Велика кількість атак, під час яких скомпрометовані облікові дані використовуються неналежним чином, показує, що одних лише паролів уже недостатньо для довіреної ідентифікації законних користувачів, і що використання багатофакторної автентифікації (MFA) стало фундаментальним будівельним блоком для корпоративної безпеки.

МЗС вимагає від користувачів надати додаткові переконливі докази своєї особи на додаток до облікових даних. За даними Microsoft, MFA може запобігти 99,9 відсоткам атак на основі ідентифікаційної інформації, заснованих на вкрадених облікових даних. Оскільки навіть якщо облікові дані користувача зламано, MFA надзвичайно ускладнює зловмисникам обійти вимоги автентифікації.

Як працює багатофакторна автентифікація?

MFA додає додаткові кроки до процесу автентифікації. Кількість цих кроків залежить від конфігурації та контексту. Три основні категорії MFA:

1. Те, що ви знаєте

Найпростішим прикладом цієї категорії є пароль або будь-який варіант пам’ятних даних, встановлених користувачем або для нього. Ця категорія включає, серед іншого, особисті запитання, на які може відповісти лише користувач. Загалом ця категорія вважається найменш безпечною, оскільки і паролі, і особиста інформація можуть бути скомпрометовані або вгадані зловмисниками.

2. Те, що вам належить

З цією категорією набагато складніше піти на компроміс. Він включає в себе різні фізичні об'єкти, якими володіє тільки користувач - наприклад, мобільні телефони, фізичні жетони, брелоки або смарт-карти. Фізична сутність може або слугувати носієм етапу перевірки - наприклад, мобільний телефон, що відображає одноразовий пароль - або сама бути об'єктом автентифікації, наприклад, фізичний маркер. Останній вважається більш безпечним, оскільки під час автентифікації обмінюється меншою кількістю даних, тому зловмиснику важче їх перехопити.

3. Щось ти

Це вважається найбезпечнішою категорією факторів і включає фізичні ідентифікатори. Найчастіше використовується відбиток пальця на мобільному телефоні або на апаратному токені, але також використовуються голос, розпізнавання обличчя та інші унікальні біометричні дані. Будь-яка комбінація цих трьох категорій факторів автентифікації значно підвищує безпеку та зменшує ймовірність компрометації облікового запису.

Приклади традиційних рішень MFA

У корпоративних середовищах MFA часто використовується в поєднанні з рішенням Single Sign On (SSO), щоб підвищити безпеку одноразового пароля, який використовується співробітниками.

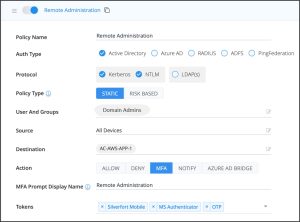

Статичні проти MFA на основі ризику

За допомогою статичного MFA MFA потрібен щоразу, коли користувач намагається отримати доступ до ресурсу. Це може бути громіздким і порушити робочі процеси. Щоб уникнути таких збоїв і узгодити MFA з потребами бізнесу, багато організацій вирішують зробити одну або обидві з наведених нижче дій.

Статичний MFA застосовується лише до користувачів, коли вони отримують доступ до конфіденційних ресурсів. Це все ще може бути дуже громіздким і заважати адміністраторам, які щодня працюють із багатьма конфіденційними ресурсами.

За підходу, що ґрунтується на оцінці ризику, MFA потрібен лише тоді, коли рівень ризику високий. Це відомо як адаптивна автентифікація або автентифікація на основі ризику (RBA). Використовується механізм ризику, який оцінює різні фактори. Додаткові фактори перевірки потрібні лише тоді, коли рівень ризику передбачає, що надані облікові дані можуть бути скомпрометовані.

MFA всюди: безагентна багатофакторна автентифікація

Для цілісного захисту ідентифікаційних даних рішення Unified Identity Protection дають змогу примусово застосувати MFA до всіх ресурсів, включаючи ті, які раніше не могли бути охоплені, як у локальних, так і в багатохмарних середовищах, і все без агентів або проксі.

Щоб досягти цього, традиційна архітектура MFA буде фундаментально змінена. Замість того, щоб покладатися на агентів на пристроях, уніфіковане рішення для захисту ідентифікаційної інформації взаємодіє безпосередньо з самим рішенням для керування ідентифікаційною інформацією та доступом (IAM), відстежує протоколи автентифікації та на додаток до цього забезпечує виконання MFA. Щоразу, коли користувач намагається отримати доступ до ресурсу, він проходить автентифікацію за допомогою рішення IAM (наприклад, Active Directory, Okta, Ping Azure AD тощо). Після автентифікації в рішенні IAM запит на доступ пересилається на платформу Unified Identity Protection.

Аналіз платформи з кожним запитом доступу

Потім платформа аналізує контекст кожного запиту на доступ до облікового запису користувача або служби, використовуючи систему ризиків, керовану ШІ. Потім застосовує відповідну політику доступу. Якщо ризик високий, рішення може збільшити вимоги до автентифікації та запропонувати користувачеві виконати багатофакторну автентифікацію. Якщо завдання MFA вирішено правильно, рішення Unified Identity Protection дає вказівку IAM надати користувачеві доступ до ресурсу. Якщо завдання MFA не вирішено або цього вимагає політика доступу, доступ можна повністю заблокувати.

Ця нова архітектура дає змогу розширити MFA практично до будь-якого ресурсу, який автентифікує рішення IAM у корпоративному середовищі, а також до будь-якого інтерфейсу доступу. Поки ресурс, до якого користувач намагається отримати доступ, автентифікується через IAM, він також підлягає MFA через платформу Unified Identity Protection. Це дає змогу в реальному часі запобігати поширеним сценаріям атак, таким як автоматичне розповсюдження програм-вимагачів і локальне переміщення.

Хмара без багатофакторної автентифікації небезпечна

Розвиток ІТ-ландшафту робить безпечну автентифікацію більш важливою, ніж будь-коли. До хмарної ери зловмисникам доводилося обходити захист периметра, щоб закріпитися в мережі та встановити зловмисне програмне забезпечення на кінцеву точку або сервер. Сьогодні, завдяки поступовому переходу до хмари, великі обсяги конфіденційних бізнес-даних зберігаються в публічному Інтернеті. Без додаткового захисту MFA ці дані є лише паролем від доступу кіберзлочинців.

Більше на Silverfort.com

Про Сільверфорт Silverfort надає першу уніфіковану платформу захисту ідентифікаційної інформації, яка консолідує елементи керування безпекою IAM у корпоративних мережах і хмарних середовищах для пом’якшення атак на основі ідентифікаційної інформації. Використовуючи інноваційну технологію без агентів і проксі, Silverfort легко інтегрується з усіма рішеннями IAM, уніфікуючи їх аналіз ризиків і засоби контролю безпеки та розширюючи їх охоплення на активи, які раніше не могли бути захищені, такі як власні та застарілі програми, ІТ-інфраструктура, файлові системи, командний рядок інструменти, міжмашинний доступ тощо.