Касперський виявив третій випадок буткіта прошивки UEFI «в дикій природі». Буткіт MoonBounce більш невловимий і стійкий, ніж його попередники. Кампанію приписують відомому китайськомовному актору Advanced Persistent Threat (APT) APT41.

Фахівці з безпеки Kaspersky виявили ще один завантажувальний набір прошивки [1]. Шкідливий імплантат під назвою MoonBounce прихований у мікропрограмі UEFI (Uniified Extensible Firmware Interface) – невід’ємної частини комп’ютерів. Він розташований у SPI Flash, компоненті пам’яті поза жорстким диском. Такі імплантати, як відомо, важко видалити, і вони мають обмежену видимість для продуктів безпеки.

Буткіт прошивки UEFI частково невидимий

MoonBounce вперше з’явився «в дикій природі» навесні 2021 року, продемонструвавши складний потік атак, який є суттєвим прогресом у порівнянні з раніше зареєстрованими буткітами прошивки UEFI. Кампанію майже напевно приписують відомому учаснику Advanced Persistent Threat (APT) APT41.

Мікропрограмне забезпечення UEFI є важливим компонентом більшості комп’ютерів. Ваш код відповідає за завантаження пристрою та передачу керування програмному забезпеченню для завантаження операційної системи. Він розташований у так званій флеш-пам’яті SPI, пам’яті за межами жорсткого диска. Якщо це мікропрограмне забезпечення містить зловмисний код, воно запускатиметься раніше операційної системи, що ускладнить видалення зловмисного програмного забезпечення, імплантованого через завантажувальний пакет мікропрограми. Його неможливо видалити, просто переформатувавши жорсткий диск або перевстановивши операційну систему. Оскільки код знаходиться за межами жорсткого диска, діяльність таких буткітів не виявляється більшістю рішень безпеки, якщо вони не мають функції, яка спеціально сканує цю частину пристрою.

MoonBounce: модифікований Bootkit

MoonBounce є лише третім ідентифікованим буткітом UEFI. Він з’явився «в дикій природі» навесні 2021 року і вперше був виявлений дослідниками Kaspersky, коли вони досліджували діяльність свого сканера прошивки [2], який був включений у продукти Kaspersky з початку 2019 року. Це спеціально розроблено для виявлення загроз, які ховаються в ROM-BIOS, включаючи образи прошивки UEFI. Порівняно з двома раніше виявленими буткітами LoJax [3] і MosaicRegressor [4], MoonBounce показує значний прогрес із більш складним потоком атак і більшою технічною складністю.

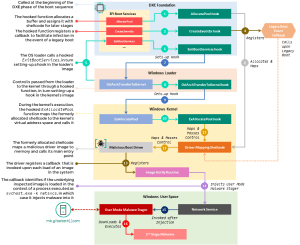

Імплантат знаходиться в компоненті CORE_DXE мікропрограми, який уже викликається під час послідовності завантаження UEFI. Потім компоненти імплантату потрапляють в операційну систему через серію перехоплювачів, які перехоплюють певні функції, де вони зв’язуються з сервером команд і керування, щоб отримати більше шкідливих корисних навантажень, які Kaspersky не зміг отримати. Сам ланцюг зараження не залишає слідів на жорсткому диску, оскільки його компоненти працюють у пам’яті, уможливлюючи безфайлову атаку з невеликими слідами.

Розширений арсенал загроз

Досліджуючи MoonBounce, експерти Kaspersky виявили різні шкідливі завантажувачі та зловмисне програмне забезпечення після експлуатації на кількох вузлах однієї мережі. Це включає

- ScrambleCross або Sidewalk, імплантація в пам’яті, яка може спілкуватися з сервером C2 для обміну інформацією та запуску додаткових плагінів,

- Mimikatz_ssp, загальнодоступний інструмент після експлуатації, який використовується для збору облікових даних і конфіденційних даних,

- раніше невідомий бекдор на базі Golang

- і Microcin [5], зловмисне програмне забезпечення, яке зазвичай використовує загрозливий актор SixLittleMonkeys.

Потік виконання MoonBounce від початкової послідовності до розгортання зловмисного програмного забезпечення в області користувача (Зображення: Kaspersky).

Можливо, MoonBounce завантажує ці типи зловмисного програмного забезпечення або попереднє зараження одним із цих варіантів зловмисного програмного забезпечення використовується для компрометації комп’ютера, щоб дозволити MoonBounce закріпитися в мережі. Ще один можливий спосіб зараження MoonBounce полягав у тому, що комп’ютер було зламано перед доставкою повідомленій компанії.

Заражені ПК перед доставкою

В обох випадках припускається, що зараження відбувається шляхом віддаленого доступу до цільового комп’ютера. У той час як LoJax і MosaicRegressor додають драйвери DXE, MoonBounce модифікує наявний компонент прошивки, щоб забезпечити більш тонку та приховану атаку.

У рамках загальної кампанії проти відповідної мережі зловмисники, очевидно, виконували різноманітні дії, такі як архівування файлів і збір інформації про мережу. Команди, які використовували кіберзлочинці, свідчать про те, що вони були зацікавлені в боковому переміщенні та викраденні даних. Оскільки використовувався імплантат UEFI, цілком ймовірно, що вони були призначені для шпигунської діяльності.

Очки атаки на групу APT41

За словами Kaspersky, MoonBounce можна з великою часткою впевненості віднести до APT41 [6], китайськомовного загрозливого актора, який проводить кампанії кібершпигунства та кіберзлочинності по всьому світу принаймні з 2012 року. Крім того, існування деяких із зазначених вище шкідливих програм у тій самій мережі вказує на можливий зв’язок між APT41 та іншими китайськомовними загрозливими суб’єктами.

Наразі буткіт мікропрограми було виявлено лише на одному комп’ютері холдингової компанії на ринку високих технологій. Однак інші пов’язані шкідливі програми, такі як ScrambleCross і його завантажувачі, були знайдені в мережах кількох інших жертв.

«Хоча ми не можемо однозначно пов’язати додаткові імплантати зловмисного програмного забезпечення, виявлені під час нашого розслідування, з MoonBounce, схоже, що деякі китайськомовні суб’єкти загроз діляться один з одним інструментами для підтримки своїх різноманітних кампаній», — коментує Деніс Легезо, старший дослідник безпеки в Global Research and Команда аналізу (GreAT) у Kaspersky. «Зокрема, здається, існує зв’язок між Moon Bounce і Microcin».

Тісні стосунки з MosaicRegressor

«Можливо, що ще важливіше, цей новий буткіт UEFI схожий на MosaicRegressor, про який ми повідомляли у 2020 році», — сказав Марк Лехтік, старший науковий співробітник відділу глобальних досліджень і аналізу Kaspersky. «Перетворення раніше нешкідливого компонента мікропрограми на компонент, до якого тепер легше отримати доступ зловмисним програмним забезпеченням у системі, є нововведенням, якого не було в попередніх порівнянних буткітах мікропрограм. Це значно ускладнює ідентифікацію цифрових інфекцій. Ще в 2018 році ми передбачали, що в майбутньому загрози UEFI займатимуть більше місця – ця тенденція, схоже, підтверджується. Ми не здивуємося, якби у 2022 році з’явилося більше буткітів. На щастя, виробники почали приділяти більше уваги атакам на мікропрограми, тому поступово впроваджується більше технологій безпеки, таких як BootGuard і Trusted Platform Modules».

Більше на kaspersky.com

Про Касперського Kaspersky — міжнародна компанія з кібербезпеки, заснована в 1997 році. Глибокий досвід Kaspersky у сфері аналізу загроз і безпеки служить основою для інноваційних рішень і послуг безпеки для захисту бізнесу, критичної інфраструктури, урядів і споживачів у всьому світі. Комплексне портфоліо безпеки компанії включає провідний захист кінцевих точок і низку спеціалізованих рішень і послуг безпеки для захисту від складних і нових кіберзагроз. Понад 400 мільйонів користувачів і 250.000 XNUMX корпоративних клієнтів захищені технологіями Касперського. Більше інформації про Kaspersky на www.kaspersky.com/