В останні роки ІТ-команди та відділи безпеки стикаються з різними подіями. Масове впровадження хмари, дедалі складніші атаки, перехід до роботи з дому та інші фактори створили мінливе середовище. Як наслідок, план реагування на інциденти чи план реагування на надзвичайні ситуації, створений кілька років тому, більше не відповідає поточним вимогам.

Жодна компанія не хоче реагувати на інцидент безпеки. Проактивний підхід із надійним планом IR допомагає організаціям швидко та ефективно реагувати та якнайшвидше відновити нормальну роботу. Багато хто вже має план ІР, але яким би ретельним він не був, уточнення неминучі. Ландшафт загроз, що розвивається, і мінливе середовище вимагають регулярних змін і вдосконалень.

Атаки програм-вимагачів та електронної пошти

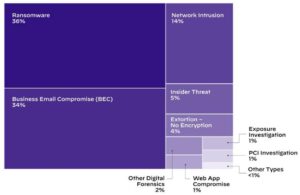

Поточний 2022 Блок 42 Звіт про реагування на інцидент наприклад, показало, що компрометація бізнес-електронної пошти та атаки програм-вимагачів широко поширені. Разом на ці дві загрози припадає 70 відсотків випадків, які розглядає дослідницька група Unit 42 Palo Alto Networks. Хоча кіберзлочинці роками займаються цією прибутковою діяльністю, особливості продовжують розвиватися. Наприклад, групи програм-вимагачів все частіше використовують додаткові механізми вимагання, щоб змусити компанії платити. Вони також створюють легкодоступні версії свого шкідливого програмного забезпечення, щоб дозволити менш технічним зловмисникам брати участь у їхніх зловмисних діях. Переглянувши існуючі плани IR, організації зможуть продовжувати захищатися, якщо зловмисники змінять тактику.

Крім того, три найпопулярніші вектори доступу для зловмисників – це фішинг, використання вразливостей програмного забезпечення та атаки підбір облікових даних. Тому важливо, щоб існуючі плани ІР були переглянуті, щоб зосередитися на найпоширеніших типах атак. Ось сім основних найкращих практик, які організації можуть використати, щоб покращити свій план інфрачервоного зв’язку, зміцнюючи загальну систему безпеки.

Налаштуйте регулярний ІЧ-зв'язок

Коли відбувається інцидент кібербезпеки, незалежно від того, чи це порушення даних, чи атака програм-вимагачів, важливо розуміти, що було пошкоджено чи вкрадено. Керівники служби безпеки повинні зупинити зловмисників і забезпечити нормальну роботу бізнесу. Однак незнання з чого почати може посилити шкоду. Коли прийде час запроваджувати або ініціювати план, усі учасники повинні точно знати, що робити.

Чітка комунікація та усвідомлення ролей і обов’язків кожного члена команди IR є важливими для того, щоб усі учасники були на одній сторінці. Під час інциденту всі мають бути на місці, але для того, щоб усе пройшло гладко, кожен має знати, що робить інший і хто є ключовим контактом на кожному етапі роботи. Також важливо дивитися на речі позитивно. Реагування на інциденти безпеки може бути напруженим, і часто допускаються помилки. Позитивне визнання досягнень команди на цьому шляху допомагає підтримувати мотивацію кожного.

Не недооцінюйте цінність IR playbook

Багато компаній люблять говорити, що вони мають план реагування на інциденти, але дуже часто вони не знають, що з ним робити. Інструкція з реагування на конкретні загрози є важливою для ефективного плану IR. Хоча це не обов’язково має бути офіційно опубліковано, воно має принаймні складатися з легкодоступного документа, який може слугувати путівником у хаосі реакції.

Загальною проблемою кібератак та інших інцидентів є те, що хоча групи знають, за що вони відповідальні, вони не знають, як цю відповідальність виконувати. Посібник має надавати вказівки щодо того, які дії слід вжити для вирішення конкретних ситуацій. Його можна розглядати як низку IR SOP (Стандартних операційних процедур).

Наприклад, якщо міститься інцидент із програмним забезпеченням-вимагачем, команда IR, швидше за все, визнає, що паролі потрібно змінити, але може бути не впевнена, якою мірою. Посібник покаже, які паролі потрібно змінити, наприклад, адміністративні, індивідуальні, службові облікові записи, глобальні облікові записи тощо. Він також містить контрольний список усіх інших необхідних дій і хто відповідає за їх виконання.

Запровадити регулярні перевірки гігієни безпеки

Надійний план IR заохочує звички, які сприяють безпеці. Регулярні перевірки гігієни безпеки забезпечують ефективнішу реакцію та допомагають мінімізувати ризик інцидентів із самого початку. Ці перевірки включають зміну паролів, оновлення та/або зміну ключів, перевірку рівнів доступу та пошук облікових записів старих працівників або облікових записів, створених зловмисником.

Оновлення плану ІК у міру зміни технологій

Створення плану IR не є одноразовим завданням, і план потрібно оцінювати та переглядати на регулярній основі. Це особливо важливо в сучасному світі, де технології та інформаційні системи, які їх підтримують, швидко розвиваються та змінюються. Можуть відбуватися й інші зміни, наприклад B. переміщення бізнес-процесів або зміни персоналу та завдань.

У міру того, як відбуваються такі зміни, план IR повинен бути скоригований, щоб не відставати. Наприклад, якщо організації перенесли частину своїх даних або робочих навантажень у хмару, це наражає їх на нові загрози. Як наслідок, вони повинні налаштувати свій ІЧ-план для усунення загроз, характерних для хмари.

Слід зазначити, що компаніям не потрібно заново винаходити велосипед, розробляючи абсолютно новий план. Натомість вони повинні внести зміни до існуючого плану, дотримуючись останніх найкращих практик, як-от: B. NIST Cybersecurity Framework, CSIRT або BSI (каталог заходів для управління надзвичайними ситуаціями).

Проактивно оцінюйте план ІР

70 відсотків загроз для бізнесу — це програми-вимагачі та шкідливі електронні листи (Мал. Palo Alto Networks).

Організації не хочуть чекати, поки не стане надто пізно, щоб виявити слабкі сторони свого плану, тому проактивна оцінка плану IR є важливою. Крім того, особам, відповідальним за виконання плану, буде робити це набагато легше, коли вони достатньо попрактикуються. Профілактичні кроки можуть включати інфрачервоні тренування, тестування на проникнення, настільні тренування та фіолетове об’єднання. До оцінки плану мають бути залучені всі ключові зацікавлені сторони.

Плануйте бюджет нульового дня

Навіть найкращий план може провалитися, якщо немає бюджету для його реалізації. Важливо передбачити в бюджеті вартість інциденту нульового дня. Компанія може мати страховку для покриття кібератаки, але їй також потрібен капітал для покриття додаткових або несподіваних витрат. Також важливо, щоб ключові гравці знали, як використовувати цей бюджет. Лідери не хочуть приймати бюджетні рішення посеред інциденту або дозволяти бюджету обмежувати їх здатність належним чином реагувати.

Наприклад, у разі інциденту організаціям може знадобитися придбати нові комп’ютери чи інше обладнання, щоб продовжити роботу, або інвестувати в програмне забезпечення для пом’якшення атаки. Ці обговорення слід проводити ще на етапі планування IR, щоб не виникало невизначеності та не втрачався час у напруженій ситуації.

Зробіть навчання реагування на інциденти пріоритетом

У повсякденному бізнесі так багато відбувається, тому навчання з реагування на інциденти легко відійти на другий план. Це призводить до застарілих планів і неадекватних реакцій, коли це найважливіше.

Усі компанії, незалежно від розміру, повинні зробити навчання ІР своїм пріоритетом. Тренінги мають бути включені до плану ІР і відповідним чином передбачені в бюджеті. Треба обговорювати різні сценарії та відпрацьовувати заходи реагування, щоб кожен знав, за що він відповідає. Крім того, члени команди IR повинні ділитися своїми знаннями між собою, щоб уникнути того, щоб лише одна особа мала певні знання про важливе програмне забезпечення, апаратне забезпечення чи системи. Формальне навчання має тривати, оскільки організації впроваджують у своє середовище нові технології (наприклад, інструменти кінцевої точки, виявлення чи реагування).

«Потрібно 20 років, щоб створити репутацію, і кілька хвилин кіберінциденту, щоб її зруйнувати», — сказав Стефан Наппо, глобальний керівник відділу інформаційної безпеки Société Générale International Banking. Оскільки на карту поставлено так багато, життєво важливо, щоб реагування на інцидент було швидким і ефективним. Дотримання цих найкращих практик для покращення плану IR є ключовим для забезпечення цього.

Надійний план IR, який включає підготовку, навчання та тестування, означає, що в разі виникнення інциденту з безпекою відповідальні особи зможуть прийняти виклик і успішно провести свою організацію через кризу.

Більше на PaloAltoNetworks.com

Про Palo Alto Networks Palo Alto Networks, світовий лідер у сфері рішень для кібербезпеки, формує хмарне майбутнє за допомогою технологій, які змінюють спосіб роботи людей і компаній. Наша місія — бути кращим партнером із кібербезпеки та захищати наш цифровий спосіб життя. Ми допомагаємо вам вирішувати найбільші світові виклики безпеки за допомогою безперервних інновацій, використовуючи останні досягнення в області штучного інтелекту, аналітики, автоматизації та оркестровки. Пропонуючи інтегровану платформу та надаючи можливості зростаючій екосистемі партнерів, ми є лідерами у захисті десятків тисяч компаній у хмарах, мережах і мобільних пристроях. Наше бачення — це світ, у якому кожен день безпечніший за попередній.