Дослідження Trend Micro: бурхливий ринок кіберзлочинності доступу як послуги сприяє атакам програм-вимагачів. Німеччина є однією з найбільш постраждалих країн.

Trend Micro, один із провідних світових постачальників рішень для кібербезпеки, випускає нове дослідження, яке проливає світло на непрозорий ланцюжок поставок кіберзлочинності, що спричиняє поточний сплеск атак програм-вимагачів. За останні два роки попит експоненціально зріс, і тепер багато ринків кіберзлочинців мають власний підрозділ Access-as-a-Service.

Багато нових ринків кіберзлочинців із доступом як послуга

Дослідження базується на аналізі понад 900 списків брокерів доступу з січня по серпень 2021 року включно на різних англомовних та російськомовних форумах про кіберзлочинність.

З 36 відсотками реклами в усьому світі освіта є найбільш постраждалим сектором. Таким чином, вона має більш ніж у три рази більше пропозицій, ніж друга та третя за поширеністю цільові галузі: виробництво та сектори послуг становлять по 11 відсотків. Серед найбільш постраждалих країн – США, Іспанія, Німеччина, Франція та Велика Британія. У Німеччині найбільше постраждала обробна промисловість з 28 відсотками пропозицій, за нею йде система освіти з 26 відсотками.

Команди реагування на інциденти мають дослідити ланцюжки атак

«Поки що увага засобів масової інформації та компаній була зосереджена насамперед на корисному навантаженні програм-вимагачів, тобто на передачі та шифруванні фактичних даних користувача, хоча основна увага має бути спершу зосереджена на стримуванні діяльності брокерів початкового доступу (IAB)», — підкреслює Річард Вернер. , бізнес-консультант Trend Micro. «Групам реагування на інциденти часто доводиться досліджувати два або більше ланцюжків атак, що перетинаються, щоб визначити першопричину атаки програм-вимагачів. Це часто ускладнює весь процес реагування на інцидент. Відстеження діяльності брокерів доступу, які крадуть і продають доступ до мережі компанії, може запобігти розмноженню програм-вимагачів. Щоб досягти цього, всі, хто займається ІТ-безпекою, повинні працювати разом, тому що багато компаній, у тому числі великі, не в змозі зробити це самостійно».

У звіті показано три основні типи посередників доступу

- Опортуністичні продавці, які зосереджені на швидкому отриманні прибутку, а також активні в інших сферах кіберзлочинності.

- Віддані брокери є просунутими та досвідченими хакерами, які пропонують доступ до різноманітних компаній. До їхніх послуг часто залучаються менші учасники та групи програм-вимагачів.

- інтернет-магазиниякі пропонують облікові дані протоколу віддаленого робочого стола (RDP) і віртуальної приватної мережі (VPN). Ці спеціалізовані магазини гарантують доступ лише до одного комп’ютера, але не до цілої мережі чи всієї компанії. Однак це дає менш досвідченим кіберзлочинцям простий і автоматизований спосіб отримати доступ. Вони навіть можуть здійснювати спеціальний пошук за місцезнаходженням, Інтернет-провайдером (ISP), операційною системою, номером порту, правами адміністратора або назвою компанії.

Більшість пропозицій посередників доступу включають простий набір інформації про доступ, яка може надходити з різних джерел. Типовими джерелами даних є попередні порушення безпеки та розшифровані хеші паролів, скомпрометовані комп’ютери-боти, використані вразливості в шлюзах VPN або веб-серверах і окремі опортуністичні атаки.

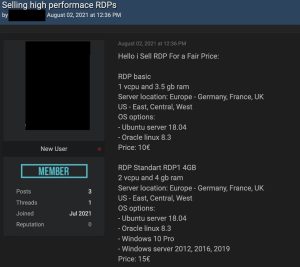

Дешеві ціни на вкрадений RDP доступ

Ціна залежить від типу доступу (окрема машина чи ціла мережа чи підприємство), річного доходу компанії та обсягу додаткової роботи, необхідної покупцеві. Хоча доступ RDP можна придбати всього за десять доларів, середня ціна облікових даних адміністратора для компанії становить 8.500 доларів. Для особливо привабливих жертв призи можуть досягати 100.000 XNUMX доларів.

Щоб захиститися від цього, Trend Micro рекомендує такі стратегії безпеки:

- Відстежуйте загальновідомі інциденти безпеки.

- Скиньте всі паролі користувачів, якщо є підозра, що корпоративні облікові дані можуть бути скомпрометовані.

- Використовуйте багатофакторну автентифікацію (MFA).

- Шукайте аномалії в поведінці користувачів.

- Зверніть увагу на свою демілітаризовану зону (DMZ) і візьміть до уваги, що такі інтернет-сервіси, як VPN, веб-пошта та веб-сервери, постійно піддаються атакам.

- Впровадити мережеву та мікросегментацію.

- Впроваджуйте перевірені політики паролів.

- Дотримуйтеся принципу нульової довіри.

Додаткова інформація. Повний звіт «Дослідження ринку доступу як послуги, що розвивається», доступний на веб-сайті Trend Micro за адресою.

Більше на TrendMicro.com

Про Trend Micro Як один із провідних світових постачальників ІТ-безпеки, Trend Micro допомагає створити безпечний світ для обміну цифровими даними. Завдяки більш ніж 30-річному досвіду в галузі безпеки, глобальним дослідженням загроз і постійним інноваціям Trend Micro пропонує захист для компаній, державних установ і споживачів. Завдяки нашій стратегії безпеки XGen™ наші рішення отримують переваги від поєднання методів захисту між поколіннями, оптимізованих для передових середовищ. Інформація про мережеві загрози забезпечує кращий і швидший захист. Оптимізовані для хмарних робочих навантажень, кінцевих точок, електронної пошти, Інтернету речей і мереж, наші підключені рішення забезпечують централізовану видимість у всьому підприємстві для швидшого виявлення загроз і реагування.