Зловмисники використовують вразливість SSRF для надзвичайно масштабного захоплення сервера Exchange. Однак хакери Exchange капітулюють перед Office 365. Коментар Dr. Клаус Гері, генеральний менеджер з мережевої безпеки Barracuda Networks.

Починаючи з минулого тижня в спільноті серверів електронної пошти Exchange вирує обурення після того, як Microsoft оголосила, що група кіберзлочинців, відома як Hafnium, запустила свою кампанію атак з метою використання вразливостей інтерфейсу Outlook Web Access Microsoft Exchange. І слабких місць багато. Заголовки, які з’явилися відтоді, відповідно різкі. Загалом постраждали компанії по всій Німеччині, зокрема кілька федеральних органів влади, включаючи Федеральне агентство з навколишнього середовища, яке потім закрило всю свою систему електронної пошти, або Інститут Пауля Ерліха. По суті, ІТ-безпека в Німеччині катастрофічна.

Але ця кампанія не зовсім нова. Останні розслідування показали, що напади відбуваються вже понад два місяці. Тим не менш, вони мають величезний вплив і наразі вразили близько 60.000 XNUMX цілей у всьому світі. Але що саме стоїть за цим? І що важливіше, що організації можуть зробити з цим?

Захоплення обміну в уразливих системах

Уразливості, які були використані, були CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 і CVE-2021-27065. CVE-2021-26855 — це уразливість серверної підробки запитів (SSRF) в Exchange, яка дозволяє зловмиснику надсилати довільні HTTP-запити та автентифікуватися як сервер Exchange. CVE-2021-26855 бажано використовувати для виявлення вразливих систем. Схоже, що решта вразливостей пов’язані з цією вразливістю для запуску інших експлойтів, включаючи так звані веб-оболонки. Веб-оболонка — це шкідливий веб-інтерфейс, який забезпечує віддалений доступ і контроль веб-сервера шляхом виконання довільних команд.

Атаковані URL-адреси

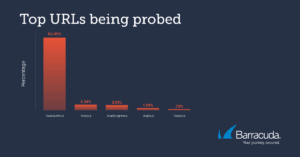

До атаки на Exchange зловмисники особливо часто досліджували кілька URL-адрес (Зображення: Barracuda).

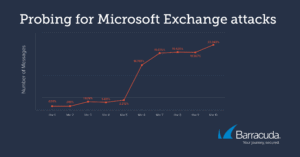

Аналітики безпеки Barracuda помітили спочатку помірне, а пізніше значне збільшення спроб зондування CVE-2021-26855 з початку березня. Значна кількість із них стосувалася систем, які не запускали Exchange на сервері. Найпоширенішими URL-адресами, які досліджували зловмисники, були:

- /owa/auth/x.js

- /ecp/y.js

- /ecp/program.js

- /ecp/x.js

- //ecp/x.js

Очевидно, що більшість із цих зондів використовували файли cookie X-AnonResource-Backend і X-BEResource. Обидва закінчуються параметром «?~3». Сценарій Microsoft описує це для сканування загроз безпеки. Агентами користувача, які використовували ці сканери, були переважно ExchangeServicesClient, python-requests і nmap. Крім того, використовувалися стандартні заголовки браузера. Можна припустити, що зловмисники продовжуватимуть шукати згадані вразливості та використовувати їх ще кілька тижнів, перш ніж атаки перейдуть на нижчий рівень.

Невдалі атаки на середовища електронної пошти Office 365

Важливим висновком аналізу безпеки є те, що хакери здійснювали свої атаки на компанії, які використовують Office 365, проти замкнених дверей безпеки та були безуспішними. Як неодноразово підкреслювали багато експертів з безпеки, хмара, очевидно, безпечніша за застарілі локальні рішення. Отже, Hafnium показав, що хмара ще не є варіантом для багатьох організацій і компаній. Чому так?

Відсутня інформація

З початку березня спостерігалося спочатку помірне, а пізніше значне збільшення спроб зондування CVE-2021-26855 (Зображення: Barracuda).

Або переваги міграції в хмару не повністю зрозумілі, або люди не бажають зробити перший крок до міграції. Тож поки що все залишається як і раніше, тобто з існуючим локальним підходом.

Страх втратити контроль

Часто виникає відчуття, що ви маєте менше контролю над ресурсами та робочим навантаженням у хмарі, ніж локальні сервери, навіть незважаючи на те, що вони потребують більше часу для керування та не настільки безпечні.

Чинний Регламент

У певних суворо регульованих галузях організації стикаються з різноманітними вимогами до зберігання та утримання даних, що може ускладнити перехід до хмари.

Використання постачальника електронної пошти, розміщеного в хмарі, дозволяє швидше доставляти оновлення системи та виправлення безпеки для захисту від атак нульового дня, таких як нещодавня атака Hafnium. Оскільки Microsoft є однією з найбільш часто атакуваних платформ для кібератак, зазвичай рекомендується доповнити наявний захист від Microsoft третьою стороною.

OWA без захисту брандмауером — це сміливо

Загалом розміщення Outlook Web Access (OWA) в Інтернеті без додаткового захисту брандмауером завжди було ризикованим підходом. Однак інцидент може послужити тривожним сигналом про те, що незалежна робота таких інфраструктурних сервісів є анахронізмом в епоху публічної хмари. Сучасним аналогом є Microsoft 365 із Azure Active Directory. Сервіс підтримується та захищається Microsoft, тому вразливості усуваються негайно. Настав час усім, кого це стосується, подумати про зміни, а до того часу керувати керуванням виправленнями та додатковим захистом Outlook Web App. На жаль, шлях не для всіх такий простий, оскільки в деяких областях правила обмежують використання сервісів у публічній хмарі. Про це варто серйозно подумати, враховуючи масову втрату даних, яка щойно сталася в багатьох організаціях тут.

Дізнайтесь більше на Barracuda.com

Про Barracuda Networks Barracuda прагне зробити світ безпечнішим і вважає, що кожен бізнес повинен мати доступ до хмарних рішень безпеки для всього підприємства, які легко придбати, розгорнути та використовувати. Barracuda захищає електронну пошту, мережі, дані та програми за допомогою інноваційних рішень, які розвиваються та адаптуються на шляху клієнта. Понад 150.000 XNUMX компаній у всьому світі довіряють Barracuda, щоб вони могли зосередитися на розвитку свого бізнесу. Для отримання додаткової інформації відвідайте www.barracuda.com.