Великі чи малі помилки безпеки виникають майже в кожній компанії та організації, яка звертається за допомогою до групи швидкого реагування Sophos. Експерти узагальнили та оцінили десять найпоширеніших неправдивих аргументів на передовій проти кібератак за останній рік.

«Ми надто малі! Наш захист кінцевої точки також утримує зловмисників від сервера! Наші резервні копії захищені від програм-вимагачів!» – Команда швидкого реагування Sophos неодноразово стикається з неправильними оцінками у своїй боротьбі з кібератаками. Ось список 10 найкращих.

Помилка 1: ми занадто малі жертви

Багато жертв кібератак вважають себе занадто малими, нецікавими або не дуже прибутковими, щоб їм загрожувати. Злочинці на це мало звертають уваги. Будь-яка особа чи мікропідприємство з цифровою присутністю та використанням комп’ютерів є потенційною жертвою. Більшість хакерських атак все ще навряд чи здійснюються у вражаючому стилі Джеймса Бонда з інтеграцією національних держав тощо, а здійснюються опортуністами, які шукають легкої здобичі. Серед найпопулярніших цілей — компанії з невиправленими вразливими місцями або неправильними конфігураціями.

Будь-хто, хто вважає себе надто незначною мішенню, повинен уже сьогодні почати обшукувати свою мережу на предмет підозрілої активності, як-от наявність Mimikatz (програма з відкритим кодом, яка дозволяє користувачам переглядати та зберігати дані автентифікації) на контролері домену, щоб виявити перші ознаки про можливий напад.

Помилка 2: нам достатньо захисту кінцевої точки

справді? Зловмисники люблять використовувати позицію, що захисту кінцевої точки достатньо, щоб зупинити загрози, і що сервери не потребують власних заходів безпеки: будь-яка помилка в конфігурації, виправленні чи безпеці робить сервери першочерговою мішенню для хакерів.

Перелік методів атак, які використовуються для спроб обійти або вимкнути програмне забезпечення кінцевої точки та уникнути виявлення командами ІТ-безпеки, зростає з кожним днем. Приклади включають атаки з боку людини, які використовують соціальну інженерію та багато інших вразливостей для отримання доступу. На борту: обфусцований шкідливий код, який вставляється безпосередньо в пам’ять, «безфайлові» атаки зловмисного програмного забезпечення, завантаження DLL (бібліотеки динамічних посилань) і атаки, які використовують законні агенти віддаленого доступу, такі як Cobalt Strike, на додаток до повсякденних інструментів і методів ІТ-адміністратора. Традиційним антивірусним технологіям важко виявити та заблокувати таку активність.

Зловмисників у кінцевій точці навряд чи можна зупинити

Так само припущення про те, що захищені кінцеві точки можуть запобігти проникненню зловмисників на незахищені сервери, є помилковим. Відповідно до інцидентів, розслідуваних групою швидкого реагування Sophos, сервери тепер є ціллю номер один для атак, і зловмисники можуть легко знайти прямий шлях до цих «дорогоцінних каменів» за допомогою вкрадених облікових даних. Не дивно, що більшість зловмисників також знайомі з комп’ютером Linux, тому вони так само зосереджені. Насправді зловмисники часто зламують машини Linux і встановлюють там бекдори, щоб використовувати їх як безпечну гавань і підтримувати доступ до цільової мережі. Якщо організація покладається лише на базову безпеку, без розширених інтегрованих інструментів, таких як поведінкове виявлення та виявлення на основі штучного інтелекту, а також цілодобовий оперативний центр безпеки, яким керує людина, якщо необхідно, то це лише питання часу, коли зловмисники почнуть атакувати повз ці захист.

Помилка 3: ми маємо надійну політику безпеки

Важливо мати політики безпеки для програм і користувачів. Однак важливо, щоб вони також відповідали поточній ІТ-інфраструктурі та не були повністю застарілими, їх потрібно постійно перевіряти та оновлювати, оскільки до пристроїв, підключених до мережі, додаються нові функції та функції. Тут можуть допомогти такі методи, як перевірка пера, вправи на столі та тестування планів аварійного відновлення.

Помилка 4: Захищені сервери протоколу віддаленого робочого столу (RDP).

Їх можна захистити від зловмисників, змінивши порти та запровадивши багатофакторну автентифікацію (MFA). Не зовсім. Стандартним портом для служб RDP є 3389, тому більшість зловмисників скануватимуть цей порт. Однак сканування вразливостей визначить усі відкриті служби, незалежно від порту, на якому вони знаходяться. Таким чином, лише зміна портів забезпечує незначний захист або взагалі його не забезпечує.

Крім того, хоча застосування багатофакторної автентифікації є важливим, це не підвищує безпеку, якщо політика не застосовується для всіх співробітників і пристроїв. Діяльність RDP має відбуватися в межах захисту віртуальної приватної мережі (VPN), але навіть це не може повністю захистити організацію, якщо зловмисники вже закріпилися в мережі. В ідеалі ІТ-безпека повинна максимально обмежити або вимкнути використання RDP всередині компанії, якщо тільки його використання не є необхідним.

Помилка 5: блокування IP-адрес із регіонів високого ризику

Блокування IP-адрес із певних регіонів, таких як Росія, Китай і Північна Корея, захищає нас від атак із цих регіонів. Його блокування, ймовірно, не зашкодить, але це може створити помилкове відчуття безпеки, якщо компанії покладаються виключно на нього. Зловмисники розміщують свою шкідливу інфраструктуру в багатьох країнах, наприклад, з центрами в США, Нідерландах або інших європейських країнах.

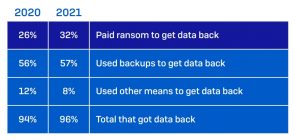

Помилка 6: резервні копії захищають нас від наслідків програм-вимагачів

Дослідження: Стан програм-вимагачів 2021 – вже третина компаній заплатила викуп не зовсім добровільно (Зображення: Sophos).

Резервне копіювання даних має вирішальне значення у разі втрати даних, технічної несправності чи кібератаки. Однак, коли ці системи резервного копіювання підключено до мережі, вони знаходяться в межах досяжності зловмисників і вразливі до шифрування, видалення або вимкнення під час атаки програм-вимагачів. Важливо також пам’ятати, що обмеження кількості людей, які мають доступ до резервних копій, не підвищує безпеку суттєво, оскільки зловмисники, ймовірно, вже шпигували за ними в мережі за допомогою облікових даних. Також слід дотримуватися обережності при зберіганні резервних копій у хмарі: в одному випадку, який розслідувала команда швидкого реагування Sophos, зловмисники надіслали постачальнику хмарних послуг електронний лист зі зламаного облікового запису ІТ-адміністратора та попросили їх видалити всі видалені резервні копії. Провайдер задовольнив вимогу.

Галузевим стандартом безпечного резервного копіювання для відновлення даних і систем після атаки програм-вимагачів є 3-2-1: три копії з використанням двох різних систем, одна з яких також офлайн. Додаткова примітка: офлайн-резервне копіювання не захищає дані від атак програм-вимагачів, коли зловмисники викрадають дані та погрожують оприлюднити їх замість того, щоб «просто» зашифрувати їх.

Помилка 7: наші співробітники розуміють безпеку

Згідно з дослідженням "Стан програм-вимагачів 202122 відсотки компаній вважають, що вони стануть жертвами програм-вимагачів у наступні XNUMX місяців, оскільки важко зупинити кінцевих користувачів від скомпрометації безпеки.

Тактику соціальної інженерії, як-от фішингові електронні листи, стає дедалі важче виявити. Повідомлення часто написані від руки, чітко написані, переконливі та ретельно підібрані. Співробітники повинні точно знати, як розпізнавати підозрілі повідомлення та що робити, коли вони його отримують. Кого вони повідомляють, щоб інші працівники могли бути напоготові?

Помилка 8: групи реагування на інциденти можуть відновити мої дані після атаки програм-вимагачів

На жаль, це малоймовірно. Сьогодні зловмисники роблять набагато менше помилок, а процес шифрування покращився. Нерозважливо покладатися на професіоналів безпеки, щоб знайти спосіб усунути шкоду. На автоматичне резервне копіювання також впливає більшість сучасних програм-вимагачів, що робить майже неможливим відновлення вихідних даних.

Помилка 9: сплата викупу відновить наші дані після атаки програм-вимагачів

Ця помилка, мабуть, є найгіршою, оскільки згідно з опитуванням про стан програм-вимагачів 2021 року компанія, яка платить викуп, відновлює в середньому лише близько двох третин (65 відсотків) своїх даних. Лише 8% отримали всі свої дані назад, а 29% змогли відновити менше половини. Сплата викупу, хоча це здається найпростішим варіантом і може покриватися полісом кіберстрахування, не є рішенням, щоб знову стати на ноги.

Крім того, відновлення даних є лише частиною процесу відновлення — у більшості випадків програми-вимагачі повністю вимикають комп’ютери, вимагаючи перебудови програмного забезпечення та систем з нуля, перш ніж дані можна буде відновити. Опитування стану програм-вимагачів показало, що вартість відновлення в середньому в XNUMX разів перевищує вимагання викупу.

Помилка 10: програми-вимагачі — це повна атака. Якщо ми переживемо це, ми будемо в безпеці

Остання погана новина: це, на жаль, буває рідко. У переважній більшості випадків програми-вимагачі — це лише момент, коли зловмисники повідомляють жертві, що вони там і що вони зробили.

Ймовірно, зловмисники були в мережі кілька днів, якщо не тижнів, перш ніж запустити програму-вимагач. Вони досліджували його, вимикали або видаляли резервні копії, знаходили комп’ютери з важливою інформацією або програмами, які хотіли зашифрувати, видаляли інформацію та встановлювали додаткові корисні навантаження або бекдори. Залишення в мережах жертв дозволяє зловмисникам почати повторну атаку. Коли схочеш.

Більше на Sophos.com

Про Софос Sophos довіряють понад 100 мільйонів користувачів у 150 країнах. Ми пропонуємо найкращий захист від складних ІТ-загроз і втрати даних. Наші комплексні рішення безпеки прості в розгортанні, використанні та керуванні. Вони пропонують найнижчу сукупну вартість володіння в галузі. Sophos пропонує відзначені нагородами рішення для шифрування, рішення безпеки для кінцевих точок, мереж, мобільних пристроїв, електронної пошти та Інтернету. Також є підтримка від SophosLabs, нашої глобальної мережі власних аналітичних центрів. Штаб-квартири Sophos знаходяться в Бостоні, США, та Оксфорді, Великобританія.