Атаки компрометації бізнес-електронної пошти (BEC) стають все більш поширеними. Хакери проникають у вашу поштову скриньку через Dropbox.

Експерти Check Point Research попереджають про хакерів, які використовують документи Dropbox для розміщення веб-сайтів збору облікових даних. За перші два тижні вересня експерти з безпеки зафіксували 5.550 атак такого типу.

Погрози електронною поштою стають все більш популярними

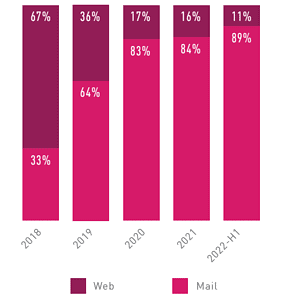

У першій половині 2022 року атаки на електронну пошту становили від 86 до 89 відсотків усіх атак у природі. Вони все частіше стають кращим методом проникнення в середовище для хакерів порівняно з атаками через Інтернет.

Порівняння розвитку маршрутів атак через Інтернет і електронною поштою у відсотках (Зображення: Check Point Research)

Зростання активності хакерів призвело до того, що рішення безпеки намагаються знайти способи покращити свій захист. Оскільки захист від різних атак покращується, хакери повинні адаптуватися.

Одним із типів атак, який виявився ефективним, є видавання себе за бренд, коли хакер створює вигляд електронного листа від надійного бренду. Тепер хакери відмовляються від так званого «фішингу брендів» і пробують справжні електронні листи.Новий спосіб, яким хакери здійснюють атаки Business Email Compromise (BEC) 3.0, — через законні служби.

Утомливі дослідження чи складна соціальна інженерія більше не потрібні. Хакери просто створюють безкоштовний обліковий запис на популярному веб-сайті з авторитетом і надсилають посилання на шкідливий вміст безпосередньо з цього сервісу. Зараз ці кампанії штурмують скриньки електронної пошти по всьому світу.

Зловмисники надсилають посилання через Dropbox

Зловмисники спочатку діляться файлом через Dropbox. Щоб відкрити документ, кінцевий користувач повинен натиснути «Додати до Dropbox». Посилання спочатку надійшло з Dropbox, тобто в початковому спілкуванні не було нічого шкідливого. Dropbox є законним веб-сайтом, і в цьому немає нічого поганого. Інша історія, як хакери їх використовують.

Після того, як ви натиснете на Dropbox і ввійдете, ви побачите сайт, розміщений на Dropbox. Щоб переглянути документ, користувачі повинні ввести обліковий запис електронної пошти та пароль. Навіть якщо користувачі пропускають цей крок, хакери мають їхні електронні адреси та паролі.

Після того, як користувачі введуть свої реєстраційні дані, вони перенаправляються на сторінку, яка веде на шкідливу URL-адресу. Таким чином, хакери використали законний веб-сайт, щоб створити дві потенційні діри в безпеці: вони отримують реєстраційні дані своїх жертв, а потім потенційно обманюють їх щоб натиснути на шкідливу URL-адресу. Це тому, що сама URL-адреса є законною. Зміст веб-сайту проблематичний. Хакери створили сторінку, яка виглядає так, ніби вона була створена в OneDrive. Коли користувачі натискають на посилання, вони завантажують шкідливий файл.

Поради щодо захисту від атак BCE 3.0

Що можуть зробити фахівці з безпеки, щоб захистити свою організацію від цих атак:

- Застосуйте заходи безпеки, які перевіряють усі URL-адреси та емулюють базову сторінку.

- Розкажіть користувачам про цей новий варіант атак BEC.

- Використання антифішингового програмного забезпечення на основі штучного інтелекту, яке може блокувати фішинговий вміст у пакеті продуктивності.

Більшість служб безпеки перевіряють відправника, у цьому випадку Dropbox, бачать, що він законний, і приймають повідомлення. Це тому, що саме таким виглядає повідомлення.

Для того, щоб бути готовим до цього типу атак, необхідні різні заходи та комплексна система безпеки. Хоча цей тип атаки запускається через електронну пошту, потім він перетворюється на проблему обміну файлами. Пошук шкідливих файлів у Dropbox і емуляція посилань у документах є надзвичайно важливими. Це включає заміну посилань у тілі електронної пошти та вкладеннях, щоб запобігти фішинговим атакам, які використовують вкладення з посиланнями. Цей захист має застосовуватися кожного разу, коли користувач натискає посилання.

15 травня дослідники Check Point Harmony Email зв’язалися з Dropbox через функцію «Повідомити про фішинг», щоб повідомити їх про цю атаку та розслідування.

Більше на CheckPoint.com

Про КПП Check Point Software Technologies GmbH (www.checkpoint.com/de) є провідним постачальником рішень кібербезпеки для державних адміністрацій і компаній у всьому світі. Рішення захищають клієнтів від кібератак за допомогою найкращого в галузі рівня виявлення шкідливих програм, програм-вимагачів та інших типів атак. Check Point пропонує багаторівневу архітектуру безпеки, яка захищає корпоративну інформацію в хмарі, мережі та на мобільних пристроях, а також найповнішу та інтуїтивно зрозумілу систему керування безпекою «одна точка контролю». Check Point захищає понад 100.000 XNUMX компаній різного розміру.

Статті по темі