Кіберзлочинність 2021: програми-вимагачі продовжують домінувати. У поточному звіті Sophos Threat Report 2021 експерти Sophos дають свої оцінки майбутнім тенденціям ІТ-безпеки з різних точок зору.

Sophos представляє свій поточний звіт про загрози Sophos 2021. Він показує, що програмне забезпечення-вимагач, особливо з феноменом вторинного вимагання та швидкими змінами поведінки кіберзлочинців, суттєво сформує ландшафт загроз та безпеку ІТ у наступному році. Звіт Sophos Threat Report був написаний SophosLabs, мисливцями за загрозами, командою швидкого реагування та експертами з хмарних технологій і штучного інтелекту. Він надає як повний огляд загроз безпеці минулого року, так і перспективу ймовірних загроз у наступному році.

Три важливі тренди безпеки на 2021 рік

1. Розрив між навичками та ресурсами кількість різних учасників програм-вимагачів продовжує зростати. Кваліфіковані злочинці-вимагачі постійно вдосконалюють і змінюють свою тактику, техніку та процедури, щоб націлитися на більші організації та корпорації, які вимагають викуп у мільйони доларів. Наприклад, у 2020 році до цієї категорії програм-вимагачів входили Ryuk і RagnarLocker. Крім того, експерти Sophos очікують збільшення кількості новачків програм-вимагачів. Зазвичай вони працюють із програмами-вимагачами, керованими меню, такими як Dharma, за допомогою яких вони можуть атакувати багато цілей із невеликими вимогами викупу.

Ще одна тенденція програм-вимагачів у 2021 році – це так званий «вторинний шантаж». Окрім шифрування даних, зловмисники також викрадають чутливу або конфіденційну інформацію та погрожують опублікувати її, якщо вимоги не будуть виконані. Популярні приклади цього підходу включають сімейства програм-вимагачів Maze, RagnerLocker, Netwalker і REvil.

Популярні сімейства програм-вимагачів

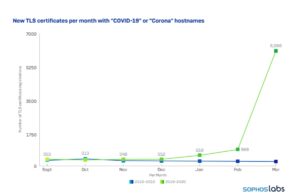

Кількість реєстрацій сертифікатів TLS, пов’язаних із пандемією, зросла приблизно одночасно з реєстраціями доменів (джерело: SophosLabs).

«Бізнес-модель програм-вимагачів є динамічною та складною. У 2020 році в Sophos ми побачили чітку тенденцію до того, що зловмисники відрізняються за своїми навичками та цілями. Було також помітно, що «найкращі в своєму класі» інструменти використовувалися і використовуються знову і знову проти певних сімей програм-вимагачів», — говорить Честер Вишневскі, головний науковий співробітник Sophos. «Деякі сімейства програм-вимагачів, таких як Maze, здавалося, зникли, але інструменти та методи, які використовуються в цих атаках, знову з’явилися під виглядом нових програм-вимагачів, таких як Egregor. Отже, зникнення відомих гравців на ринку програм-вимагачів не є ознакою того, що все ясно, адже коли зникає одна загроза, її місце швидко займає інша. Багато в чому майже неможливо передбачити, як виглядатимуть атаки програм-вимагачів у майбутньому. Але тенденції атак, які обговорювалися у звіті Sophos про загрози на початку 2020 року, ймовірно, продовжаться у 2021 році».

2. Повсякденні загрози, такі як зловмисне програмне забезпечення зокрема завантажувачі та ботнети, або опортуністичні хакери, які торгують обліковими даними, продовжують становити серйозну проблему для команд ІТ-безпеки.Такі атаки призначені для збору критично важливих даних від їх цілей і доставки їх до командно-контрольної мережі. Там зловмисники сканують кожен скомпрометований пристрій на його геолокацію та іншу важливу інформацію та продають цю інформацію найвищому покупцю, наприклад, великій групі програм-вимагачів. Наприклад, цього року Рюк використовував Buer Loader для доставки програм-вимагачів жертвам.

Будь-яка інфекція може заразити всю систему

«Особливо повсякденне шкідливе програмне забезпечення не слід відкидати як «низький рівень шуму», оскільки ці атаки з багатьма окремими атаками можуть просто засмітити систему попередження безпеки. З нашого аналізу стає зрозуміло, що ці атаки також слід сприймати дуже серйозно, оскільки кожне окреме зараження може призвести до зараження всієї системи. Щойно зловмисне програмне забезпечення блокується або видаляється, а зламаний комп’ютер очищається, багато людей закривають цю главу», — каже Вишневський. «Однак багато хто може не знати, що атака, ймовірно, була спрямована на кілька машин і що, здавалося б, легко заблоковане шкідливе програмне забезпечення, таке як Emotet або Buer Loader, може згодом призвести до більш складних атак, таких як Ryuk або Netwalker. ІТ-відділи часто помічають це лише під час розгортання програми-вимагача. Тож недооцінка цих «незначних» інфекцій може виявитися дуже дорогою».

3. Кіберзлочинці все частіше зловживають законними інструментами, відомі утиліти та широко поширені мережеві цілі, щоб уникнути заходів безпеки. Зловживання типовими програмами, які зазвичай використовуються, дозволяє кіберзлочинцям залишатися поза увагою мережі, доки вони не розпочнуть атаку. Зловмисники, мотивовані державою, також мають перевагу в тому, що використання нейтральних програм ускладнює їх ідентифікацію, якщо вони будуть виявлені. У 2020 році Sophos вже повідомляв про широкий спектр таких стандартних інструментів атак.

Швидко зростаючий простір полювання на загрозу

«Неправильне використання щоденних інструментів і методів для приховування атаки кидає виклик традиційним підходам до безпеки, оскільки використання таких програм не викликає автоматичного попередження. Саме тут швидко розвивається галузь пошуку загроз завдяки команді експертів і контрольованій реакції на загрози», — говорить Вишневський. «Ці експерти знають тонкі аномалії та ознаки нападу, на які слід звернути увагу. Це включає, наприклад, законний інструмент, використаний не в той час або не в тому місці. Для навчених мисливців за загрозами або ІТ-менеджерів, які використовують можливості виявлення та реагування на кінцеві точки (EDR), ці знаки є цінними підказками, які попереджають про потенційного зловмисника та атаку, що триває».

Інші тенденції зі звіту Sophos Threat Report 2021

- Серверні атаки: кіберзлочинці націлені на серверні платформи Windows і Linux і використовують ці платформи для нападу на організації зсередини.

- Пандемія COVID-19 впливає на ІТ-безпеку. Це включає, наприклад, безпеку в домашньому офісі з особистими мережами, які базуються на дуже різних рівнях безпеки.

- Завдання безпеки в хмарних середовищах. Однак із хмарними обчисленнями компанії стикаються з іншими проблемами, ніж із традиційною корпоративною мережею.

- Стандартні служби, такі як RDP і VPN, все ще знаходяться в центрі уваги зловмисників. RDP також використовується для подальшого поширення в мережах.

- Програми, які традиційно позначалися як «потенційно небажані» (PUA), оскільки вони надають безліч реклами. Вони використовують тактики, які дедалі більше не відрізняються від очевидного шкідливого програмного забезпечення.

- Несподівана повторна поява старої помилки: VelvetSweatshop — це функція пароля за замовчуванням для попередніх версій Microsoft Excel, яка використовувалася для приховування шкідливих макросів або іншого критичного вмісту в документах, щоб уникнути виявлення загроз.

- Необхідність застосування підходів з епідеміології. Вони допомагають кількісно визначити невиявлені та невідомі кіберзагрози, щоб усунути прогалини у виявленні, краще оцінити ризики та визначити пріоритети.

Безпосередньо до звіту потоку на Sophos.com

Про Софос Sophos довіряють понад 100 мільйонів користувачів у 150 країнах. Ми пропонуємо найкращий захист від складних ІТ-загроз і втрати даних. Наші комплексні рішення безпеки прості в розгортанні, використанні та керуванні. Вони пропонують найнижчу сукупну вартість володіння в галузі. Sophos пропонує відзначені нагородами рішення для шифрування, рішення безпеки для кінцевих точок, мереж, мобільних пристроїв, електронної пошти та Інтернету. Також є підтримка від SophosLabs, нашої глобальної мережі власних аналітичних центрів. Штаб-квартири Sophos знаходяться в Бостоні, США, та Оксфорді, Великобританія.