Новий альманах Sophos Incident Response: кіберзлодії залишаються непоміченими в мережах в середньому 11 днів. Sophos випускає новий «Active Adversary Playbook 2021» із телеметричними даними своїх команд MTR і Rapid Response: хакери використовували понад 400 різних інструментів і методів, 81 відсоток інцидентів стосувався програм-вимагачів, а 69 відсотків атак були за протоколом віддаленого робочого столу (RDP). використовується для повзання.

Sophos випустила свій посібник Active Adversary Playbook 2021. Це описує поведінку зловмисників, а також інструменти, методи та процедури (TTP) за спостереженнями мисливців за загрозами та аналітиків Sophos з 2020 по весну 2021. Посібник базується на телеметричних даних і 81 розслідуванні конкретних інцидентів командою Sophos Managed Threat Response (MTR) і командою Sophos Rapid Response. Мета нового альманаху — допомогти командам безпеки краще зрозуміти тактику атак і ефективніше виявляти та пом’якшувати шкідливу активність у мережах.

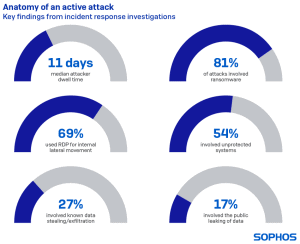

Результати показують, серед іншого, що зловмисники залишалися в мережі в середньому одинадцять днів, перш ніж їх виявили, а найдовший невиявлений злом тривав навіть 15 місяців. Програми-вимагачі брали участь у 81 відсотку інцидентів, а 69 відсотків атак використовували протокол віддаленого робочого столу (RDP) для проникнення в мережу збоку.

Найважливіші висновки звіту

Середній час перебування зловмисників до виявлення становив 11 днів

Якщо говорити про це в контексті, то 264 днів дають зловмисникам потенційно 11 години для злочинних дій, таких як викрадення облікових даних або викрадання даних. З огляду на те, що для виконання деяких із цих дій потрібні хвилини або години, XNUMX днів — це нескінченна кількість часу, щоб завдати хаосу мережі організації. Виняток: атаки з використанням традиційних програм-вимагачів зазвичай показували коротший час очікування, оскільки тут метою є лише знищення.

Протокол віддаленого робочого стола (RDP) зіграв роль у 90% перевірених атак

Крім того, у 69 відсотках усіх випадків зловмисники використовували RDP для невиявленого руху в мережі. Заходи безпеки для RDP, такі як VPN або багатофакторна автентифікація, зазвичай зосереджені на захисті зовнішнього доступу. Однак вони не працюють, якщо зловмисник вже знаходиться всередині мережі. У результаті зловмисники все частіше використовують RDP для проникнення в систему під час активних атак, керованих клавіатурою, наприклад, за допомогою програм-вимагачів.

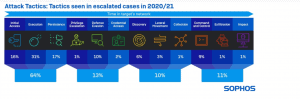

Між п’ятьма найбільш часто використовуваними інструментами є цікаві кореляції

Наприклад, коли PowerShell використовується в атаці, Cobalt Strike також задіяний 58 відсотків часу, PsExec 49 відсотків, Mimikatz 33 відсотки та GMER 19 відсотків. Cobalt Strike і PsExec використовуються разом у 27 відсотках атак, а Mimikatz і PsExec — у 31 відсотку атак. Нарешті, комбінація Cobalt Strike, PowerShell і PsExec зустрічається в 12 відсотках усіх атак. Такі кореляції важливі, оскільки їх виявлення може служити раннім попередженням про загрозливу атаку або підтвердити наявність активної атаки.

Програми-вимагачі були причетні до 81% атак, проаналізованих Sophos

Фактична активація програми-вимагача часто є моментом, коли атака вперше стає видимою команді ІТ-безпеки. Не дивно, що переважна більшість інцидентів, задокументованих Sophos, стосувалися програм-вимагачів. Інші типи атак включали чисте викрадання даних, криптомайнери, банківські трояни та атаки на тестування пера тощо.

Добре і погане не завжди легко відрізнити

«Ландшафт загроз стає все більш заплутаним і складним. Кіберзлочинці здійснюють свої атаки, використовуючи найрізноманітніші навички та ресурси, від сценаристів до підтримуваних урядом хакерських груп. Це ускладнює роботу захисників», — каже Джон Шаєр, старший радник із безпеки в Sophos. «За останній рік наша команда реагування на інциденти допомогла нейтралізувати атаки, здійснені кількома атаками, використовуючи понад 400 різних інструментів».

Багато з цих інструментів також використовуються ІТ-адміністраторами та фахівцями з безпеки у своїх повсякденних завданнях, і вчасно відрізнити доброякісну діяльність від зловмисної — це завдання. Особливо враховуючи те, що зловмисники здійснюють свою діяльність у мережі в середньому XNUMX днів, втручаючись у звичайну ІТ-діяльність, Шаєр каже, що важливо, щоб захисники знали червоні прапорці, на які слід звертати увагу та досліджувати. Наприклад, червоне попередження має діяти, коли законний інструмент або відома діяльність виявляється в несподіваному місці чи в неочікуваний час. Шаєр продовжив: «Сьогодні технології можуть значно змінити ситуацію, але в поточному ландшафті загроз людський досвід і здатність реагувати індивідуально є важливою частиною будь-якого рішення безпеки».

Інші теми в Active Advisory Playbook 2021 включають найпоширеніші методи та тактики атак, найперші ознаки атак, типи загроз, які найчастіше спостерігаються, і групи хакерів, які найчастіше ідентифікують.

Більше на Sophos.com

Про Софос Sophos довіряють понад 100 мільйонів користувачів у 150 країнах. Ми пропонуємо найкращий захист від складних ІТ-загроз і втрати даних. Наші комплексні рішення безпеки прості в розгортанні, використанні та керуванні. Вони пропонують найнижчу сукупну вартість володіння в галузі. Sophos пропонує відзначені нагородами рішення для шифрування, рішення безпеки для кінцевих точок, мереж, мобільних пристроїв, електронної пошти та Інтернету. Також є підтримка від SophosLabs, нашої глобальної мережі власних аналітичних центрів. Штаб-квартири Sophos знаходяться в Бостоні, США, та Оксфорді, Великобританія.