Незважаючи на те, що відомо про тисячі вразливостей, спричинених CVE, компанії та органи влади по всьому світу виявляли їх 2,3 мільярда разів як уразливості. Дослідницький звіт TruRisk за 2023 рік зосереджується на 163 найбільш критичних або дуже небезпечних уразливостях і оцінює їх.

У своєму звіті про дослідження TruRisk за 2023 рік Qualys публікує цікаві оцінки. Дослідницький звіт містить огляд відомих вразливостей системи безпеки, які Qualys виявила у 2022 році в компаніях і урядах по всьому світу – понад 2,3 мільярда. Результати дослідження підкреслюють імідж опортуністичних зловмисників, які постійно змінюють свої методи, щоб успішно використовувати прогалини в безпеці.

Прогалини безпеки як шлюз

Компанії та уряди все активніше рухаються до цифрової трансформації для підвищення продуктивності, а нові програмні інструменти для підтримки цих ініціатив і програм розробляються швидше, ніж будь-коли раніше. Проте зі швидким технологічним прогресом також зростає кількість уразливостей програмного забезпечення, які становлять значний ризик для ІТ-середовища.

Qualys прагне допомогти організаціям зменшити їхні кіберризики. Відповідно до цього підрозділ Qualys Threat Research Unit (TRU) провів поглиблені розслідування понад 13 трильйонів подій, які відстежуються хмарною платформою Qualys. Оцінка анонімних даних виявлення дає змогу зрозуміти прогалини в безпеці, виявлені на пристроях, безпеку веб-додатків, помилки конфігурації локально встановлених пристроїв і стан безпеки хмари. Аналіз цієї величезної бази знань у поєднанні з унікальним поглядом TRU на дії суб’єктів загрози до та після експлуатації дав п’ять «фактів ризику».

Факт ризику №1

🔎 Лише за 19,5 днів зловмисники завершили експлойт. Компанії потребують 30,6 днів для виправлення, але лише 57,7% справді роблять це (Зображення: Qualys).

Швидкість є ключовою для того, щоб переграти суперників

Уразливості, для яких було розроблено вектор атаки, виправляються в середньому протягом 30,6 днів, причому лише 57,7% уразливостей закрито в реальному вираженні протягом цього часу. Навпаки, зловмисникам потрібно в середньому лише 19,5 днів, щоб розробити спосіб атаки на ці вразливості. Відповідно до цього зловмисники мають 11,1 дня, щоб використати вразливості, перш ніж компанії їх закриють.

Факт ризику №2

Автоматизація визначає різницю між успіхом і невдачею

Дослідження показало, що латки, які можна було встановити автоматично, розгорталися на 45% частіше та на 36% швидше, ніж латки, встановлені вручну. Уразливості, які можна було виправити автоматично, були усунені в середньому за 25,5 днів, тоді як уразливості, виправлені вручну, займали 39,8 днів. Частота виправлень для автоматичних виправлень становила 72,5% проти 49,8% для ручних виправлень.

Факт ризику №3

Брокери початкового доступу (IAB) атакують те, що компанії ігнорують

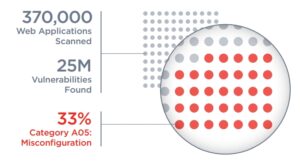

🔎 33 відсотки вразливостей, виявлених у веб-додатках, пов’язані з неправильною конфігурацією (Зображення: Qualys).

Зростаюча тенденція в середовищі загроз — це так звані брокери початкового доступу (IAB), які іноді називають «філіями». Як показує звіт, компанії тепер виправляють Windows і Chrome швидше, змушуючи зловмисників - і IAB зокрема - використовувати вразливості за межами "великої двійки". Середній час для усунення вразливостей IAB становить 45,5 днів порівняно з 17,4 днями для Windows і Chrome. Показники виправлень також нижчі для прогалин IAB: 68,3% з них виправлено; для Windows і Chrome це 82,9%.

Факт ризику №4

Неправильні конфігурації у веб-додатках все ще є звичним явищем

Розслідування також включало анонімне виявлення сканером веб-застосунків Qualys, який у 2022 році просканував 370.000 10 веб-додатків у всьому світі та зіставив дані з топ-25 OWASP. Сканування виявили понад 33 мільйонів уразливостей, 05% з яких потрапили до категорії A24.000 OWASP: неправильна конфігурація. Ці неправильні конфігурації дали зловмисникам шлюз для впровадження зловмисного програмного забезпечення приблизно в XNUMX XNUMX веб-додатків.

Факт ризику №5

Неправильна конфігурація інфраструктури відкриває двері для програм-вимагачів

TRU оцінив усі контролі, які не пройшли більше ніж 50% сканувань, і методи MITRE ATT&CK, пов’язані з кожним із цих конкретних контролів. З точки зору неправильної конфігурації хмари, елементи керування, які вийшли з ладу, найчастіше пов’язували з такими трьома методами MTRE ATT&CK: T1210: використання віддалених служб, 1485: знищення даних і 1530: дані з об’єкта хмарного сховища.

Це показує, що неправильні конфігурації хмари піддають організації ризику використання сервісу та шифрування та витоку даних. Ці три техніки – це саме те, як програми-вимагачі працюють сьогодні. Сканування цих помилок конфігурації показало лише 49,4% успіху; тому більше половини не вдалося. Зловмисники можуть скористатися цими неправильними конфігураціями, щоб пересуватися в навколишньому середовищі.

Більше на Qualys.com

Про Qualys

Qualys є піонером і провідним постачальником революційних хмарних ІТ-рішень, рішень безпеки та відповідності. Компанія має понад 10.000 100 активних клієнтів по всьому світу, включаючи більшість компаній зі списку Forbes Global 100 і Fortune XNUMX. Qualys допомагає організаціям оптимізувати та консолідувати свої рішення безпеки та відповідності на єдиній платформі, забезпечуючи більшу гнучкість, кращі бізнес-результати та значне скорочення витрат.