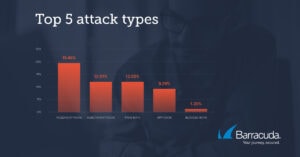

Нове дослідження Barracuda: кіберзлочинці все частіше звертаються до ботів і автоматизації, щоб зробити свої атаки ефективнішими та уникнути виявлення. Barracuda проаналізувала двомісячну вибірку даних про атаки на веб-додатки, заблоковані системами Barracuda, і виявила величезну кількість автоматизованих атак. У п’ятірці найбільших атак переважали атаки, здійснені за допомогою автоматизованих інструментів.

Майже 20 відсотків виявлених атак являли собою атаки фаззинга, які використовують автоматику для пошуку та використання вразливостей програми. Приблизно 12 відсотків наступних ін’єкційних атак, причому більшість зловмисників використовували автоматизовані інструменти, такі як sqlmap, щоб проникнути в програми. Багато з цих атак були сценарними атаками на дитячому рівні без дослідження для налаштування атак. Боти, що маскуються під бота Google або подібного, відстають із трохи більше 12 відсотками проаналізованих атак веб-додатків. DDoS-атаки додатків (розподілена відмова в обслуговуванні) були напрочуд поширеними, становлячи понад 9 відсотків проаналізованої вибірки. Невелика частина атак (1,2%) була від ботів, заблокованих адміністраторами сайту.

Ось детальніше про тенденції атак веб-додатків і те, як кіберзлочинці використовують автоматизовані атаки.

Сучасні тенденції атак на веб-додатки

Автоматизовані атаки використовують ботів для використання вразливостей у веб-додатках. Ці атаки можуть варіюватися від підроблених ботів, які видають себе за ботів Google, щоб уникнути виявлення, до DDoS-атак на програми, які намагаються зірвати веб-сайт шляхом непомітного перевантаження програми.

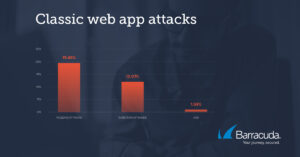

Хоча трафік ботів є швидко зростаючою проблемою, це не означає, що кіберзлочинці відмовляються від своїх старих методів. Більшість атак, проаналізованих Barracuda, були класичними атаками на веб-додатки, такими як ін’єкційні атаки (12 відсотків) і міжсайтовий скриптинг (XSS) (1 відсоток). Як згадувалося, більшість трафіку атак надходить від інструментів розвідки або інструментів фаззингу, які використовуються для перевірки додатків.

Часто використовуються: ін'єкційні напади

Ін’єкційні атаки наразі є найпопулярнішими атаками в Топ-10 OWASP, списку найбільш критичних ризиків безпеці, і фігурували в кожному виданні, починаючи з першого списку. Немає жодних ознак того, що ці атаки зникнуть, оскільки їх відносно легко здійснити та вони можуть принести величезні прибутки кіберзлочинцям. Міжсайтові скриптові атаки також були дуже популярні, займаючи третє місце серед найпоширеніших атак у цій категорії.

Значна частина проаналізованого трафіку атак була націлена на вразливості WordPress або PHP (зазвичай сторінки phpMyAdmin), а саме 6,1% і 1,05% відповідно. Однак деякі з цих атак також були націлені на сайти, не пов’язані з PHP або WP, що свідчить про те, що деякі зловмисники є дітками сценаріїв. Однак ці зловмисники, ймовірно, незабаром навчаться проводити кращу розвідку перед початком атак.

Revival: Request Smuggling Attacks

Атаки контрабанди запитів історично знизилися до незначних рівнів, доки нещодавно не було виявлено атаки десинхронізації HTTP. Відтоді атаки на контрабанду повернулися у великих масштабах. Атаки контрабанди запитів використовують нездатність сервера безпечно впоратися з аномаліями в різних аспектах запиту HTTP. Дослідження Barracuda виявили, що понад 60 відсотків контрабандних атак використовували недійсний заголовок. Третина використала довжину контенту з різною довжиною, 3 відсотки мали неправильну довжину вмісту.

Атаки на JSON API

Більшість атак, які спостерігала Barracuda проти JSON API, були перевірені на граничних умовах, тобто вони намагалися зруйнувати API. 95 відсотків цих типів атак перевищили максимальне значення, а майже 4 відсотки цих атак перевищили максимальну тривалість значення. Аналіз також відзначив інші спроби атак на трафік (атаки XSS і ін’єкцій SQL), але обсяг цих типів атак у вибірці був дуже низьким або незначним. Очікуйте, що протягом наступного року це збільшиться.

Атаки, спрямовані на витік даних, головним чином зосереджені на вилученні конфіденційної інформації, такої як номери кредитних карток. Більш ніж три чверті цих атак були зосереджені на Visa. На великій відстані йдуть JCB з більш ніж 20 відсотками, а також Mastercard, Diners і American Express зі значно меншою часткою.

Статус безпеки шифрування

Шифрування трафіку запобігає різноманітним атакам, таким як атаки типу "людина посередині", і забезпечує рівень захисту для користувачів, які переглядають веб-сайти. Однак атаки все ще можуть відбуватися всередині потоку даних. Майже 92 відсотки проаналізованого трафіку проходили через HTTPS. Через HTTP оброблялося менше 10 відсотків трафіку. Це гарна новина для стану безпеки веб-додатків.

Постачальники веб-переглядачів віддали перевагу TLS1.3 як протоколу вибору, і це починає впливати на загальне впровадження цих протоколів. У дослідженій вибірці лише кілька компаній активували старіший, значно небезпечний протокол SSLv3. І навіть серед компаній, у яких увімкнено цей протокол, трафік SSLv3 був дуже малим. Те ж саме стосується TLS1.0 і TLS1.1, причому використання цих протоколів швидко знижується, на кожен з яких припадає менше 1 відсотка проаналізованого трафіку. 65 відсотків проаналізованого трафіку використовували TLS1.3, найбезпечніший доступний протокол. Приблизно третина трафіку HTTPS все ще проходить через TLS1.2, але це число повільно зменшується.

Аналіз браузера на TLS1.3

При аналізі браузерів, які використовують TLS1.3 (на основі повідомленого агента користувача), Chrome був найпопулярнішим браузером, на який припадало 47 відсотків трафіку, за ним йшов Safari, на який припадало 34 відсотки трафіку TLS1.3. Дивно, але Edge посунув Firefox на третє місце з 16 відсотками. Firefox використовувався лише для 3 відсотків трафіку. Втрата Firefox позицій Edge, ймовірно, пов’язана з двома речами: домінуванням Chrome і переходом на Edge корпоративних систем, які раніше віддавали перевагу Internet Explorer.

TLS1.2 демонструє досить дивну тенденцію. Тут використання Internet Explorer вище, ніж Chrome, більше половини трафіку надходить від Internet Explorer, тоді як використання Chrome становить трохи менше 40 відсотків. Для порівняння, Safari використовує менше 10 відсотків, а використання Firefox ще менше.

Тенденція користувачів до безпечніших браузерів

Крім того, розслідування показало, що автоматичні оновлення для Chrome і Firefox використовуються досить часто. Більшість версій браузера в аналізі були одними з найновіших або відставали на одну-дві версії. Існує ще велика кількість користувачів Internet Explorer, але в переважній більшості випадків використовується версія IE11. Це свідчить про тенденцію до більш сучасних і безпечних браузерів. Для порівняння, автоматизований трафік використовував мало TLS1.3; більшість використовує TLS1.2. Це включає в себе моніторинг веб-сайтів, ботів і такі інструменти, як curl.

Як компанії можуть захистити себе від автоматизованих атак

Коли справа доходить до захисту від нових атак, таких як боти та атаки API, команди безпеки іноді можуть бути перевантажені великою кількістю необхідних рішень. Доброю новиною є те, що ці рішення об’єднуються в рішення WAF/WAF-as-a-Service, також відомі як Web Application and API Protection Services (WAAP).

WAF Magic Quadrant 2020 WAAP Services

У своєму магічному квадранті WAF за 2020 рік Gartner визначає послуги WAAP як еволюцію хмарних служб WAF: «Послуги WAAP поєднують хмарну доставку WAF як послугу, захист від ботів, захист від DDoS та безпеку API із моделлю підписки». Тому організаціям слід шукати рішення WAF-as-a-Service або WAAP, яке включає захист від ботів, захист від DDoS-атак, безпеку API і захист від надсилання облікових даних, і переконатися, що вони правильно налаштовані.

Також важливо бути в курсі поточних загроз та їх розвитку. Barracuda прогнозує, що трійка найпопулярніших атак, з якими додатки зіткнуться цього року, — це автоматичні атаки ботів, атаки на API та атаки на ланцюжки поставок програмного забезпечення. Ці новіші атаки мають менший захист і, швидше за все, їх пропустять, частково через відсутність розуміння, а в деяких випадках через тіньові програми, розгорнуті без належного захисту. Однак, поєднуючи досвід у новітніх тактиках атак, які використовують кіберзлочинці, і новітні технології, компанії можуть значно мінімізувати ризики все більш автоматизованих атак на веб-додатки.

Дізнайтесь більше на Barracuda.com[starboxid=5]