Зростає кількість нових фішингових шахраїв, які зловживають Adobe InDesign і використовують його для розповсюдження шкідливих посилань. Мабуть, кампанія була настільки успішною, що Barracuda побачила збільшення фішингових листів із 75 до 2.000 на день.

Фішингові атаки стають все більш витонченими, використовуючи різні методи, щоб уникнути виявлення та зловити жертв. Зараз спостерігається збільшення кількості фішингових атак, які зловживають Adobe InDesign, відомою та надійною системою публікації документів.

Збільшення в 30 разів: фішинг за допомогою посилань Adobe InDesign

За даними Barracuda Telemetry, з жовтня кількість електронних листів із посиланнями на Adobe InDesign зросла майже в 30 разів. Якщо раніше щоденна кількість була приблизно 75 на електронну пошту на день, тепер вона зросла приблизно до 2.000. Майже кожен десятий (10 відсотків) цих листів містить активні фішингові посилання. Багато з цих посилань мають домен верхнього рівня «.ru» і розміщені за мережею доставки вмісту (CDN), яка діє як проксі для вихідного сайту. Це допомагає приховати джерело вмісту та ускладнює технологіям безпеки виявлення та блокування атак.

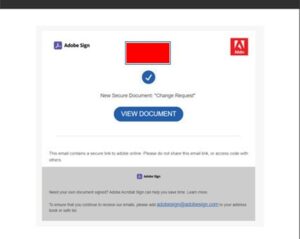

Крім того, у фішингових електронних листах використовуються законні логотипи брендів, оскільки вони відомі цільовим особам і викликають довіру. Це свідчить про те, що зловмисники вклали час і ресурси у створення цих повідомлень. У повідомленнях одержувачу пропонується натиснути посилання, яке переведе його на інший веб-сайт, розміщений на субдомене indd.adobe(.)com, але фактично контрольований зловмисниками, щоб виконати наступний етап атаки.

Чому ці атаки успішні

Атаки, які використовують Adobe InDesign, використовують кілька тактик, щоб уникнути виявлення та обдурити своїх жертв:

- Ви використовуєте відомий і надійний домен, який зазвичай не блокується.

- Крім того, використовуючи програму публікації, вони можуть створювати дуже переконливі атаки соціальної інженерії.

- Щойно одержувач клацне посилання, він буде перенаправлений на інший веб-сайт. Це означає, що в тілі повідомлення немає відомого шкідливого URL-посилання, яке традиційні інструменти безпеки могли б виявити та заблокувати.

- Для атак, розміщених за CDN, це допомагає приховати зловмисне джерело вмісту та ускладнює виявлення та блокування атаки технологіями безпеки.

Заходи захисту

Щоб захиститися від цих атак, організаціям важливо мати вдосконалену багаторівневу систему безпеки електронної пошти на основі штучного інтелекту, здатну виявляти як нові, так і відомі загрози. Це також має включати функцію захисту посилань, щоб переконатися, що користувачі не натискають шкідливі URL-адреси. Технологія перевіряє кожну URL-адресу під час натискання, щоб визначити, чи безпечне посилання, перш ніж дозволити переспрямування. Будучи рівнем захисту між електронною поштою та одержувачем, ця функція забезпечує важливу останню лінію захисту, коли загрози є новими або невідомими.

Більше на Barracuda.com

Про Barracuda Networks Barracuda прагне зробити світ безпечнішим і вважає, що кожен бізнес повинен мати доступ до хмарних рішень безпеки для всього підприємства, які легко придбати, розгорнути та використовувати. Barracuda захищає електронну пошту, мережі, дані та програми за допомогою інноваційних рішень, які розвиваються та адаптуються на шляху клієнта. Понад 150.000 XNUMX компаній у всьому світі довіряють Barracuda, щоб вони могли зосередитися на розвитку свого бізнесу. Для отримання додаткової інформації відвідайте www.barracuda.com.