Все більше компаній переміщують цифрові активи в хмару. Як наслідок, поверхня ІТ-атаки розширюється та, посилена мультихмарністю, стає дедалі складнішою. Cloud Security Posture Management, або скорочено CSPM, перевіряє хмарні середовища та сповіщає відповідальних спеціалістів про вразливі місця конфігурації.

Поверхні атаки динамічні, і їх кількість постійно збільшується. Завдяки цифровій трансформації та гібридній, локально гнучкій роботі, надзвичайно зростаюча кількість пристроїв, веб-додатків, платформ програмного забезпечення як послуги (SaaS) та інших сторонніх служб потребують підключення до корпоративної мережі.

Команда: Керування положенням безпеки в хмарі

У той же час компанії переміщують все більше і більше критично важливих для бізнесу систем у хмару та розподіляють їх між кількома постачальниками хмарних послуг (CSP) і в центрах обробки даних. Cloud Security Posture Management (CSPM) стає головним пріоритетом у все більшій кількості організацій. Основні завдання хмарної безпеки можна порівняти з налаштуванням безпеки в традиційному ІТ локального центру обробки даних.

У міру переходу процесів до оцифровки та переходу в хмару менеджерам з ІТ-безпеки потрібна повна видимість нових поверхонь атак. Особливо в багатохмарних хмарах їм потрібні інструменти для узгодженого контролю безпеки незалежно від основної інфраструктури.

Хмара вимагає високої безпеки

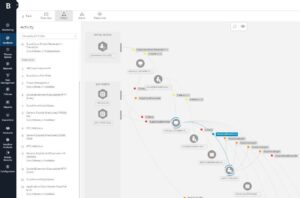

🔎 Переглядайте події, пов’язані з безпекою, у хмарному керуванні безпекою (Зображення: Bitdefender).

Порівняно з традиційними архітектурами центрів обробки даних важливість захисту від механізмів атак, які однаково застосовуються як до хмарних, так і до локальних ІТ, залишається важливою. Що змінилося в хмарі, так це базова інфраструктура та доступ уповноважених осіб до цифрових ресурсів.

Одним із результатів тенденції переміщення критично важливих для бізнесу систем у хмару та мультихмару є підвищення складності ІТ. Моніторинг ситуації з ІТ-безпекою став складнішим. У той же час, як це не парадоксально, основна перевага хмари – налаштування, налаштування та масштабування інфраструктури за потреби – полегшує зловмисникам виявлення вразливостей, щоб отримати доступ до екземплярів у мультихмарі.

Межі традиційної ІТ-безпеки

Традиційні рішення кібербезпеки погано оснащені для захисту динамічних поверхонь атак, які виникають у мультихмарі. Вони все ще розроблені для статичних ІТ, де програми працюють у захищеному центрі обробки даних і лише певна кількість користувачів із-за меж мережі має законну причину запитувати доступ. Тому вони не можуть встигати за зростаючою складністю та гнучкістю сучасних ІТ-структур.

У новій плутанині кіберзлочинці можуть одночасно маскувати свої спроби спілкування під законний трафік даних і приховувати свої маневри ухилення від зростаючої кількості запитів на авторизацію. Наприклад, зловмисники постійно сканують хмарні IP-адреси, щоб знайти неправильні конфігурації, надто привілейовані особи та застарілі, неадекватні механізми автентифікації. Крім того, багато кіберзлочинців можуть завантажити список відкритих сегментів S3 або шукати приватні ключі API на GitHub, щоб знайти доступ до даних або мережі.

Новий статус безпеки завдяки Cloud Security Posture Management (CSPM)

CSPM може допомогти компаніям краще впоратися з цими проблемами. Нижче наведено п’ять ключових завдань, які має виконати капітальний ремонт хмарної безпеки:

1. Подивіться на цифровий ландшафт повністю

Ніхто не може захистити те, чого не бачить. Тому групам ІТ-безпеки потрібна повна видимість поверхні атаки – від локальної інфраструктури та керованих активів до мультихмарних і сторонніх веб-додатків до віддалених кінцевих точок. CSPM надає повну інформацію про хмарний ландшафт компанії. Щоб оптимально використовувати отриману інформацію, її слід інтегрувати в усю цифрову інфраструктуру. В ідеалі це робиться на комплексній платформі, яка охоплює як хмару, так і всі інші цифрові активи.

2. Ретельно дотримуйтесь стандартів безпеки

Для впровадження рекомендованих стандартів безпеки в багатохмарних структурах важливо визначити прогалини в захисті. CSPM повинен відповісти на кілька запитань. Чи правильна конфігурація? Чи кожна кінцева точка має програму захисту від шкідливих програм? Чи дані зашифровані відповідно до визнаних стандартів? CSPM виконує свої завдання лише в тому випадку, якщо він надає офіцерам ІТ-безпеки засоби для впровадження та забезпечення дотримання основних правил безпеки. На наступному кроці ви можете включити до порядку денного додаткові галузеві або конкретні вказівки та правила, які є обов’язковими або корисними для компанії.

3. Легко та прозоро керуйте ідентифікаторами та правами доступу

CSPM як комплексний інструмент для встановлення ІТ-безпеки надає огляд інструкцій щодо керування ідентифікацією та доступом у мультихмарі. Підприємства використовують величезну кількість хмарних сервісів, від сховища до балансування навантаження, і майже неможливо дізнатися, яка організація отримує доступ до якого ресурсу та чому. Нерідкі випадки, коли політики чи ідентифікатори машин із привілейованими правами все ще діють і таким чином забезпечують доступ, який більше нікому не потрібен або про який ІТ-адміністратор давно забув. Крім того, багато адміністраторів, керуючись потребою продуктивності, відступають від стандартів політики авторизації. Кінцевим результатом є те, що вони надають веб-сервісам та іншим об’єктам набагато більше прав доступу, ніж необхідно. Таким чином, надійне керування доступом є основоположним для кібергігієни з найменшими привілеями, що важливо, особливо в складних умовах.

4. Ефективно виявляйте та усувайте прогалини в безпеці

Захист постійно зростаючої поверхні атаки залежить від здатності визначати пріоритети проблем. Жодна команда аналітиків безпеки, якою б великою вона не була, не зможе впоратися з поточним збільшенням площі мережі в динамічних багатохмарних інфраструктурах. Немає можливості обійти машинне масштабування, щоб охопити всі області та розширити найбільш критичні вразливості. Ефективний CSPM визначає пріоритетність проблем значною мірою автоматизовано. Він рекомендує способи усунення вразливостей, які є високоавтоматизованими, з одного боку, і які адміністратор може контролювати, з іншого. Він оцінює ризики відповідно до цілей компанії.

5. Простота реалізації

Перш за все, CSPM має зменшити складність. Команди безпеки повинні мати можливість швидко запровадити CSPM і негайно отримати повне уявлення про свою поверхню атаки. Платформа має надавати корисну інформацію та дієві рекомендації для якнайшвидшого усунення найбільш критичних вразливостей. Це робить його цінним ресурсом, навіть якщо команда безпеки мало знає про безпеку хмари.

Захопити хмару

Постійно нові поверхні атак змінюють сучасний ландшафт загроз і дають зловмисникам широкі можливості для виявлення та використання вразливостей у системах захисту. Звичайна ІТ-безпека не здатна усунути ці прогалини. CSPM допомагає організаціям краще керувати своїми зростаючими поверхнями атак, забезпечуючи видимість хмарного ландшафту та оцінюючи нові ризики. Це забезпечує можливість зміцнення хмарних структур. Завдяки автоматизованим процесам він реалізує захист у складних ландшафтах навіть з обмеженими ноу-хау та ресурсами. Просто реалізований, CSPM швидко стає ефективним.

Більше на Bitdefender.com

Про Bitdefender Bitdefender є світовим лідером у сфері рішень для кібербезпеки та антивірусного програмного забезпечення, що захищає понад 500 мільйонів систем у понад 150 країнах. З моменту заснування в 2001 році інновації компанії регулярно забезпечували відмінні продукти безпеки та інтелектуальний захист для пристроїв, мереж і хмарних сервісів для приватних клієнтів і компаній. Як найкращий постачальник, технологія Bitdefender міститься в 38 відсотках розгорнутих у світі рішень безпеки, їй довіряють і визнають професіонали галузі, виробники та споживачі. www.bitdefender.de