SophosLabs yeni bir hackleme stratejisi ortaya çıkardı. Görünüşe göre kafası karışmış saldırı yöntemleri, güvenlik mekanizmalarının boşa çıkmasına izin vermelidir. Ancak SophosLabs'teki adli tıp bilim adamları onların peşindeler ve yakın zamanda yeni bir saldırı yönteminin maskesini düşürdüler.

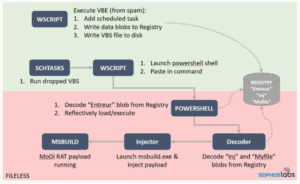

SophosLabs uzmanları yeni bir saldırı yöntemi yakaladı. İki güvenlik uzmanı Fraser Howard ve Andrew O'Donnell, yeni tehditler ararken sıra dışı bir değişkenle karşılaştı. Özetle, saldırı zinciri VB betik kodu içeren kötü niyetli bir e-posta mesajıyla başlar ve MoDi RAT adlı bir uzaktan erişim Truva Atı'nın yerleştirilmesiyle sona erer. Ancak, adli tıp araştırmaları sırasında uzmanlar, karmaşık saldırı dizisinde bazı şaşırtıcı eylemler keşfettiler. Bu, örneğin, komut dizesini bir parametre olarak iletmek yerine, komutların metnini pano aracılığıyla PowerShell penceresine kelimenin tam anlamıyla yapıştırmak için bir PowerShell'i etkinleştiren bir Visual Basic betik dosyasını başlatmayı içeriyordu. Bunun arkasındaki amaç: dosyasız saldırı komut dosyaları, pano ile bağlantılı olarak güvenlik mekanizmaları tarafından tespit edilmemelidir. Bu, tüm güvenlik profesyonellerinin bu tür saldırılara karşı koruma çözümleri hazırlamak için tam olarak aradığı şeydir.

Bilgisayar korsanlığı stratejisi hilelere dayanır

"Araştırmalarımızda, siber suçluların tespit edilmekten kaçmaya çalıştıklarını gösteren bazı ilginç telemetri verilerini ortaya çıkardık. Bu, özellikle bu yıl gördüğümüz genel bir eğilim. Saldırganlar şanslarını artırmak için farklı yöntemler denerler. En son telemetri verileri, daha derine inmek için yeterli sebepti. Bunu yaparken, bazı ilginç hileler ortaya çıkardık - özellikle kötü amaçlı komutları PowerShell sürecine enjekte etmek için VBScript kullanımı. Sophos'un tehdit araştırma direktörü Fraser Howard, "Bu yaklaşımın amacı, yüksek bir kesinlikle tespit edilmekten kaçınmak ve güvenlik ekiplerinin gözünden uzak durmaktı" dedi.

Karışık adımlarla saldırı - bu şekilde çalışır

Tüm saldırı zinciri kulağa karışık geliyor ve mantıklı değil. Ancak bunun gibi hilelerle siber suçlular güvenlik mekanizmaları tarafından tespit edilmeyi engellemeye çalışır. Bireysel adımlar radarın altında kalır ve dikkat çekmez.

Saldırı, spam e-postanın açılmasıyla başlar. Ekli Visual Basic komut dosyası, bir dizi HTTP 302 yönlendirmesinin giriş noktası olan uzak bir siteye bağlanır. Bunlar da kodlanmış bir VBS dosyası içeren OneDrive bulut depolama alanında barındırılan bir zip arşivine yol açar.

Bir sonraki aşamada, ilk VBScript, dosya sistemine ikinci bir VBS dosyası yazar ve Windows kayıt defterine, 8 basamaklı ikili sayılar olarak çıkan ikili veriler içeren üç yeni giriş ekler. Ardından, yeni bir zamanlanmış görev oluşturmak için sistem hizmeti başlatılır. Bu, VBS komut dosyasını önceden tanımlanmış bir gelecekte başlatmalıdır.

Bu zamanlanmış görev çalıştığında, VBS'yi başlatmak için wscript.exe'yi kullanır. VBS kodu ise PowerShell'i başlatır ve VBS'den veri çıkaran ve panoya yerleştiren kodu çalıştırır. Bu veriler veya komutlar daha sonra VBS SendKeys komutu kullanılarak program aracılığıyla PowerShell penceresine eklenir.

Daha da ileri giderek, PowerShell, VBE'nin daha önce oluşturduğu kayıt defteri bloblarından (Entreur olarak adlandırılır) birinden yürütülebilir bir .NET kod çözücüyü çıkarır ve bunu bir sistem sürecine enjekte ederek yansıtıcı olarak yükler. Yürütülebilir kod çözücü, daha sonra kayıt defterinden .NET enjektörünü ve yük bloblarını (kayıt defterinde inj ve Myfile olarak anılır) ayıklar. Son olarak, enjektör yükü yükler (ana bilgisayar uygulaması msbuild.exe'ye enjekte eder). Bu saldırının süreci şemada biraz daha kolay anlaşılabilir.

Şirket olarak neler yapabilirsiniz?

Bilişim altyapısında eski Windows işletim sistemlerinin kullanılmaması son derece önemlidir. Bunun nedeni, Microsoft'un AMSI çerçevesinde yatmaktadır. Bu, yalnızca Windows'un daha yeni sürümlerinde (Windows 10, Windows Server 2016 ve Windows Server 2019) mevcuttur ve bu tür saldırıları algılamak ve püskürtmek için temel sağlar. Siber suçlular, daha eski sistemlerin bile kullanımda olduğunu biliyor ve bu güvenlik açığından yoğun bir şekilde yararlanıyor.

Sophos.com'da daha fazla bilgi edinin[yıldız kutusu kimliği=15]