Ortaklıklar, hizmetler, müşteri ilişkileri; hiçbir kuruluş bağımsız olarak faaliyet göstermez. Sözleşmeler, uyumluluklar ve yasalar işbirliğini düzenliyor, peki ya güvenlik kriterleri? Sophos'un son tehdit raporuna göre tedarik zincirlerine yönelik siber saldırılar özellikle küçük ve orta ölçekli şirketleri etkiliyor.

En yeni Sophos'ta Tehdit Raporu: Ana Caddede Siber Suçlar Güvenlik uzmanları, 2023 yılında Sophos MDR ekibinin, şirketlerin tedarik zinciri olarak adlandırılan, yani iş dünyasındaki ve BT altyapısındaki tedarik zinciri yoluyla saldırıya uğradığı vakalara giderek daha fazla yanıt verdiğini bildirdi. Bazı durumlarda güvenlik açıkları, hizmet sağlayıcının uzaktan izleme ve yönetim (RMM) yazılımında yatıyor. Saldırganlar, hedeflenen kurbanın makinelerinde çalışan RMM aracısını, saldırıya uğrayan ağda yeni yönetim hesapları oluşturmak için kullandı ve ardından ticari uzak masaüstü, ağ araştırması ve yazılım kurulum araçlarını kullandı. Daha sonra LockBit fidye yazılımını başarıyla yüklediler.

Servis sağlayıcının saldırılarına nasıl yanıt veriyorsunuz?

KOBİ'lerin kendi siber güvenliklerini ekonomik açıdan ve personel açısından organize etmeleri çoğu zaman kolay olmuyor. Bu başarıldığında dış riskler devam eder. Güvenilir yazılımlardan yararlanan ve uç nokta korumasını devre dışı bırakma seçeneği sunan saldırılar özellikle haindir ve sıklıkla suçlular tarafından kullanılır. Bunun anlamı şudur: uç nokta korumasının manipüle edildiği veya devre dışı bırakıldığı konusunda sistemlerden gelen uyarılara özellikle dikkat edin!

Yeni yayınlanan Tehdit Raporu: Ana Caddede Siber Suçlar Geçtiğimiz yıl, RMM yazılımına ek olarak, saldırganların hala geçerli dijital imzalara sahip olan eski yazılımların zayıf çekirdek sürücülerini kullandığı bir dizi vakayı belgeledi. Buna ek olarak uzmanlar, güvenlik araçları tarafından tespit edilmekten kaçınmak ve kötü amaçlı yazılımları devre dışı bırakan kodu yürütmek için Microsoft'un Windows Donanım Uyumluluk Yayımcısı (WHCP) programı aracılığıyla dijital olarak imzalanan kötü amaçlı çekirdek sürücüleri de dahil olmak üzere, sahtekarlıkla elde edilen dijital imzaları kullanan özel olarak oluşturulmuş yazılımların dağıtımlarını defalarca kaydetti. koruma.

Çekirdek sürücülerinin manipülasyonu bir sorundur

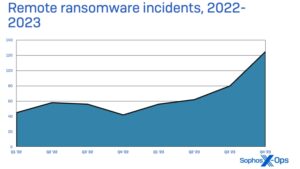

🔎 Son iki yılda toplanan veriler, uzaktan fidye yazılımı saldırısı girişimlerinin oranının genel olarak arttığını gösteriyor. Bu, 2023'ün ikinci yarısında daha da ivme kazanacak şekilde devam eden bir sorun. (Resim: Sophos).

Çekirdek sürücüleri işletim sistemi içinde çok düşük bir düzeyde çalıştığından ve bilgisayar başlatıldığında genellikle diğer yazılımlardan önce yüklendiğinden, bu, çoğu durumda bunların güvenlik yazılımı başlamadan önce yürütüldüğü anlamına gelir. Dijital imzalar tabiri caizse giriş bileti görevi görüyor. Windows 10 sürüm 1607'den bu yana tüm Windows sürümlerinde, çekirdek sürücülerinin geçerli bir dijital imzaya sahip olması gerekir, aksi takdirde Güvenli Önyüklemenin etkin olduğu Windows işletim sistemleri bunları yüklemez.

Sophos'un Aralık 2022'de kötü amaçlı çekirdek sürücülerinin keşfedildiğini Microsoft'a bildirmesinin ve Microsoft'un bir güvenlik tavsiyesi yayınlamasının ardından şirket, Temmuz 2023'te WHCP aracılığıyla elde edilen bir dizi kötü amaçlı sürücü sertifikasını iptal etti.

Çalınan sertifikalar ve değiştirilmiş kütüphaneler

Ancak sürücülerin kötüye kullanılması için mutlaka kötü amaçlı olması gerekmez. Sophos güvenlik uzmanları, yazılım ürünlerinin eski ve hatta güncel sürümlerindeki sürücülerin ve diğer kitaplıkların, saldırganlar tarafından sistem belleğine kötü amaçlı yazılım enjekte etmek için kullanıldığı çeşitli durumlara tanık oldu.

Saldırılarda Microsoft'un kendi sürücüleri de kullanıldı. Microsoft'un Process Explorer yardımcı programına yönelik bir sürücünün güvenlik açığı bulunan bir sürümü, fidye yazılımı operatörleri tarafından uç nokta koruma ürünlerini devre dışı bırakmak için birden çok kez kullanıldı. Nisan 2023'te Sophos, "AuKillBu sürücüyü Medusa Locker ve LockBit fidye yazılımını yüklemek için çeşitli saldırılarda kullandı.

Bazen savunmasız sürücüleri, istismar edilmeden önce tespit etmek mümkündür. Temmuz ayında Sophos'un davranış kuralları, bir sürücünün başka bir şirketin güvenlik ürünü için yaptığı faaliyetle tetiklendi. Alarm, müşterinin kendi saldırı simülasyon testiyle tetiklendi. Olayla ilgili soruşturma, yazılım üreticisine bildirilen ve ardından yamalanan üç güvenlik açığını ortaya çıkardı.

KOBİ'ler kendilerini siber tehditlere karşı savunabilir

Küçük ve orta ölçekli şirketler de küresel şirketler ve şirketler kadar siber tehditlere maruz kalıyor ancak onlar gibi finansal ve insan kaynaklarına sahip değiller. Ancak kendinizi silahlandırabilirsiniz:

- çalışanların tutarlı eğitimi

- Dışarıya bakan tüm varlıklarda çok faktörlü kimlik doğrulamanın kullanılması

- sürekli sunucu ve ağ hijyeni (düzenli yama ve güncelleme)

- Microsoft Exchange sunucuları gibi yönetimi zor kaynakları SaaS e-posta platformlarına geçirme

- Düzenli güvenlik açığı değerlendirmeleri ve sızma testleri

Sophos Hakkında Sophos, 100 ülkede 150 milyondan fazla kullanıcı tarafından güvenilmektedir. Karmaşık BT tehditlerine ve veri kaybına karşı en iyi korumayı sunuyoruz. Kapsamlı güvenlik çözümlerimizin kurulumu, kullanımı ve yönetimi kolaydır. Sektördeki en düşük toplam sahip olma maliyetini sunarlar. Sophos uç noktalar, ağlar, mobil cihazlar, e-posta ve web için ödüllü şifreleme çözümleri ve güvenlik çözümleri sunar. Tescilli analiz merkezlerinden oluşan küresel ağımız SophosLabs'tan da destek var. Sophos'un genel merkezi Boston, ABD ve Oxford, İngiltere'dedir.