SearchLight com novo módulo de Inteligência de Vulnerabilidade. A solução de monitoramento do provedor de inteligência de ameaças Digital Shadows permite que os CVEs sejam priorizados para triagem e mitigação mais rápidas.

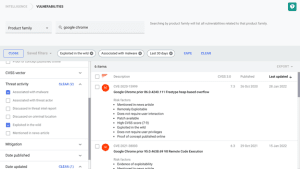

O provedor de inteligência de ameaças cibernéticas Digital Shadows adicionou um novo recurso de análise de vulnerabilidade à sua solução SearchLightTM. O módulo Vulnerability Intelligence permite que as equipes de segurança identifiquem CVEs (vulnerabilidades e exposições comuns) relevantes de forma mais rápida e eficaz para evitar exploits.

SOCs: Identifique CVEs relevantes mais rapidamente

O módulo no SearchLight é baseado em dados de nove anos de intensa pesquisa e análise pela equipe de inteligência forense de ameaças da Digital Shadows. Os analistas monitoram continuamente os fóruns criminais, coletam informações e documentam táticas, técnicas e procedimentos (TTPs) usados pelos invasores para explorar vulnerabilidades conhecidas. O banco de dados de vulnerabilidades é complementado pelo monitoramento automatizado de repositórios de código, sites de colagem, mídias sociais, sites de fabricantes e avisos. Isso cria um contexto abrangente para avaliar riscos, alvos de ataque e possíveis explorações. Analistas dedicados examinam os dados coletados, removem o "ruído branco" e avaliam cada evento em termos de criticidade e relevância.

Análise de vulnerabilidades

A análise precisa de vulnerabilidades simplifica o trabalho diário das equipes de segurança de várias maneiras. Por um lado, os usuários podem pesquisar especificamente tecnologias em seu portfólio de TI, verificar possíveis explorações e riscos e, assim, definir prioridades de mitigação. Por outro lado, os especialistas em segurança recebem informações de contexto abrangentes nos perfis CVE para otimizar suas reações a vulnerabilidades de alto risco. Listas de até dezenas de milhares de CVEs podem ser classificadas por prioridade, atualidade e relevância. As funções colar e copiar também podem ser usadas para criar listas de classificação de vulnerabilidades que são de particular importância para as empresas.

"As empresas têm centenas, senão milhares, de diferentes ativos de TI e recebem dezenas de milhares de relatórios de vulnerabilidade a cada ano", disse Russell Bentley, vice-presidente de produtos da Digital Shadows. “A segurança de TI carece de recursos para filtrar esse fluxo de dados, muito menos testar e aplicar todos os patches. As empresas, portanto, muitas vezes confiam cegamente no CVSS (Common Vulnerability Scoring System). Essa é uma boa base. No entanto, as informações ali contidas são puramente hipotéticas e não dizem nada sobre se existe um risco real para as empresas”.

Módulo de inteligência de vulnerabilidade

Alastair Paterson, co-fundador e CEO: “O módulo Vulnerability Intelligence no SearchLight cria clareza e permite que as empresas se concentrem no que é importante para elas. Em vez de confiar na avaliação de risco arbitrária de um fornecedor, as equipes de segurança agora podem filtrar fatores específicos. A informação não é mais puramente teórica, mas é baseada na inteligência de ameaças atual e é exibida rapidamente nos perfis CVE.”

Mais em DigitalShadows.com

Sobre Sombras Digitais

O Digital Shadows rastreia dados vazados involuntariamente na web aberta, profunda e escura, ajudando as organizações a minimizar a exposição digital resultante a ameaças externas. Com o SearchLight™, as empresas podem cumprir os regulamentos de proteção de dados, evitar a perda de propriedade intelectual e evitar danos à reputação. A solução ajuda a minimizar riscos digitais, reduzir a superfície de ataque e proteger marcas e nomes de empresas.