Os cibercriminosos usam o software Microsoft Dynamic 365 Customer Voice legítimo para enviar links de phishing para roubar dados do cliente. Pesquisadores de segurança da Avanan e da CheckPoint mostram como tudo isso é insidioso.

O Dynamics 365 Customer Voice é um produto da Microsoft destinado principalmente a receber feedback dos clientes. Ele pode ser usado para pesquisas de satisfação do cliente para rastrear feedback e agregar dados em insights acionáveis. Além disso, também pode ser usado para interagir por telefone, coletando os dados para posterior entrada do cliente. Em vez de usar esse recurso para coletar feedback dos clientes, os cibercriminosos agora estão tentando roubar seus dados.

O Static Expressway contorna os scanners de segurança

Eles tiram proveito do chamado Static Expressway, uma técnica que os sites legítimos exploram para contornar os scanners de segurança. A lógica é esta: os serviços de segurança não podem simplesmente bloquear a Microsoft - caso contrário, seria impossível para todos os usuários dos serviços da Microsoft fazer seu trabalho. Em vez disso, esses links de fontes confiáveis geralmente são confiáveis automaticamente. Isso deu aos cibercriminosos a oportunidade de entrar sorrateiramente.

Exemplos semelhantes disso podem ser encontrados no Facebook, PayPal, QuickBooks ou outros. É incrivelmente difícil para as soluções de segurança descobrir o que é real e o que está por trás do link aparentemente legítimo. Além disso, embora muitos serviços reconheçam um link de um endereço conhecido, eles não o verificam por padrão.

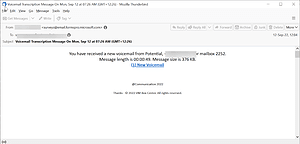

O link de phishing não é reconhecível

Este é um ataque particularmente complicado, pois o link de phishing só aparece na última etapa. Os usuários são primeiro redirecionados para uma página legítima - portanto, passar o mouse sobre o URL no corpo do e-mail não oferece proteção. Nesse caso, é importante lembrar os usuários de prestar atenção a todas as URLs, mesmo que não estejam em um e-mail. Esses ataques são muito difíceis para os scanners interromperem e ainda mais difíceis para os usuários detectarem.

Para se proteger contra esses ataques, os usuários podem fazer o seguinte:

- Revise cuidadosamente todos os URLs, incluindo aqueles que não estão no corpo do e-mail.

- Se você receber um e-mail com correio de voz, certifique-se de que é um tipo de e-mail conhecido antes de acessá-lo.

- Se você não tiver certeza sobre um e-mail, pergunte ao remetente original em outro canal de comunicação.

Sobre o ponto de verificação A Check Point Software Technologies GmbH (www.checkpoint.com/de) é um fornecedor líder de soluções de segurança cibernética para administrações públicas e empresas em todo o mundo. As soluções protegem os clientes contra ataques cibernéticos com uma taxa de detecção líder do setor de malware, ransomware e outros tipos de ataques. A Check Point oferece uma arquitetura de segurança multicamada que protege as informações corporativas em nuvem, rede e dispositivos móveis, e o sistema de gerenciamento de segurança "um ponto de controle" mais abrangente e intuitivo. A Check Point protege mais de 100.000 empresas de todos os portes.