Para serem competitivas nos dias de hoje, as empresas precisam acompanhar as últimas tendências tecnológicas. No entanto, sem o desenvolvimento paralelo de uma infraestrutura de segurança e um processo claro de resposta a ataques, essas tecnologias podem se tornar vetores fatais para ameaças cibernéticas.

No caso de um ataque cibernético, um forte plano de resposta a incidentes pode colocar uma empresa em funcionamento novamente com danos mínimos. Um bom manual é de grande ajuda na configuração do processo de resposta a incidentes.

De acordo com um estudo realizado pela IBM e Ponemon, um roubo de dados custa em média à empresa afetada $ 3,92 milhões. Esses custos podem variar dependendo da rapidez com que uma empresa detecta e responde a uma violação de dados.

o Relatório de investigações de violação de dados 2020 A Verizon descobriu que, embora a maioria das violações de dados em 2019 tenha durado dias ou menos, um quarto das violações durou meses ou mais. A contenção, por sua vez, levou aproximadamente a mesma quantidade de tempo em média.

No geral, os números do relatório mostram uma melhoria na detecção e resposta de violação de dados em comparação com os anos anteriores. No entanto, o relatório também observa que essa melhoria pode ser devido a mais violações descobertas por provedores de serviços de segurança gerenciados (MSSPs) incluídos em suas investigações.

As organizações devem, é claro, se esforçar para evitar os arrombamentos. Ao mesmo tempo, porém, preparar-se para tais incidentes e criar procedimentos para reduzir a duração de uma violação de dados é uma abordagem essencial e realista para lidar com as ameaças atuais.

Prepare-se para as ameaças

Saber o que esperar é o primeiro passo para se preparar e responder a possíveis ataques cibernéticos. No passado, as ameaças eram muito mais simples e amplamente definidas pelas tecnologias que exploravam. Mas agora que as organizações estão usando infraestruturas de rede e dados mais avançadas, a superfície de ataque é maior e o impacto das ameaças aumentou.

o Relatório de segurança para 2019 da Trend Micro destaca a complexidade e persistência das ameaças atuais. Os ataques de ransomware estão cada vez mais direcionados a alvos de alto perfil, com criminosos desenvolvendo cada vez menos novas famílias. Em 2019, houve 95 novas famílias de ransomware, menos da metade em relação a 2018 (222). As atividades relacionadas a phishing também diminuíram.

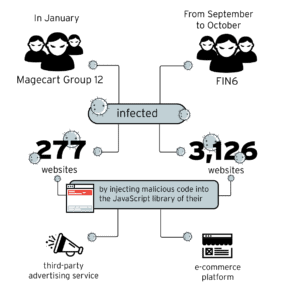

Em 2019, houve uma série de ataques de alto nível em sites de comércio eletrônico, como Magecart Group 12 e FIN6, infectando milhares de lojas online para roubar informações de pagamento de clientes.

As ameaças acima ilustram as lacunas de segurança nas tecnologias usadas hoje. Eles também mostram como as tendências e fraquezas do setor, dispositivo ou plataforma estão moldando o cenário de ameaças. As organizações têm uma variedade de bases a cobrir ao introduzir novos aplicativos e softwares projetados para melhorar as operações e impulsionar a inovação. Além de estar ciente das ameaças atuais, os funcionários também devem obter uma compreensão completa de todas as tecnologias utilizadas por sua organização.

Embora a proteção em várias camadas possa ajudar a detectar e prevenir ataques cibernéticos, todo o pessoal responsável pela manutenção da infraestrutura da organização também deve saber como responder a uma intrusão e a um ataque ativo.

Resposta a Incidentes

Ameaças que violam as defesas corporativas exigem uma estratégia eficaz de resposta a incidentes. É o processo ou plano que as organizações usam como guia para gerenciar e conter violações ou ataques cibernéticos.

O objetivo da Resposta a Incidentes é fazer com que o negócio volte a funcionar após um ataque. Isso inclui identificar e qualificar a ameaça que superou suas defesas. Um incidente também implica que os mecanismos preventivos da organização falharam e precisam ser fortalecidos.

Uma característica distintiva da resposta a incidentes é que a resposta pode ser bem-sucedida sem a necessidade de identificar o agente da ameaça por trás do ataque. A resposta a incidentes é entregue “ao vivo” ou durante um ataque em andamento com a intenção de interrompê-lo. Por outro lado, a análise forense de computador, por exemplo, é feita após o fato e pode ir mais fundo porque a ameaça recuou.

Existem duas estruturas padrão de resposta a incidentes amplamente aceitas: NIST (Instituto Nacional de Padrões e Tecnologia) e SANS (SysAdmin, Auditoria, Rede e Segurança). Eles são muito semelhantes entre si e cobrem uma ampla base, desde a preparação para um ataque até a garantia de que o incidente não aconteça novamente.

SANS

NIST

Mais sobre isso no blog em Trendmicro.de

Sobre a Trend Micro Como um dos principais fornecedores mundiais de segurança de TI, a Trend Micro ajuda a criar um mundo seguro para a troca de dados digitais. Com mais de 30 anos de experiência em segurança, pesquisa de ameaças globais e inovação constante, a Trend Micro oferece proteção para empresas, agências governamentais e consumidores. Graças à nossa estratégia de segurança XGen™, nossas soluções se beneficiam de uma combinação entre gerações de técnicas de defesa otimizadas para ambientes de ponta. As informações sobre ameaças em rede permitem uma proteção melhor e mais rápida. Otimizadas para cargas de trabalho em nuvem, endpoints, e-mail, IIoT e redes, nossas soluções conectadas fornecem visibilidade centralizada em toda a empresa para detecção e resposta mais rápidas a ameaças.