Novo estudo da Barracuda revela sinais de alerta geográficos e de rede para ataques de phishing. O país de origem dos e-mails e o número de países pelos quais eles passam a caminho de seu destino final são importantes sinais de alerta de ataques de phishing.

Um novo estudo da Barracuda em colaboração com a Columbia University analisou a geolocalização e a infraestrutura de rede de mais de 2 bilhões de e-mails enviados em janeiro de 2020, incluindo 218.000 e-mails de phishing. A pesquisa mostrou que os e-mails de phishing tinham maior probabilidade de se originar de certos países em partes da Europa Oriental, América Central, Oriente Médio e África.

2 bilhões de e-mails = quase 220.000 e-mails de phishing

Eles também têm maior probabilidade de serem roteados por um número maior de locais do que e-mails inofensivos. Um número surpreendente de ataques também veio de grandes provedores de nuvem legítimos. Presumivelmente, isso se deve à capacidade dos invasores de comprometer servidores legítimos e/ou contas de e-mail hospedadas por esses provedores.

Aqui está uma visão mais detalhada de como a geografia e a infraestrutura de rede afetam os ataques de phishing e as soluções para ajudar a detectar, bloquear e mitigar esses ataques.

Características geográficas e de rede de ataques de phishing

Em ataques de phishing, os invasores usam táticas de engenharia social para induzir as vítimas a revelar informações pessoais, como nomes de usuário, senhas, números de cartão de crédito ou dados bancários. A detecção de phishing se concentra principalmente no conteúdo dos e-mails de phishing e no comportamento dos invasores. No entanto, à medida que os ataques de phishing se tornam mais complexos, aqueles que desejam se proteger desses ataques também devem empregar métodos cada vez mais sofisticados.

A Barracuda examinou as características de nível de rede dos e-mails de phishing porque eles são mais persistentes e difíceis de serem manipulados pelos invasores. Os pesquisadores de segurança extraíram endereços IP dos campos "Recebidos" dos cabeçalhos de e-mail, que registram informações sobre os servidores atravessados durante a transmissão. Examinar esses dados lança luz sobre o caminho que um e-mail de phishing percorre entre o remetente e os destinatários. A análise revelou três descobertas principais:

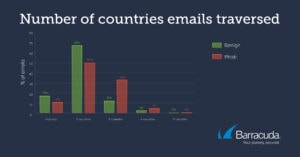

E-mails de phishing são roteados por pelo menos 2 países

Mais de 80% dos bons e-mails passam por dois ou menos países. Por outro lado, esse é o caso de pouco mais de 60% dos e-mails de phishing. O número de países diferentes pelos quais um e-mail passa pode, portanto, servir como um bom indicador para a detecção de phishing.

Países com maior probabilidade de phishing em partes da Europa Oriental, América Central, Oriente Médio e África

Os pesquisadores de segurança também determinaram a probabilidade de phishing para diferentes países. Para o efeito, foi identificado o país do remetente com os dados de geolocalização e a probabilidade de phishing para cada país foi calculada da seguinte forma:

Probabilidade de phishing = número de e-mails de phishing do país/número total de e-mails do país

Alguns países com alto tráfego de phishing têm probabilidade de phishing extremamente baixa. Por exemplo, 129.369 e-mails de phishing no conjunto de dados foram enviados dos EUA, mas os EUA têm apenas 0,02% de probabilidade de phishing. Em geral, a maioria dos países tinha 10% ou menos de chance de phishing. Os remetentes que produziram um volume maior de e-mails de phishing (mais de 1.000 e-mails no conjunto de dados) com maior probabilidade de phishing eram dos seguintes países ou territórios (em ordem decrescente):

- Lituânia

- Látvia

- Sérvia

- Ucrânia

- Rússia

- Bahamas

- Porto Rico

- Colômbia

- Irão

- Palestina

- Kasachstan

Embora não faça sentido bloquear todo o tráfego de e-mail de países com alta probabilidade de phishing, pode ser uma boa ideia sinalizar e-mails desses países para uma análise mais aprofundada.

E-mails de phishing: geralmente por meio de provedores de nuvem legítimos

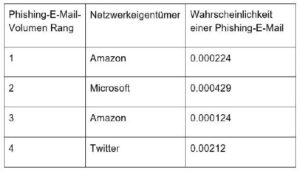

Top 4 Networks: Probabilidade de que um determinado e-mail da rede seja um e-mail de phishing (Gráfico: Barracuda).

Surpreendentemente, as redes com maior número de ataques de phishing pertencem a grandes provedores de nuvem. Isso é esperado, pois eles também têm o maior volume geral de e-mails enviados. Com essas redes, a probabilidade de um determinado e-mail ser um e-mail de phishing é muito pequena. É provável que a maioria dos ataques provenientes dessas redes se origine de contas de e-mail ou servidores comprometidos para os quais os invasores conseguiram roubar as credenciais.

Também mostrou que alguns dos atacantes de phishing de maior volume (por rede) que também têm uma alta probabilidade de phishing ainda vêm de redes pertencentes a provedores de serviços em nuvem (Rackspace, Salesforce). Essas redes têm tráfego de e-mail geral menor do que as principais redes, mas ainda enviam um volume significativo de e-mails de phishing. Portanto, a probabilidade de um e-mail enviado por eles ser malicioso é muito maior (Tabela 2).

Práticas recomendadas para proteção contra ataques de phishing

1. Soluções usando inteligência artificial

Os cibercriminosos adaptam suas táticas para contornar gateways de e-mail e filtros de spam. Portanto, é importante implantar uma solução que detecte e proteja contra ataques de spear phishing, incluindo falsificação de identidade de marca, comprometimento de e-mail comercial e controle de conta. As empresas devem implantar uma solução que não dependa apenas da verificação de links ou anexos maliciosos. Uma tecnologia que usa aprendizado de máquina para analisar padrões normais de comunicação dentro da organização pode detectar anomalias que podem indicar um ataque.

2. Implementação da proteção contra aquisição de conta

A estratégia de segurança deve pensar além das mensagens de e-mail externas, porque alguns dos ataques de spear phishing mais prejudiciais e persuasivos são enviados de contas internas comprometidas. Portanto, os invasores devem ser impedidos de usar a empresa como base para campanhas de spear phishing. Ele deve empregar tecnologia de segurança que usa inteligência artificial para detectar quando as contas foram comprometidas e ser capaz de tomar medidas corretivas em tempo real, alertando os usuários e removendo e-mails maliciosos enviados de contas comprometidas.

3. Melhorar a conscientização sobre segurança por meio de treinamento

Os usuários devem ser mantidos atualizados sobre os últimos ataques e táticas de spear phishing. As empresas devem garantir que seus funcionários sejam capazes de detectar ataques e saber como denunciá-los ao departamento de TI imediatamente. Simulações de phishing para e-mail, correio de voz e SMS são recomendadas para treinar os usuários a reconhecer ataques cibernéticos, testar a eficácia do treinamento e identificar os usuários com maior risco.

O phishing continuará a ser uma das táticas mais populares usadas pelos cibercriminosos. Com as medidas acima, no entanto, as empresas podem se defender adequadamente contra a enxurrada desses ataques e reduzir significativamente o risco de violação de segurança.

[asterisco=5]