A Aqua Security, líder em segurança nativa da nuvem, anuncia os resultados do mais recente estudo de revisão de segurança da cadeia de suprimentos de software sobre ataques à cadeia de suprimentos de software. Durante um período de seis meses, os especialistas conseguiram determinar que os ataques em 2021 triplicaram em relação a 2020.

Os cibercriminosos visam vulnerabilidades na cadeia de suprimentos de software para injetar malware e backdoors. Para fazer isso, eles usam principalmente falhas de segurança em software de código aberto, injetam código malicioso (“envenenamento”) e usam problemas gerais com a integridade do código do software. O estudo Software Supply Chain Security Review foi conduzido pela Argon Security, que foi adquirida pela Aqua Security em dezembro.

Revisão de segurança da cadeia de suprimentos de software

Em geral, os especialistas constataram que o nível de segurança em ambientes de desenvolvimento de software permanece baixo e que cada empresa examinada possui vulnerabilidades e configurações incorretas que podem torná-la vulnerável a ataques à cadeia de suprimentos. O estudo identificou três áreas principais onde os riscos podem surgir.

1. Uso de pacotes vulneráveis

O código-fonte aberto faz parte de quase todos os softwares comerciais. Muitos dos pacotes de código aberto usados possuem vulnerabilidades de segurança existentes e a atualização para uma versão mais segura exige muito esforço das equipes de desenvolvimento e DevOps. Sem surpresa, este é um dos métodos de condução de ataques que mais cresce. Existem dois ataques comuns que exploram pacotes vulneráveis:

- Explorações de vulnerabilidades existentes: vulnerabilidades de pacotes existentes são exploradas para obter acesso ao aplicativo e executar o ataque. (Exemplo: ataques cibernéticos Log4j recentes)

- Envenenamento de pacote: injetar código malicioso em pacotes populares de software proprietário e de código aberto para enganar desenvolvedores ou ferramentas automatizadas de pipeline para incluí-los no processo de criação do aplicativo. (Exemplo: O caso de COA, RC e ua-parser-js)

2. Ferramentas de pipeline comprometidas

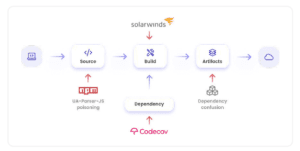

Os invasores podem explorar acesso privilegiado, configurações incorretas e vulnerabilidades na infraestrutura de pipeline de CI/CD (por exemplo, sistema de controle de origem, agente de construção, registros de pacotes e dependências de serviço) que comprometem infraestrutura crítica de TI, processos de desenvolvimento, código-fonte e oferta de aplicativos. Um pipeline de CI/CD comprometido pode expor o código-fonte de um aplicativo, que é o projeto do aplicativo, da infraestrutura de desenvolvimento e dos processos. Isso permite que invasores modifiquem o código ou injetem código malicioso durante o processo de compilação e manipulem o aplicativo (como foi o caso do ataque SolarWinds, por exemplo). Esse tipo de violação de segurança é difícil de detectar e pode causar grandes danos antes de ser descoberto e corrigido.

Os invasores também usam registros de pacotes comprometidos para fazer upload de artefatos comprometidos em vez de legítimos. Além disso, existem dezenas de dependências externas conectadas ao pipeline que podem ser utilizadas para acesso e ataque (exemplo: codecov).

3. Código/Integridade do Artefato

Uma das principais áreas de risco identificadas no estudo é o upload de código com bugs para repositórios de código-fonte, o que afeta diretamente a qualidade do artefato e a postura de segurança. Os problemas comuns encontrados na maioria dos ambientes do cliente eram dados confidenciais no código, qualidade do código e problemas de segurança em geral, o problema de infraestrutura como código, vulnerabilidades em imagens de contêiner e configurações incorretas gerais. Em muitos casos, o número de problemas descobertos era tão grande que só poderiam ser corrigidos com projetos extensos.

Proteção da cadeia de suprimentos de software

Os pontos de ataque da cadeia de suprimentos de software com exemplos de ataques conhecidos (Imagem: Aqua Security).

Para combater o problema e aumentar a segurança da cadeia de suprimentos de software, as equipes de segurança precisam aumentar a colaboração com as equipes de DevOps e implementar a automação de segurança nos processos de desenvolvimento. Aqua e Argon recomendam a adoção de novas soluções de segurança que possam proteger o processo de desenvolvimento de software dessa nova onda de ataques sofisticados.

"O número de ataques no ano passado e o impacto de longo alcance de um único ataque ressaltam os sérios desafios enfrentados pelas equipes de segurança de aplicativos", disse Eran Orzel, diretor sênior de vendas e sucesso de clientes da Argon Security. “Infelizmente, a maioria das equipes carece de recursos, orçamento e conhecimento para lidar com ataques à cadeia de suprimentos de software. Adicione a isso o fato de que as equipes de AppSec contam com a colaboração das equipes de desenvolvimento e DevOps para combater esse vetor de ataque e você verá por que esse é um grande desafio. O processo da cadeia de suprimentos de software é um componente central no ciclo de vida de desenvolvimento de aplicativos modernos. Deixar esse amplo vetor de ataque aberto ameaça a segurança do aplicativo corporativo, expondo potencialmente dados confidenciais e criando pontos de entrada adicionais no aplicativo em tempo de execução. Em muitos casos, as equipes de segurança não têm visibilidade desse processo até que seja tarde demais. Porque a maioria das empresas não possui recursos preventivos em suas ferramentas e processos de CI/CD.”

Mais em Aquasec.com

Sobre a Aqua Security

A Aqua Security é a maior fornecedora de segurança pura nativa da nuvem. A Aqua oferece a seus clientes a liberdade de inovar e acelerar sua transformação digital. A Aqua Platform fornece automação de prevenção, detecção e resposta em todo o ciclo de vida do aplicativo para proteger a cadeia de suprimentos, a infraestrutura de nuvem e as cargas de trabalho contínuas, independentemente de onde são implantados. Os clientes incluem as maiores empresas do mundo em serviços financeiros, software, mídia, manufatura e varejo, com implantações em uma ampla gama de provedores de nuvem e pilhas de tecnologias modernas que incluem contêineres, funções sem servidor e VMs em nuvem.