Os dispositivos de armazenamento em massa USB oferecem uma maneira rápida e fácil de transportar e compartilhar dados quando a transmissão digital não é possível. No entanto, o alto risco de roubo e perda torna os dispositivos de armazenamento em massa USB um pesadelo de segurança para a segurança corporativa.

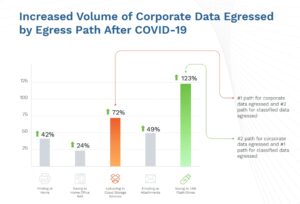

O trabalho remoto, que agora é generalizado, exacerbou esses problemas. O volume de dados baixados pelos funcionários para armazenamento em massa USB está de acordo com o Relatório de Tendências de Dados da DG um aumento de 19% desde o início da crise do COVID-123. Isso sugere que muitos funcionários estão usando esses dispositivos para levar grandes quantidades de dados para casa. Como resultado, centenas de terabytes de dados potencialmente confidenciais e não criptografados estão fora do perímetro de segurança de uma organização, aumentando consideravelmente o risco de perda de dados. No entanto, uma implementação efetiva de controle e criptografia USB pode melhorar significativamente a proteção contra os perigos inerentes a esses dispositivos.

Noções básicas: controle e criptografia de USB

O relatório mostra que o uso de pendrives com dados importantes da empresa aumentou acentuadamente (Fonte: DG Data Trends Report by Digital Guardian)

O controle e a criptografia USB referem-se a um conjunto de técnicas e práticas usadas para proteger o acesso dos dispositivos às portas USB. Eles formam uma parte importante da segurança do terminal, ajudando a proteger ativos de dados confidenciais contra perda e sistemas de computador contra ameaças que podem ser implantadas por meio de dispositivos USB plug-in físicos, como malware.

Existem várias maneiras de implementar o controle e a criptografia USB. A abordagem mais restritiva é bloquear completamente o uso de dispositivos USB, cobrindo fisicamente as portas USB nos terminais ou desativando os adaptadores USB no sistema operacional. No entanto, para a grande maioria das empresas, devido ao grande número de periféricos que dependem de portas USB, essa não é uma abordagem viável.

Como alternativa, medidas físicas menos draconianas podem ser combinadas com o uso de criptografia para proteger dados confidenciais, mesmo se uma unidade flash contendo dados for perdida ou roubada. A maneira mais fácil, mas geralmente também a mais cara, é comprar dispositivos que já tenham algoritmos de criptografia robustos embutidos. Uma opção mais barata é implementar e aplicar políticas de TI específicas para o uso de dispositivos USB. Podem ser políticas que permitem apenas que os funcionários usem determinados dispositivos USB aprovados cujos sistemas de arquivos foram criptografados manualmente ou que exigem que determinados arquivos sejam criptografados antes de serem transferidos para um dispositivo de armazenamento USB.

Controle ajustável para segurança diferenciada

Os controles de porta USB padrão fornecidos como parte da maioria dos sistemas operacionais tendem a ser bastante limitados em funcionalidade. As equipes de segurança têm a opção de deixá-los totalmente abertos, marcá-los como somente leitura ou desativá-los totalmente. No entanto, para uma abordagem mais sutil, um nível mais alto de controle granular pode ser alcançado usando aplicativos de segurança.

Por exemplo, pode ser especificado que cada dispositivo USB inserido deve informar ao sistema operacional exatamente que tipo de dispositivo é como parte do protocolo de conexão. Usando aplicativos de controle de USB, os administradores podem usar essas informações para restringir ou bloquear tipos específicos de dispositivos USB em portas de endpoint específicas. Por exemplo, o uso de mouses USB através da porta pode ser permitido, mas dispositivos de armazenamento como pendrives podem ser proibidos.

Algumas soluções de segurança vão além e permitem que sejam definidas regras que regem as portas USB em um nível individual. Isso inclui especificar exatamente quais tipos de arquivos podem ser copiados ou transferidos por meio de uma porta USB específica ou especificar que uma porta específica só pode ser usada por dispositivos em uma lista branca pré-aprovada (com base em seu número de série). Esses controles podem ser extremamente eficazes na prevenção de transferências de dados não autorizadas ou ações maliciosas, como a tentativa de carregar malware por meio de um dispositivo USB não autorizado.

Solução controlada centralmente economiza esforço logístico considerável

Uma rede corporativa pode conter centenas ou até milhares de dispositivos com uma ou mais portas USB. Portanto, as soluções de controle e criptografia que não podem ser gerenciadas individualmente, mas centralmente, são muito mais fáceis de implementar e gerenciar. Isso é especialmente verdadeiro neste momento, em que os protocolos de manutenção remota tornam quase impossível gerenciar os dispositivos com eficiência de qualquer outra maneira.

Embora as unidades USB portáteis sejam vistas pelos funcionários como uma maneira rápida e conveniente de transportar ou armazenar dados, elas representam um risco de segurança para as organizações. redes da empresa e dados confidenciais da empresa.

[asterisco=6]