Dispositivos não criptografados podem colocar em sério risco a estratégia de segurança de qualquer organização. Essa vulnerabilidade frequentemente negligenciada permite que invasores penetrem no ambiente.

Um relatório recente da Absolute Software mostra que 16% dos endpoints não são criptografados, mostrando que o problema é uma ameaça maior do que se imagina. Um único endpoint vulnerável, perdido, roubado ou comprometido é suficiente para causar um incidente.

16 por cento edispositivos criptografados

Quando um dispositivo não criptografado é conectado a uma rede corporativa em um ambiente de escritório, há menos risco de incidente de segurança. No entanto, no mundo do trabalho remoto, um dispositivo corporativo não criptografado significa que qualquer comunicação enviada de ou para esse dispositivo pode representar um risco de segurança, especialmente quando conectado a uma rede fora do escritório.

Todos os dias, trabalhadores remotos usam dispositivos corporativos em várias redes e locais. Os dados mais recentes da Absolute mostram que os dispositivos corporativos são usados em quatro locais diferentes por dia, em média. No mundo atual do trabalho remoto, os dispositivos não criptografados estão se tornando alvos atraentes para invasores que procuram uma vulnerabilidade para explorar.

Criptografia inadequada não é incomum

No caso de um incidente de segurança, os dispositivos corporativos contêm dados confidenciais que podem ter consequências financeiras e reputacionais dispendiosas para uma empresa. O relatório de risco de endpoint mais recente da Absolute descobriu que 22% dos dispositivos tinham controles de criptografia inadequados, fornecendo mais evidências de que as organizações estão lutando para manter a criptografia nos computadores de seus funcionários.

A possibilidade de terceiros mal-intencionados acessarem dados, aplicativos ou redes confidenciais por meio de um endpoint vulnerável é uma realidade generalizada para organizações com trabalhadores móveis espalhados pelo mundo. Em resposta, as organizações precisam de uma estratégia de segurança abrangente que verifique as identidades dos usuários independentemente de sua localização no mundo. Uma solução de segurança Zero Trust é ideal para mitigar os riscos de um dispositivo corporativo não criptografado.

Zero Trust resolve o problema de dispositivos não criptografados

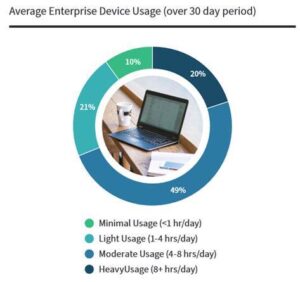

🔎 Essa é a frequência com que os dispositivos são usados nas empresas (Imagem: Absolute Software).

A abordagem multicamadas de uma estratégia de segurança Zero Trust fornece ao departamento de TI várias ferramentas importantes. Ao redefinir a borda da rede, as equipes de TI podem definir seus próprios requisitos para verificação de identidade contextual que protege toda a força de trabalho distribuída. Isso garante que o departamento de TI possa verificar a conexão de rede de cada funcionário.

Além disso, é vital para o departamento de TI ser capaz de detectar quando a criptografia é fraca. A criptografia deficiente torna os dispositivos corporativos vulneráveis a violações de segurança. Isso ressalta a crescente necessidade de visibilidade do terminal. Só então o departamento de TI pode corrigir problemas de segurança imediatamente e limpar aplicativos comprometidos em celulares e laptops remotos.

Melhor visibilidade e controle

As empresas que se concentram na visibilidade e no controle de seus dispositivos corporativos têm mais chances de identificar e eliminar dispositivos não criptografados. Esta é uma das razões pelas quais as empresas estão adotando cada vez mais uma abordagem de confiança zero para proteger seus funcionários e seus dados. A adoção de uma solução Zero Trust confiável e autorrecuperável oferece às organizações a tranquilidade de que precisam no mundo do trabalho remoto de hoje.

Mais em Absolute.com

Sobre a Absolut Software A Absolute Software acelera a transição de seus clientes para o trabalho remoto com a primeira plataforma de autocorreção Zero Trust do setor, que garante segurança máxima e produtividade sem concessões. Absolute é a única solução incorporada em mais de meio bilhão de dispositivos que fornece uma conexão digital sempre ativa.