SophosLabs identifica tendências emergentes em ransomware, malware de commodities, ferramentas de ataque, criptomineradores e muito mais. O Ransomware coopta outras ameaças cibernéticas para criar uma infra-estrutura de entrega maciça em rede para suas atividades de extorsão. O avanço das tecnologias de síntese de voz e vídeo deepfake abre novas oportunidades para os cibercriminosos. Esses são alguns pontos do Sophos Threat Report 2022.

A Sophos divulgou hoje seu relatório anual de ameaças à segurança de TI. O Sophos 2022 Threat Report reúne os dados de pesquisa e ameaças do Sophos Labs, os especialistas dos departamentos de Managed Threat Response e Rapid Response e a equipe Sophos AI, e oferece uma perspectiva multidimensional sobre as ameaças de segurança que as empresas enfrentarão em 2022. O relatório descreve desenvolvimentos e tendências em ransomware, ferramentas de ataque, malware de commodities, criptomineração e muito mais. A Sophos espera que as descobertas abordadas no relatório tenham um impacto significativo no cenário de ameaças e na segurança de TI até 2022 e além.

Relatório de ameaças Sophos 2022: principais tendências

1. Ransomware

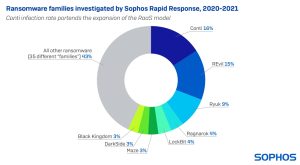

O modelo de negócios do ransomware está evoluindo em direção a mais modularidade e uniformidade, e seu impacto no cenário de ameaças está aumentando. O Ransomware é tão eficaz e lucrativo para os criminosos cibernéticos que eles incorporam outras ameaças cibernéticas, como corretores de acesso inicial, carregadores e conta-gotas para criar um sistema massivo de distribuição de ransomware em rede.

Os cibercriminosos também oferecem vários elementos para um ataque "as-a-service" e fornecem manuais com ferramentas e técnicas que outros grupos podem usar para realizar seus ataques.

De acordo com os pesquisadores da Sophos, em 2021, os ataques de grupos individuais de ransomware já deram lugar a mais e mais ofertas de ransomware como serviço (RaaS), em que criminosos especializados em ransomware se concentram em fornecer código malicioso e infraestrutura a outros criminosos cibernéticos para contratar. Depois de obter o malware de que precisam, os usuários de RaaS e outros operadores de ransomware podem recorrer a corretores de acesso inicial e plataformas de distribuição de malware para encontrar e atingir possíveis vítimas.

2. Ameaças Cibernéticas

As ameaças cibernéticas estabelecidas continuarão a se adaptar para espalhar e distribuir ransomware. Isso inclui carregadores, conta-gotas e outros malwares padrão, bem como corretores de acesso inicial, spam e adware cada vez mais sofisticados. Por exemplo, em 2021, a Sophos relatou o malware Gootloader, que realiza novos ataques híbridos que combinam campanhas em massa com filtragem cuidadosa para encontrar alvos para pacotes de malware específicos.

3. Ameaças Extorsivas

Ameaças de chantagem, como vazamentos de dados e outras alavancas, farão cada vez mais parte da ameaça de ransomware. Em 2021, a equipe de resposta a incidentes da Sophos catalogou dez tipos diferentes de táticas de extorsão, variando de roubo e divulgação de dados a chamadas telefônicas ameaçadoras, ataques distribuídos de negação de serviço (DDoS) e muito mais.

4. Criptomoedas

As criptomoedas continuarão a alimentar o cibercrime, como ransomware e criptomineração maliciosa. A Sophos espera que essa tendência continue até que as criptomoedas globais sejam melhor regulamentadas. Em 2021, os pesquisadores da Sophos descobriram criptomineradores como Lemon Duck e o menos comum MrbMiner, que exploram o acesso a vulnerabilidades recém-relatadas e a alvos já atacados por operadores de ransomware para instalar criptomineradores em computadores e servidores.

Na esteira do ransomware

Rastreando o fluxo do malware criptominerador MrbMiner - a conexão leva a uma empresa de tecnologia iraniana (Imagem: Sophos).

"O ransomware prospera porque se adapta e inova constantemente", disse Chester Wisniewski, principal pesquisador da Sophos. “Embora as ofertas de RaaS não sejam novas, nos últimos anos elas ajudaram amplamente a colocar o ransomware ao alcance de invasores menos qualificados ou com menos fundos. Isso mudou: em 2021, os desenvolvedores de RaaS estão investindo seu tempo e energia criando um código polido e a melhor forma de obter os pagamentos mais altos de vítimas, seguradoras e negociadores. Eles agora repassam a busca por vítimas, a instalação e execução do malware e a lavagem das criptomoedas extorquidas para outros. Isso está distorcendo o cenário de ameaças cibernéticas, e ameaças comuns, como carregadores, droppers e corretores de acesso inicial, que existiam muito antes do surgimento do ransomware, estão sendo sugadas para o que parece ser um 'buraco negro' de ransomware que tudo consome.”

Outras tendências analisadas pela Sophos

- Uso indevido de ferramentas administrativas e serviços de internet. Depois que as vulnerabilidades ProxyLogon e ProxyShell foram descobertas (e corrigidas) em 2021, elas foram exploradas por invasores tão rapidamente que a Sophos espera que continuem a haver tentativas de distribuição em massa de ferramentas de administração de TI e serviços de Internet exploráveis usados indevidamente por invasores experientes e cibercriminosos comuns.

- decepção. A Sophos também prevê que os cibercriminosos abusarão cada vez mais das ferramentas para simular ataques usando Cobalt Strike Beacons, Mimikatz e PowerSploit. As equipes de segurança de TI devem revisar todos os alertas relacionados a ferramentas legítimas mal utilizadas ou combinações de ferramentas, bem como detecções de códigos maliciosos, pois podem indicar a presença de um intruso na rede.

- Ameaças aos sistemas Linux. Em 2021, os pesquisadores da Sophos descreveram uma série de novas ameaças direcionadas aos sistemas Linux. Os especialistas esperam um interesse crescente em sistemas baseados em Linux em 2022, tanto na nuvem quanto em servidores web e virtuais.

- Ameaças móveis e golpes de engenharia social. Ferramentas como Flubot e Joker continuarão a se espalhar para atingir indivíduos e empresas.

- aplicativos falsos nas brechas da plataforma iOS. Mais aplicativos desonestos tentarão explorar brechas na plataforma iOS à medida que as técnicas se tornarem mais conhecidas e compreendidas por grupos criminosos. Por exemplo, em 2021, a Sophos relatou o “CryptoRom”, um golpe de criptomoeda iOS falso direcionado a usuários de sites de namoro populares em todo o mundo. Os aplicativos falsos foram distribuídos por meio de plataformas de "teste" do desenvolvedor iOS.

- A IA está crescendo em ambos os lados. O uso de inteligência artificial na segurança cibernética continuará e acelerará à medida que poderosos modelos de aprendizado de máquina provarem seu valor na detecção de ameaças e na priorização de alertas. Por outro lado, pode-se esperar que os cibercriminosos também usem cada vez mais a IA. Ataques que variam de campanhas de desinformação com IA e perfis falsos de mídia social a ataques de watering hole em conteúdo da web, e-mails de phishing e muito mais podem ser esperados nos próximos anos devido à disponibilização de tecnologias avançadas de vídeo deepfake e síntese de voz.

“Não é mais suficiente para as organizações presumir que estão seguras simplesmente monitorando as ferramentas de segurança e certificando-se de que estão detectando códigos maliciosos. Certas combinações de detecções ou mesmo alertas são o equivalente moderno de um ladrão quebrando um vaso de flores ao entrar pela janela traseira. As equipes de segurança de TI devem investigar todos os alertas, mesmo aqueles que podem ter sido insignificantes no passado. Os intrusos de hoje aprenderam a dominar redes inteiras com seus métodos furtivos e, portanto, são mais perigosos do que nunca", diz Wisniewski.

Mais em Sophos.com

Sobre a Sophos A Sophos tem a confiança de mais de 100 milhões de usuários em 150 países. Oferecemos a melhor proteção contra ameaças complexas de TI e perda de dados. Nossas soluções de segurança abrangentes são fáceis de implantar, usar e gerenciar. Eles oferecem o menor custo total de propriedade do setor. A Sophos oferece soluções de criptografia premiadas, soluções de segurança para endpoints, redes, dispositivos móveis, e-mail e web. Também há suporte da SophosLabs, nossa rede global de centros de análise proprietários. A sede da Sophos fica em Boston, EUA e Oxford, Reino Unido.