Ivanti Q1 2022 Ransomware Report: O estudo mostra um aumento de 7,5% em grupos APT associados a ransomware, um aumento de 6,8% em vulnerabilidades exploradas ativamente e tendências e um aumento de 2,5% em ransomware -Familys.

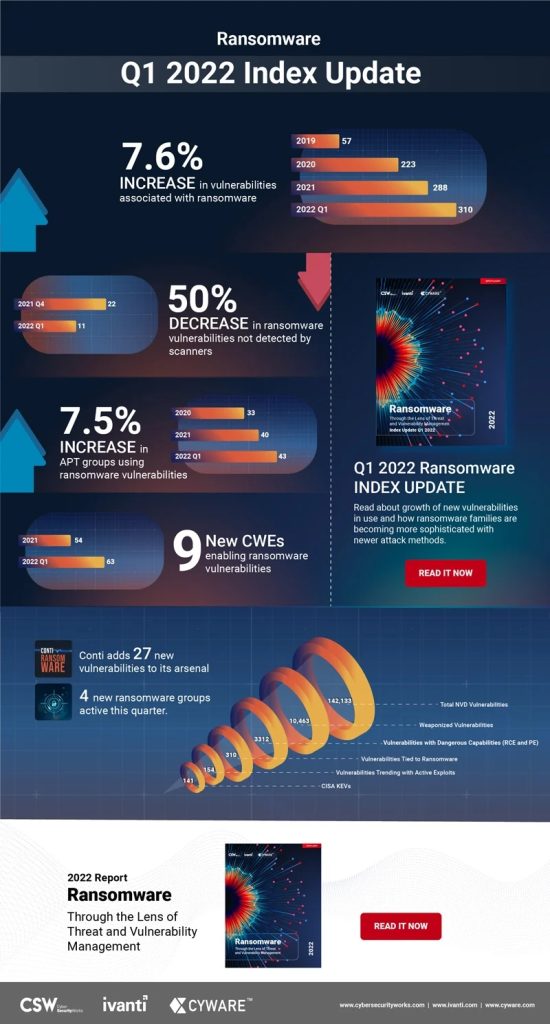

A Ivanti publicou os resultados do Relatório de Índice de Ransomware do primeiro trimestre de 1. O relatório encontra um aumento de 2022% nas vulnerabilidades associadas ao ransomware no primeiro trimestre de 7,6. A maioria dessas vulnerabilidades é explorada pelo grupo de ransomware Conti, que apoiou o governo russo e prometeu apoio após a invasão da Ucrânia. O relatório descobriu 2022 novas vulnerabilidades relacionadas a ransomware, elevando o total para 22. De acordo com o estudo, 310 dessas novas vulnerabilidades podem estar vinculadas ao grupo de ransomware Conti.

Novas vulnerabilidades, novas famílias de ransomware

O relatório também mostra um aumento de 7,5% em grupos APT associados a ransomware, um aumento de 6,8% em vulnerabilidades ativamente exploradas e tendências e um aumento de 2,5% em famílias de ransomware. Além disso, a análise revelou que três novos grupos APT (Exotic Lily, APT 35, DEV-0401) começaram a usar ransomware para seus ataques. Adicione a isso dez novas vulnerabilidades ativas e de tendência associadas ao ransomware, elevando o total para 157. Por último, mas não menos importante, quatro novas famílias de ransomware (AvosLocker, Karma, BlackCat, Night Sky) tornaram-se ativas no primeiro trimestre de 2022.

Criminosos cibernéticos especializados em ransomware

Além disso, o relatório revela que cibercriminosos focados em ransomware estão explorando vulnerabilidades mais rápido do que nunca, visando as vulnerabilidades que permitem a maior interrupção e impacto. Graças a essa sofisticação crescente, os hackers agora podem explorar vulnerabilidades em até oito dias após o lançamento do patch. Isso também significa que qualquer folga nas medidas de segurança de terceiros e da organização é suficiente para permitir que grupos de ransomware penetrem e se infiltrem em redes vulneráveis. Para piorar a situação, alguns dos scanners mais populares não conseguem detectar várias vulnerabilidades importantes de ransomware. A pesquisa descobriu que mais de 3,5% das vulnerabilidades de ransomware são ignoradas, deixando as organizações em grande risco.

Concentre-se na saúde

O relatório também analisa 56 fornecedores de aplicativos de saúde, dispositivos médicos e hardware usados em hospitais e centros de saúde. Ele descobre 624 vulnerabilidades únicas em seus produtos. Exploits foram lançados para quarenta dessas vulnerabilidades, e duas vulnerabilidades (CVE-2020-0601 e CVE-2021-34527) estão associadas a quatro operadores de ransomware (BigBossHorse, Cerber, Conti e Vice Society). Infelizmente, isso sugere que a saúde pode se tornar um alvo crescente para ataques de ransomware nos próximos meses.

Listas de vulnerabilidades incompletas

Outro desafio para as equipes de segurança e TI é que o National Vulnerability Database (NVD), a lista Common Attack Pattern Enumeration and Classification (CAPEC) da MITRE Corporation e a US Cybersecurity and Infrastructure Security Agency (CISA) têm lacunas. O relatório mostra que a lista NVD está faltando Common Weakness Enumerations (CWEs) para 61 vulnerabilidades, enquanto a lista CAPEC está faltando CWEs para 87 vulnerabilidades. Em média, uma vulnerabilidade de ransomware é incluída no NVD uma semana após ter sido anunciada por um fornecedor. Ao mesmo tempo, 169 vulnerabilidades relacionadas a ransomware ainda não foram incluídas na lista KEV da CISA. Enquanto isso, 100 dessas vulnerabilidades foram alvo de hackers em todo o mundo e estão procurando uma instância não corrigida em empresas para explorar.

Parcialmente apenas novas vulnerabilidades corrigidas

Hoje, muitas equipes de segurança e TI lutam para entender os riscos reais apresentados pelas vulnerabilidades. Como resultado, eles estabelecem prioridades erradas ao corrigir vulnerabilidades. Por exemplo, muitos apenas corrigem novas vulnerabilidades ou aquelas que foram anunciadas no NVD. Outros apenas usam o Common Vulnerability Scoring System (CVSS) para classificar e priorizar vulnerabilidades. Srinivas Mukkamala, vice-presidente sênior e gerente geral de produtos de segurança da Ivanti, diz: “Atores de ameaças estão cada vez mais visando falhas e falhas de higiene cibernética, incluindo processos desatualizados de gerenciamento de vulnerabilidades. Para proteger melhor as organizações contra ataques cibernéticos, as equipes de segurança e TI devem adotar uma abordagem baseada em risco para o gerenciamento de vulnerabilidades. Isso requer tecnologia baseada em IA que identifique vulnerabilidades e ameaças ativas na empresa, emita alertas antecipados para proteger contra vulnerabilidades, preveja ataques e priorize medidas corretivas.”

A confusão como desafio

Anuj Goel, cofundador e CEO da Cyware, diz: “O ransomware é um dos principais vetores de ataque atualmente. No entanto, um dos maiores problemas é a falta de visibilidade das ameaças para as equipes de segurança - devido à confusão de dados de ameaças de diferentes fontes. Se as equipes de segurança devem ser proativas na mitigação de ataques de ransomware, elas precisam vincular sua resposta de patch e vulnerabilidade a um processo centralizado de gerenciamento de inteligência de ameaças.”

Aaron Sandeen, CEO da Cyber Security Works, diz: “A falha dos scanners em detectar vulnerabilidades críticas de ransomware é uma grande preocupação para as organizações. Os especialistas da CSW monitoram continuamente isso em nossa pesquisa. A boa notícia é que o número diminuiu neste trimestre. Isso significa que as empresas de scanners estão levando esse problema a sério.”

O Ransomware Index Spotlight Report é baseado em dados de várias fontes, incluindo dados proprietários da Ivanti e CSW, bancos de dados de ameaças disponíveis publicamente e informações de pesquisadores de ameaças e equipes de teste de penetração. A Ivanti realizou o estudo em parceria com a Cyber Security Works, autoridade certificadora de numeração (CNA), e a Cyware, fornecedora líder da plataforma de tecnologia para construção de Cyber Fusion Centers. Clique aqui para baixar o relatório completo.

Mais em Ivanti.com

Sobre Ivanti A força da TI Unificada. Ivanti conecta TI com operações de segurança corporativa para melhor governar e proteger o local de trabalho digital. Identificamos ativos de TI em PCs, dispositivos móveis, infraestruturas virtualizadas ou no data center - independentemente de estarem no local ou na nuvem. A Ivanti melhora a prestação de serviços de TI e reduz os riscos de negócios por meio de expertise e processos automatizados. Ao usar tecnologias modernas no depósito e em toda a cadeia de suprimentos, a Ivanti ajuda as empresas a melhorar sua capacidade de entrega - sem alterar os sistemas de back-end.