LockBit, atualmente o grupo de ransomware mais ativo, expandiu suas atividades para dispositivos macOS em abril. Além disso, as vulnerabilidades no software da impressora PaperCut são exploradas ativamente. A Vice Society and Play, que gosta de atacar o setor educacional, desenvolveu novos métodos. Uma breve visão geral das ameaças detectadas em abril.

Precisamente porque o ecossistema Mac tem sido tradicionalmente quase livre de ransomware, o novo ransomware macOS da LockBit é um desenvolvimento perigoso no cenário de ameaças. As novas ações mostram que a LockBit está diversificando ainda mais suas operações e atualmente está desenvolvendo ativamente um malware para macOS. A variante voltada para a arquitetura arm64 do macOS apareceu pela primeira vez no VirusTotal em novembro e dezembro de 2022, mas passou despercebida até o final de abril de 2023.

Encriptador LockBit em fase de teste

Até agora, no entanto, as amostras do LockBit macOS analisadas pelo Malwarebytes parecem ser inofensivas. O malware usa uma assinatura inválida e é afetado por bugs, como estouros de buffer, que levam a um encerramento prematuro ao executar no macOS. "Em sua forma atual, o criptografador LockBit não parece muito maduro", disse Thomas Reed, diretor de Mac e Plataformas Móveis da Malwarebytes. "No entanto, sua funcionalidade real pode melhorar no futuro - dependendo de quão promissores sejam os testes futuros."

De acordo com o Malwarebytes, o trabalho da LockBit em uma variante do macOS ransomware pode ser um sinal de que mais ransomware chegará ao ecossistema do Mac no futuro.

Cl0p explora vulnerabilidades no software da impressora PaperCut

O grupo de hackers russo Cl0p, que ficou conhecido em março por explorar uma vulnerabilidade de dia zero no GoAnywhere MFT e um total de 104 ataques, foi identificado pela Microsoft em abril como explorando vulnerabilidades críticas no PaperCut para roubar dados da empresa.

PaperCut é um software de gerenciamento de impressão que foi atacado por Cl0p e LockBit em abril. Duas vulnerabilidades graves foram exploradas: uma que permite a execução remota de código (CVE-2023-27350) e outra que permite a divulgação de informações (CVE-2023-27351). Os membros do Cl0p usaram o malware TrueBot e um sinalizador Cobalt Strike para se esgueirar pela rede e roubar dados. Caso contrário, a gangue de ransomware se retirou em grande parte com apenas quatro ataques em abril.

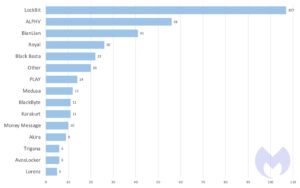

De acordo com a análise da equipe Malwarebytes Threat Intelligence, o LockBit foi novamente o grupo de ransomware mais ativo em abril de 2023. Ela relatou um total de 107 vítimas em seu site de vazamento na dark web. Isto é seguido por ALPHV com 56 vítimas, BianLian com 41 vítimas, Royal com 26 vítimas e Black Basta com 22 vítimas.

Vice Society e Play desenvolvem métodos sofisticados

O grupo de ransomware Vice Society, conhecido por seus ataques ao setor educacional, publicou recentemente um script PowerShell para roubo automatizado de dados. A ferramenta de exfiltração de dados descoberta pela Palo Alto Networks Unit 42 usa habilmente técnicas LotL (living-off-the-land) para evitar a detecção.

Separadamente, o grupo de ransomware Play desenvolveu duas ferramentas .NET sofisticadas para tornar seus ataques cibernéticos ainda mais eficazes: Grixba e VSS Copying Tool. O Grixba verifica programas antivírus, conjuntos de EDR e ferramentas de backup para planejar com eficácia as próximas etapas de um ataque. A Ferramenta de Cópia VSS ignora o Serviço de Cópia de Sombra de Volume (VSS) do Windows para roubar arquivos de instantâneos e backups do sistema. Ambas as ferramentas são desenvolvidas usando a ferramenta de desenvolvimento Costura .NET para facilitar a instalação nos sistemas das vítimas em potencial.

Como Vice Society, Play e outros grupos de ransomware usam métodos LotL cada vez mais sofisticados e ferramentas sofisticadas como Grixba, torna-se cada vez mais crítico para as organizações e sua estratégia de defesa serem capazes de detectar proativamente ferramentas maliciosas e o uso malicioso de ferramentas legítimas dentro de uma rede .

Você tem um momento?

Reserve alguns minutos para nossa pesquisa de usuários de 2023 e ajude a melhorar o B2B-CYBER-SECURITY.de!Você só precisa responder a 10 perguntas e tem uma chance imediata de ganhar prêmios da Kaspersky, ESET e Bitdefender.

Aqui você vai direto para a pesquisa

Países: Alemanha é o terceiro mais afetado

Os EUA também lideram a lista de países mais afetados por ransomware em abril, com 170 ataques conhecidos, seguidos pelo Canadá, com 19 ataques. A Alemanha segue em terceiro lugar com 15 ataques conhecidos em abril.

Em todos os setores, o setor de serviços continua sendo o principal alvo de ataques de ransomware, com 77 vítimas conhecidas. Os setores de saúde e educação tiveram fortes aumentos em abril: o setor de educação registrou o maior número de ataques (20) desde janeiro de 2023 e o setor de saúde também registrou o maior número de ataques (37) este ano.

Novo grupo de ransomware Akira

Akira é um novo grupo de ransomware que ataca empresas em todo o mundo desde março de 2023. Somente em abril, o grupo publicou dados de ataques a nove empresas de diversos setores, como educação, finanças e manufatura. Depois que o ransomware é executado, ele exclui as cópias de volume de sombra do Windows, criptografa arquivos e acrescenta a extensão de arquivo .akira a este último. Como a maioria das gangues de ransomware, Akira rouba dados da empresa e os criptografa para permitir um raquete duplo. Até agora, dados que variam de 5,9 GB a 259 GB foram publicados no site de vazamento de Akira.

Akira exige resgates que variam de $ 200.000 a milhões de dólares - e parece disposto a reduzir os pedidos de resgate para empresas que desejam apenas impedir a divulgação dos dados roubados de Akira, mas não precisam de um descriptografador.

Novo grupo de ransomware Trigona

O grupo de ransomware Trigona apareceu pela primeira vez em outubro de 2022 e tem como alvo vários setores em todo o mundo desde então. Em abril, foram conhecidas seis agressões do grupo. Os invasores usam ferramentas como NetScan, Splashtop e Mimikatz para obter acesso e coletar informações confidenciais dos sistemas visados. Além disso, eles usam scripts em lote para criar novas contas de usuário, desabilitar recursos de segurança e cobrir seus rastros.

ransomware MoneyMessage

Money Message é um novo ransomware que ataca os sistemas Windows e Linux usando técnicas avançadas de criptografia. Em abril, os cibercriminosos usaram o ransomware Money Message para atingir pelo menos XNUMX vítimas. Os criminosos também visaram algumas grandes empresas avaliadas em bilhões de dólares, como a fabricante taiwanesa de hardware de computador MSI (Micro-Star International).

Mais em Malwarebytes.com

Sobre o Malwarebytes O Malwarebytes protege usuários domésticos e empresas contra ameaças perigosas, ransomware e explorações que os programas antivírus não detectam. O Malwarebytes substitui completamente outras soluções antivírus para evitar ameaças modernas de segurança cibernética para usuários particulares e empresas. Mais de 60.000 empresas e milhões de usuários confiam nas soluções inovadoras de aprendizado de máquina da Malwarebyte e em seus pesquisadores de segurança para evitar ameaças emergentes e eliminar malwares que as soluções de segurança antiquadas deixam escapar. Visite www.malwarebytes.com para obter mais informações.