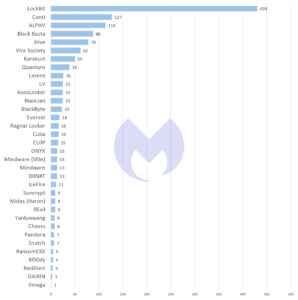

Como nos meses anteriores, o LockBit permaneceu de longe o ransomware mais ativo em agosto. Só então vem a tripla extorsão: o ataque com DDoS, além da criptografia e chantagem. Pelo menos é o que mostra o atual relatório de ransomware de agosto da Malwarebytes.

A equipe de inteligência de ameaças da Malwarebytes atribuiu 2022 ataques ao grupo de ransomware em agosto de 62 (em comparação com 61 ataques em julho de 2022 e 44 ataques em junho de 2022). Para o REvil, no entanto, o Malwarebytes observou apenas um ataque em agosto. O RansomEXX relata sua primeira vítima em quatro meses e o Snatch também está de volta com um ataque após 40 dias de inatividade. Curiosamente, a vítima listada no site Snatch também foi listada no REvil em abril. No entanto, não é incomum que as vítimas sejam atacadas várias vezes. Esta conspicuidade não indica necessariamente uma cooperação.

Conti, REvil, DarkSide abaixam a cabeça

Conforme já descrito no relatório de ransomware de junho, parte do sucesso do LockBit se deve ao fato de que o grupo de ransomware até agora evitou erros fatais como Conti, REvil ou DarkSide. No entanto, com base em sua atividade, pode-se supor que esse grupo já tenha atraído a atenção das agências policiais dos EUA. Entre março de 2022 e agosto de 2022, a LockBit realizou 430 ataques conhecidos em 61 países diferentes. LockBit foi responsável por cada terceiro ataque de ransomware conhecido durante este período. Entre março de 2022 e agosto de 2022, o Malwarebytes atribuiu ao grupo uma média de cerca de 70 ataques por mês, enquanto a média dos outros grupos monitorados pelo Malwarebytes nunca ultrapassou sete.

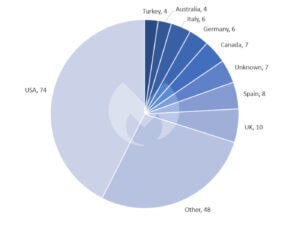

Quando se trata da distribuição de ataques de ransomware por país, os EUA foram novamente, de longe, os mais afetados por ataques de ransomware em agosto de 2022, com 74 ataques. No entanto, de acordo com o Malwarebytes, isso se deve mais ao tamanho de seu setor de serviços e, portanto, ao grande número de vítimas em potencial do que a um direcionamento específico. Dez ataques ocorreram no Reino Unido, oito na Espanha, sete no Canadá e seis na Alemanha.

O futuro do ransomware: novas táticas

Em agosto, dois eventos indicaram como as táticas dos grupos de ransomware poderiam evoluir além da "extorsão dupla" - a maior inovação em táticas de ransomware nos últimos anos. Originalmente, os arquivos ransomware criptografados e os grupos por trás deles exigiam um resgate em troca de uma ferramenta de descriptografia. Era quase impossível descriptografar os arquivos sem essa ferramenta. As vítimas só podiam evitar o pagamento do resgate restaurando os arquivos criptografados dos backups.

Finalmente, no final de 2019, o grupo por trás do ransomware Maze começou a roubar arquivos de suas vítimas antes de criptografá-los. Ela ameaçou postar os arquivos roubados na dark web. Isso deu às vítimas um incentivo para pagar o resgate, mesmo que conseguissem restaurar o sistema a partir dos backups. Essa tática foi copiada rapidamente e agora é o padrão para grandes grupos de ransomware.

Ataque triplo: DDoS, criptografia, extorsão

A estratégia de chantagem tripla é nova: em agosto, a LockBit roubou dados da empresa de segurança cibernética Entrust em um ataque de dupla extorsão. De acordo com a LockBit, a resposta incomum da vítima foi impedir que o grupo de ransomware liberasse os dados roubados, lançando um ataque distribuído de negação de serviço (DDoS) contra o site de vazamento do grupo. Este ataque atrasou o vazamento de dados, mas não parece tê-lo impedido. No entanto, ele inspirou o LockBit a tentar a mesma coisa. Depois de ver como os ataques DDoS podem ser eficazes, o grupo anunciou em um fórum de hackers que agora planeja usar o DDoS como um terceiro bastão contra suas vítimas, juntamente com criptografia e extorsão. No texto, LockBit se referiu à tática como "extorsão tripla".

As declarações de grupos de ransomware devem sempre ser tomadas com uma pitada de sal. No entanto, as empresas potencialmente ameaçadas devem levar o alerta a sério, porque o procedimento na verdade não é novo. A extorsão DDoS é uma tática mais antiga do que criptografar arquivos e exigir um resgate. Apenas foi menos usado nos últimos anos.

O ransomware acabará por desaparecer?

O vazamento de dados é uma tática tão bem-sucedida que alguns grupos, como o Karakurt, não se preocupam mais em criptografar arquivos. Eles confiam totalmente na ameaça dos dados roubados e vazados. A equipe de inteligência de ameaças da Malwarebytes acredita que mais gangues adotarão essa abordagem no futuro.

Desde que os grupos de ransomware começaram a usar táticas de "grande jogo" há cerca de cinco anos, as habilidades necessárias para um ataque bem-sucedido mudaram. Em um ataque de "grande jogo", o malware de criptografia é apenas um recurso. O sucesso de um ataque, por outro lado, está na capacidade de encontrar um alvo, entender seu valor e, então, invadir sua rede sem ser detectado.

Isso levou a uma especialização significativa, com alguns grupos criminosos fornecendo o software, outros atuando como corretores de acesso e outros ainda realizando os ataques. Os recursos que os corretores de acesso e os invasores desenvolveram podem ser usados não apenas para espalhar ransomware, mas também para vigilância, sabotagem, espionagem e exfiltração de dados.

Sanções também tornam mais difícil para grupos de ransomware

Portanto, se o ransomware não gerar mais nenhuma receita significativa, deve-se presumir que os cibercriminosos simplesmente usarão outras formas de ataque. A pressão para fazer isso começou com backups aprimorados - e foi agravada pela guerra da Rússia na Ucrânia. Desde o início da guerra, tornou-se ainda mais difícil para os grupos de ransomware receber pagamentos de resgate devido à ameaça de sanções. Alguns especialistas do setor de segurança estão, portanto, prevendo o fim iminente do ransomware.

O Malwarebytes, por outro lado, não espera uma mudança repentina, embora a tendência de longo prazo seja certamente de grupos se afastando da criptografia. Na verdade, alguns grupos estão achando cada vez mais difícil impor suas reivindicações sem criptografia. Além disso, a criptografia continua sendo a tática escolhida por um dos grupos de ransomware mais bem-sucedidos da atualidade: o LockBit.

Novos grupos de ransomware em agosto

Parece também que os próprios cibercriminosos ainda não perceberam o fim iminente do ransomware como serviço. Assim como em julho, alguns novos grupos apareceram em agosto: D0nut com 13 ataques, IceFire com 11 ataques, Bl00dy com 5 ataques e DAIXIN com 3 ataques. Bl00dy é impressionante: o grupo não tem um site de vazamento, mas usa o aplicativo de mensagens Telegram.

Mais em Malwarebytes.com

Sobre o Malwarebytes O Malwarebytes protege usuários domésticos e empresas contra ameaças perigosas, ransomware e explorações que os programas antivírus não detectam. O Malwarebytes substitui completamente outras soluções antivírus para evitar ameaças modernas de segurança cibernética para usuários particulares e empresas. Mais de 60.000 empresas e milhões de usuários confiam nas soluções inovadoras de aprendizado de máquina da Malwarebyte e em seus pesquisadores de segurança para evitar ameaças emergentes e eliminar malwares que as soluções de segurança antiquadas deixam escapar. Visite www.malwarebytes.com para obter mais informações.