A Malwarebytes lança seu Relatório de Ransomware de junho. Como no mês anterior, o LockBit continua sendo de longe o ransomware mais difundido. Depois disso vêm Mas também há novos desenvolvimentos. Karakurt, Black Basta, ALPHV ou BlackCat.

A equipe de inteligência de ameaças da Malwarebytes atribuiu 44 ataques ao grupo de ransomware LockBit em junho de 2022 (em comparação com 73 ataques em maio de 2022). LockBit foi seguido em junho por Karakurt com 27 ataques, Black Basta com 18 ataques e ALPHV (também conhecido como BlackCat) com 15 ataques. Conti não ocupa mais lugar na análise em junho. No entanto, o mês também foi marcado pelo desaparecimento desse grupo de ransomware, bem como por um grande número de ataques de grupos supostamente ligados ao Conti.

Conti agora se foi

Olhando para a distribuição dos ataques de ransomware por país, os EUA foram de longe o país mais afetado em junho de 2022, tal como no mês anterior: Malwarebytes associa 70 ataques aos Estados Unidos. 11 ataques ocorreram no Reino Unido, 10 ataques no Canadá e 9 ataques na Alemanha e na Itália.

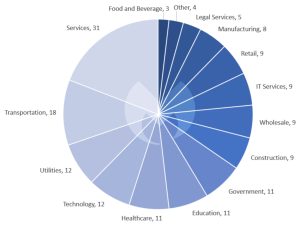

Quanto às indústrias, assim como em maio, o setor de serviços foi o mais afetado: segundo a Malwarebytes, esse setor foi responsável por 31 ataques. Em segundo lugar está o Transporte com 18 ataques, seguido pelos Utilitários com 12 ataques.

LockBit: força dominante em ransomware

Sem causar grande impacto, o LockBit se tornou a força dominante em ransomware este ano. Embora menos vítimas tenham sido publicadas em seu site de vazamento em junho do que em maio, o ransomware ainda estava muito à frente de seus concorrentes.

Enquanto a Conti passou 2022 fazendo declarações barulhentas e saindo de um buraco autocriado com seu plano de falsificar sua própria dissolução, a LockBit esteve totalmente focada em seus negócios. O LockBit é oferecido como ransomware como serviço (RaaS). Os ataques são realizados por parceiros, os chamados "testadores de caneta", que pagam à organização LockBit 20% do dinheiro do resgate comprado - em troca do uso do software e serviços LockBit.

LockBit anuncia “Somos holandeses – não russos”

E enquanto algumas gangues de ransomware desejam principalmente gerar publicidade, o LockBit parece mais interessado no que seus usuários pensam. O site parceiro começa com uma declaração destinada a diferenciar a empresa de seus rivais russos em particular: "Estamos sediados na Holanda, completamente apolíticos e interessados apenas em dinheiro."

Caso contrário, o site está cheio de palavras destinadas a sinalizar a confiabilidade e a disposição do grupo de ransomware em ouvir os parceiros. Por exemplo, é perguntado aos membros: "Se você não encontrar um de seus recursos favoritos aqui, informe-nos". a atratividade do parceiro e a capacidade de evitar erros dispendiosos parecem ser a razão por trás do sucesso da LockBit este ano.

LockBit 3.0 incluindo uma nova página Darknet

Apesar disso, o LockBit ganhou as manchetes em junho de 2022. O grupo de ransomware lançou o LockBit 3.0 junto com um novo site na dark web e um programa de recompensas por bugs. Este último prometia recompensas de até $ XNUMX milhão por encontrar vulnerabilidades no site e software da LockBit, apresentar ideias brilhantes ou doxar com sucesso o chefe do programa de afiliados da LockBit.

Ainda não se sabe se a LockBit tem alguma intenção séria de pagar essas quantias. No entanto, se o grupo realmente pretender usar recompensas por bugs para melhorar seu software e refinar suas práticas, eles podem roubar informações valiosas dos pesquisadores de segurança e policiais.

Conti: site de vazamento desapareceu em junho

Como esperado, o site vazado de Conti desapareceu em junho - após algumas semanas de inatividade. Como a equipe de inteligência de ameaças da Malwarebytes relatou em maio, uma pesquisa da Advintel no mês passado indicou que a reaproximação do grupo com o estado russo levou os advogados das vítimas a alertá-los contra o pagamento de um resgate. Porque isso poderia levar a sanções.

À medida que a receita do grupo diminuía, os líderes da Conti teriam arquitetado um plano para aposentar a marca. Eles dividiram seus membros em outros grupos de ransomware como Black Basta, BlackByte, Karakurt, Hive e ALPHV e forjaram suas próprias mortes. A equipe de inteligência de ameaças da Malwarebytes pôde confirmar que a Conti enviou um anúncio interno a seus membros sobre sua retirada no final de maio e que os servidores de bate-papo internos ficaram indisponíveis na mesma época. O site vazado desapareceu em 22 de junho de 2022 e ainda não está disponível.

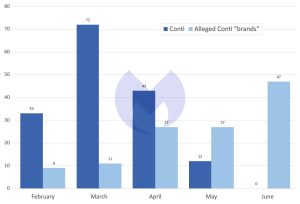

BlackBasta substitui Conti

O fechamento de Conti coincidiu com o súbito surgimento do Black Basta em abril, bem como um aumento na atividade e o surgimento de um novo site de vazamento de Karakurt em junho. Pode ser uma coincidência, mas a equipe de inteligência de ameaças da Malwarebytes descobriu que a atividade combinada de Black Basta, BlackByte e Karakurt atingiu níveis semelhantes aos de Conti no mês passado.

Tendências: segmentar clientes e funcionários diretamente pela primeira vez

Os recursos, ou mesmo a forma como o ransomware é distribuído e implantado, variam pouco de um grupo de ransomware para outro e evoluem lentamente. Portanto, as maiores inovações nos últimos anos parecem estar em como os grupos de ransomware fazem negócios e como pressionam suas vítimas para coletar resgates.

Em junho, a equipe de inteligência de ameaças da Malwarebytes observou algumas coisas que não haviam sido observadas anteriormente: por exemplo, conforme descrito anteriormente, o grupo LockBit estava oferecendo recompensas por bugs. Pela primeira vez, o Grupo ALPHV abordou funcionários e clientes de um hotel com um site vazado.

Executivos da empresa visados

🔎 Ataques conhecidos de Conti em comparação com ataques conhecidos de Black Basta, BlackByte e Karakurt, fevereiro a junho de 2022 (Imagem: Malwarebytes).

Grupos de ransomware já tentaram atingir executivos corporativos para aumentar a pressão. Mas o fato de o ALPHV se dirigir a funcionários e clientes, neste caso hóspedes do hotel, com um site especial é uma novidade. Este último não estava na dark web, mas na internet pública. O site permitia que convidados e funcionários pesquisassem 112 GB de informações pessoais roubadas pelo ALPHV no ataque para ver se suas informações pessoais estavam entre elas. Essa nova tática aparentemente pretendia pressionar ainda mais o hoteleiro a pagar o resgate.

Ao colocar o site na rede pública, o ALPHV tornou as informações muito mais acessíveis para usuários não técnicos. No entanto, o site ficou disponível apenas por alguns dias antes de ser retirado. A equipe de inteligência de ameaças da Malwarebytes acredita que o grupo de ransomware certamente sabia que isso iria acontecer. Presumivelmente, no entanto, o site só precisava existir por tempo suficiente para atrair atenção suficiente para influenciar as negociações dessa maneira.

ALPHV anunciado com ajuda do usuário

Essas inovações não são novidade. Os grupos de ransomware estão constantemente experimentando novas ideias. As experiências que não funcionam são esquecidas. E os que funcionam são rapidamente copiados por outros grupos. Nesse caso, o experimento não parece ter sido bem-sucedido. A vítima agora apareceu na página principal do ALPHV na dark web. Isso geralmente indica que resistiu à pressão para pagar um resgate.

Mais em Malwarebytes.com

Sobre o Malwarebytes O Malwarebytes protege usuários domésticos e empresas contra ameaças perigosas, ransomware e explorações que os programas antivírus não detectam. O Malwarebytes substitui completamente outras soluções antivírus para evitar ameaças modernas de segurança cibernética para usuários particulares e empresas. Mais de 60.000 empresas e milhões de usuários confiam nas soluções inovadoras de aprendizado de máquina da Malwarebyte e em seus pesquisadores de segurança para evitar ameaças emergentes e eliminar malwares que as soluções de segurança antiquadas deixam escapar. Visite www.malwarebytes.com para obter mais informações.