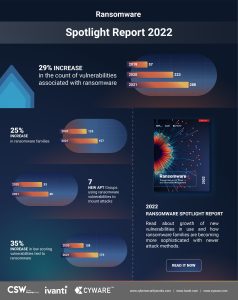

Os hackers estão cada vez mais visando vulnerabilidades de dia zero e a cadeia de suprimentos. 29% mais CVEs associados a ransomware e 26% mais famílias de ransomware em comparação com o ano passado. Estas são apenas algumas descobertas do Ivanti Ransomware Report 2022.

A fornecedora de segurança Ivanti divulgou os resultados do Ransomware Spotlight Year End Report, realizado em conjunto com a Cyber Security Works, uma CNA (Certify Numbering Authority) e a Cyware. O relatório identifica 32 novas famílias de ransomware em 2021, elevando o total para 157, um aumento geral de 26% ano a ano. O relatório mostra que esses grupos de ransomware estão cada vez mais visando vulnerabilidades não corrigidas. Eles também são extremamente rápidos em armar vulnerabilidades de dia zero para lançar ataques sérios. Ao mesmo tempo, eles estão expandindo seus vetores de ataque e encontrando novas maneiras de comprometer as redes corporativas e desencadear ataques com consequências de longo alcance.

As descobertas e tendências mais importantes do relatório

Vulnerabilidades não corrigidas continuam sendo os principais vetores de ataque usados por grupos de ransomware.

A análise descobriu 65 novas vulnerabilidades associadas ao ransomware no ano passado. Isso corresponde a um aumento de 29% em relação ao ano anterior. Isso eleva o número total de vulnerabilidades relacionadas a ransomware para 288. De forma alarmante, mais de um terço (37%) dessas vulnerabilidades recém-adicionadas eram tópicos de tendência na dark web e foram repetidamente exploradas. Paralelamente, 56% das 223 vulnerabilidades legadas identificadas antes de 2021 ainda foram exploradas ativamente. Isso mostra que as organizações precisam priorizar e corrigir as vulnerabilidades visadas pelos grupos de ransomware, sejam elas recém-identificadas ou vulnerabilidades herdadas.

Grupos de ransomware já estão encontrando e explorando vulnerabilidades

E isso antes que esses CVEs sejam adicionados ao National Vulnerability Database (NVD) e os patches estejam disponíveis. As vulnerabilidades QNAP (CVE-2021-28799), Sonic Wall (CVE-2021-20016), Kaseya (CVE-2021-30116) e, mais recentemente, Apache Log4j (CVE-2021-44228) foram usadas para ataques antes mesmo de serem publicadas em incluídos no Banco de Dados Nacional de Vulnerabilidade (NVD). Essa tendência perigosa ressalta a necessidade de os fornecedores reagirem rapidamente quando as vulnerabilidades são divulgadas e os patches lançados. Também mostra que as empresas não podem confiar apenas no NVD. Portanto, ao priorizar quais vulnerabilidades corrigir, eles também devem ficar de olho nas tendências de vulnerabilidade, exemplos de vulnerabilidades exploradas, avisos de fornecedores e alertas de agências de segurança.

Grupos de ransomware estão cada vez mais visando cadeias de suprimentos

Uma única violação em uma cadeia de suprimentos pode abrir vários caminhos para que os agentes de ameaças sequestrem toda a distribuição do sistema em centenas de redes de vítimas. No ano passado, os agentes de ameaças demonstraram isso com sucesso por meio de vulnerabilidades em aplicativos de terceiros, produtos proprietários e bibliotecas de código aberto. Por exemplo, o grupo REvil visou a vulnerabilidade CVE-2021-30116 no serviço de gerenciamento remoto Kaseya VSA. Para fazer isso, ele usou um pacote de atualização malicioso que comprometia todas as empresas que usavam versões locais e na nuvem da plataforma VSA.

Grupos de ransomware estão cada vez mais disponibilizando seus vetores de ataque como um serviço

Ransomware-as-a-Service é um modelo de negócios em que os desenvolvedores de ransomware oferecem seus serviços, variantes, kits ou códigos a outros hackers em troca de pagamento. As soluções Exploit-as-a-Service permitem que os agentes de ameaças aluguem exploits de dia zero dos desenvolvedores. Além disso, os droppers-as-a-service permitem que os novatos espalhem malware por meio de programas. E Trojans-as-a-Service, também conhecido como Malware-as-a-Service, permite que qualquer pessoa com uma conexão à Internet crie malware personalizado e distribua-o na nuvem, sem necessidade de instalação.

Com 157 famílias de ransomware explorando 288 vulnerabilidades

Juntamente com a Ivanti, a Cyware, fornecedora de Cyber Fusion, SOAR de próxima geração e soluções de inteligência de ameaças, e a Cyber Security Works ajudaram a criá-lo. Como autoridade de certificação, a empresa é responsável por atribuir regularmente IDs CVE às vulnerabilidades.

Avaliações e recomendações dos autores do estudo

Srinivas Mukkamala, vice-presidente sênior de produtos de segurança da Ivanti

“Os grupos de ransomware estão se tornando mais sofisticados e seus ataques mais poderosos. Esses agentes de ameaças estão recorrendo cada vez mais à automação para explorar vulnerabilidades e penetrar profundamente nas redes comprometidas. Eles estão expandindo seus alvos e lançando mais ataques em infraestrutura crítica e cadeias de suprimentos. Remediar vulnerabilidades armadas sem demora requer uma combinação de priorização de vulnerabilidade baseada em risco e inteligência automática de correção. O objetivo deve ser identificar e priorizar vulnerabilidades e acelerar a resolução.”

Anuj Goel, CEO da Cyware

“A principal mudança que estamos vendo no cenário do ransomware é que os invasores estão tentando subverter processos como a implantação de patches. Ao mesmo tempo, procuram brechas nas medidas de proteção para penetrar nos sistemas. A descoberta de vulnerabilidades deve ser respondida com uma ação que trate os dados de vulnerabilidade como informação para tomar decisões de resposta rápida. À medida que os grupos de ransomware operacionalizam suas ferramentas, métodos e listas de alvos, é imperativo que as equipes de SecOps automatizem processos para que ativos e sistemas vulneráveis se recuperem. O risco só pode ser reduzido com a operacionalização da informação em tempo real.”

Aaron Sandeen, CEO da Cyber Security Works

“O ransomware é devastador para clientes e funcionários em todos os setores. Em 2022, continuaremos vendo uma proliferação de novas vulnerabilidades, tipos de exploração, grupos APT, famílias de ransomware e categorias CWE. Da mesma forma, vulnerabilidades antigas continuam sendo o foco dos criminosos. Em última análise, os líderes precisam de ajuda inovadora e proativa para priorizar e eliminar ameaças de ransomware.”

antecedentes do estudo

O Ransomware Index Spotlight Report é baseado em dados de várias fontes, incluindo dados proprietários da Ivanti e CSW, bancos de dados de ameaças disponíveis publicamente e equipes de pesquisa de ameaças e testes de penetração. O relatório completo também está disponível para download.

Mais em Ivanti.com

Sobre Ivanti A força da TI Unificada. Ivanti conecta TI com operações de segurança corporativa para melhor governar e proteger o local de trabalho digital. Identificamos ativos de TI em PCs, dispositivos móveis, infraestruturas virtualizadas ou no data center - independentemente de estarem no local ou na nuvem. A Ivanti melhora a prestação de serviços de TI e reduz os riscos de negócios por meio de expertise e processos automatizados. Ao usar tecnologias modernas no depósito e em toda a cadeia de suprimentos, a Ivanti ajuda as empresas a melhorar sua capacidade de entrega - sem alterar os sistemas de back-end.