No ano passado, a Alemanha foi o quarto país mais atacado do mundo. Os setores de logística, construção e tecnologia são os principais alvos, segundo análise do ransomware Malwarebytes.

🔎Ataques de ransomware conhecidos nos dez países mais atacados, de julho de 2022 a junho de 2023. (Imagem: Malwarebytes)

Nos doze meses de julho de 2022 a junho de 2023, a Alemanha continua a ser o quarto país mais atacado do mundo e o país mais atacado fora do mundo de língua inglesa.

Os ataques de ransomware estão aumentando

Tal como nos EUA e no Reino Unido, o número de ataques de ransomware aumentou significativamente nos últimos quatro meses. Março, Abril e Maio foram mesmo os meses mais afectados durante o período de observação. Houve 24 ataques conhecidos na Alemanha em maio. Isto tornou-o no mês mais afetado do ano passado – com quase três vezes mais ataques do que a média dos onze meses anteriores.

Embora parte do aumento se deva a um pequeno aumento no número de grupos de ransomware que operam na Alemanha, a principal causa parece ser um aumento na atividade de grupos que já estavam ativos. Cinco gangues diferentes foram responsáveis por mais de um ataque em maio e junho de 2023.

Na Alemanha, os setores de logística, construção e tecnologia são particularmente afetados

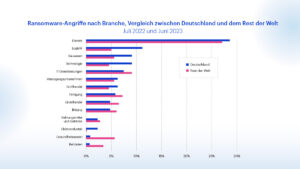

🔎Ataques de ransomware na Alemanha por indústria em comparação com o resto do mundo, julho de 2022 a junho de 2023. (Imagem: Malwarebytes)

O sector dos serviços foi o mais afectado na Alemanha nos últimos doze meses, sendo responsável por 29 por cento de todos os ataques conhecidos. Isto está aproximadamente em linha com a média global e a situação em outros grandes destinos de ransomware, como os EUA, o Reino Unido e a França.

O que também é surpreendente na Alemanha é que a Alemanha parece ter sido poupada ao foco direcionado na educação, como foi observado nos EUA e no Reino Unido, especialmente nos últimos doze meses. O sector da saúde também não foi um alvo significativo, ao contrário dos EUA, e o sector público também foi poupado à atenção dos atacantes na vizinha França.

No entanto, uma comparação entre a Alemanha e o resto do mundo mostra que determinados sectores foram proporcionalmente mais afectados na Alemanha do que noutros lugares: especialmente logística, construção e tecnologia. Os grupos de ransomware na Alemanha parecem concentrar-se inteiramente nas empresas.

Explorando o Zero Days: novas táticas de ransomware chegando?

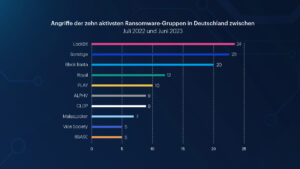

🔎Ataques na Alemanha pelos dez grupos de ransomware mais ativos, julho de 2022 a junho de 2023. (Imagem: Malwarebytes)

Nos últimos doze meses, a Malwarebytes descobriu 23 grupos de ransomware operando na Alemanha. Nove deles foram responsáveis por cinco ou mais ataques conhecidos, incluindo o grupo conhecido como Cl0P.

LockBit tem sido o grupo mais ativo na Alemanha nos últimos doze meses, bem como nos EUA, Reino Unido e França. Black Basta foi o segundo grupo mais ativo na Alemanha nos últimos doze meses (depois dos EUA). Isto deu continuidade à tendência de Black Basta concentrar-se principalmente na Alemanha. O Malwarebytes relatou isso pela primeira vez em abril. Black Basta cometeu o dobro de ataques na Alemanha do que no Reino Unido ou no Canadá, enquanto relatou apenas um ataque em França.

A presença de Cl0P e MalasLocker entre os dez primeiros também é reveladora e pode ser uma indicação de uma mudança nas táticas de ransomware e de uma possível escalada do problema de ransomware. Todos os ataques do MalasLocker ocorreram em um único mês, maio. O Cl0P esteve ativo apenas em quatro dos últimos 12 meses e também viu metade de seus ataques conhecidos em apenas um mês. No entanto, ambos os grupos estiveram entre os grupos mais produtivos na Alemanha no ano passado. Eles conseguiram isso por meio de campanhas direcionadas a vulnerabilidades específicas e não corrigidas. O MalasLocker explorou uma vulnerabilidade nos servidores Zimbra e surgiu do nada em maio como o ransomware mais difundido na Alemanha e no mundo. O Cl0P usou uma tática semelhante ao explorar o dia zero no GoAnywhere e no MOVEit Transfer.

Novas táticas de ataque estão surgindo rapidamente

É uma característica do ecossistema de ransomware que, quando um grupo descobre uma tática nova e bem-sucedida, outros grupos rapidamente seguem o exemplo. A última grande mudança ocorreu em 2019, quando o grupo de ransomware Maze desencadeou uma mudança generalizada para a chamada “dupla extorsão”, que utiliza tanto a encriptação como a ameaça de fugas de dados para extorquir as vítimas. A utilização de zero dias no Cl0P tem o potencial de provocar uma mudança semelhante. Se este for o caso dependerá, em última análise, do retorno do investimento da tática.

Marcelo Rivero, especialista em ransomware da Malwarebytes, vê a última campanha do Cl0P como um sucesso apenas parcial para o grupo: “Da perspectiva do Cl0P, a campanha foi um sucesso misto. Embora uma vulnerabilidade anteriormente desconhecida tenha sido explorada, a qualidade geralmente baixa dos dados roubados pode não ter satisfeito o grupo.”

As campanhas Cl0P em 2023 mostraram que as gangues de ransomware agora podem lidar com o custo e a complexidade da implantação de dia zero. E quando isso acontece, o volume de ataques pode ir muito além do que era possível anteriormente com outras abordagens.

Vá diretamente para o relatório em Malwarebytes.com

Sobre o Malwarebytes O Malwarebytes protege usuários domésticos e empresas contra ameaças perigosas, ransomware e explorações que os programas antivírus não detectam. O Malwarebytes substitui completamente outras soluções antivírus para evitar ameaças modernas de segurança cibernética para usuários particulares e empresas. Mais de 60.000 empresas e milhões de usuários confiam nas soluções inovadoras de aprendizado de máquina da Malwarebyte e em seus pesquisadores de segurança para evitar ameaças emergentes e eliminar malwares que as soluções de segurança antiquadas deixam escapar. Visite www.malwarebytes.com para obter mais informações.

Artigos relacionados ao tema