Assim como os cibercriminosos exploraram a pandemia com ataques de phishing relacionados ao Corona, eles agora estão tentando usar indevidamente o tema da vacina para roubar dinheiro e informações pessoais.

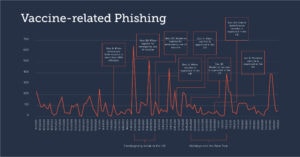

O FBI emitiu um alerta em dezembro sobre tentativas de fraude emergentes relacionadas às vacinas COVID-19. Uma análise da Barracuda realizada entre outubro de 2020 e janeiro de 2021 mostrou que os hackers estão usando cada vez mais e-mails relacionados a vacinas em seus ataques de spear phishing direcionados.

Aumento de ataque desde novembro de 2020

Depois que empresas farmacêuticas como Pfizer e Moderna anunciaram a disponibilidade de vacinas em novembro de 2020, o número de ataques de phishing relacionados a vacinas aumentou 12%. No final de janeiro, o número médio de ataques de spear phishing relacionados a vacinas aumentou 26% desde outubro. Durante a temporada de festas, os números se estabilizaram, como é típico em ataques a empresas.

Embora a maioria dos ataques de phishing relacionados a vacinas analisados fossem golpes, surgiram dois tipos predominantes de ataques de spear phishing usando temas relacionados a vacinas: ataques de falsificação de identidade de marca e comprometimento de e-mail comercial.

Ataques de personificação de marca

Aqui, os cibercriminosos usaram e-mails de phishing relacionados a vacinas para se passar por uma marca ou organização conhecida. As mensagens incluíam um link para um site de phishing que promovia o acesso antecipado a vacinas, oferecia vacinas pagas ou até mesmo se apresentava como um profissional de saúde solicitando informações pessoais para verificar a elegibilidade para uma vacina.

Compromisso de e-mail comercial

Os invasores usam o comprometimento de e-mail comercial (BEC) para se passar por indivíduos dentro de uma organização ou de seus parceiros de negócios. Essa tem sido uma das ameaças de e-mail mais prejudiciais nos últimos anos, custando às organizações mais de US$ 26 bilhões. Recentemente, esses ataques altamente direcionados se concentraram em questões relacionadas a vacinas. A Barracuda detectou ataques nos quais os cibercriminosos se faziam passar, por exemplo, por funcionários que precisam de um favor urgente enquanto são vacinados, ou um especialista em recursos humanos que anunciava que a empresa havia garantido as vacinas para seus funcionários.

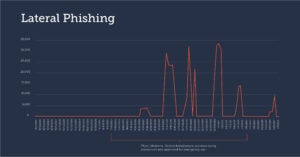

Uso indevido de contas invadidas

Os cibercriminosos usam ataques de phishing para comprometer e sequestrar contas comerciais. Uma vez dentro da empresa, hackers sofisticados realizam atividades de reconhecimento antes de lançar ataques direcionados. Na maioria dos casos, eles usam essas contas legítimas para enviar campanhas de phishing e spam em massa para o maior número possível de pessoas antes que suas atividades sejam detectadas e eles sejam bloqueados de uma conta.

A Barracuda não só tem visibilidade do e-mail vindo de fora da organização, mas também das comunicações internas. Com isso, é possível rastrear mensagens fraudulentas enviadas internamente, geralmente de contas comprometidas. A pesquisa mostrou que os ataques laterais de phishing relacionados a vacinas estão aumentando ao mesmo tempo em que as principais vacinas COVID-19 estão sendo anunciadas e aprovadas em todo o mundo.

Salvaguardas contra phishing relacionado a vacinas

1. Ceticismo sobre todos os e-mails relacionados a vacinas

Alguns golpes por e-mail incluem ofertas para receber a vacina COVID-19 antecipadamente, para ser colocado em uma lista de espera ou para receber a vacina diretamente pelo correio. Os usuários não devem clicar em links ou abrir anexos nesses e-mails, pois geralmente são maliciosos.

2. Uso de inteligência artificial

Os golpistas adaptam suas táticas de e-mail para contornar gateways e filtros de spam. É por isso que é importante implantar uma solução de segurança que detecte e proteja contra ataques de spear phishing, incluindo ataques de representação de marca, e-mail comercial comprometido e controle de conta de e-mail. As empresas devem usar tecnologia específica que não dependa apenas da procura de links ou anexos maliciosos. Usando o aprendizado de máquina para analisar os padrões normais de comunicação dentro da organização, a solução pode detectar anomalias que podem indicar um ataque.

3. Proteção contra invasão de conta

As empresas não devem concentrar suas defesas apenas em mensagens de e-mail externas. Alguns dos ataques de spear phishing mais devastadores e bem-sucedidos vêm de contas internas comprometidas. Portanto, deve-se garantir que os golpistas não usem a empresa como base para esses ataques. Novamente, a tecnologia que usa inteligência artificial para detectar quando as contas foram comprometidas e remediar em tempo real alertando os usuários e removendo e-mails maliciosos enviados de contas comprometidas é uma boa escolha.

4. Treinamento de pessoal para reconhecer e relatar ataques

As organizações devem fornecer a seus funcionários treinamento atualizado sobre conscientização de phishing relacionado a vacinas, golpes sazonais e outras ameaças potenciais. Deve-se garantir que os funcionários possam detectar os ataques mais recentes e saber como comunicá-los imediatamente ao departamento de TI. Também é recomendável usar simulações de phishing para e-mail, correio de voz e SMS para treinar os usuários a detectar ataques cibernéticos, testar a eficácia do treinamento e identificar os usuários com maior risco.

5. Fortes políticas internas de prevenção de fraudes

As empresas devem estabelecer e revisar regularmente as políticas para o tratamento adequado de informações pessoais e financeiras. Eles podem ajudar seus funcionários a evitar erros dispendiosos configurando procedimentos para confirmar todas as solicitações de e-mail para transferências e alterações de pagamento. A verificação e/ou aprovação por vários indivíduos pessoalmente ou por telefone deve ser exigida para todas as transações financeiras.

A enxurrada de sempre novas campanhas de phishing não se estabilizará em um futuro próximo. No entanto, com as medidas acima, as organizações podem criar uma defesa forte e multicamada de treinamento de funcionários e tecnologias de segurança para reduzir significativamente o risco desses ataques.

Saiba mais em Barracuda.com[asterisco=5]