O uso de macros para espalhar malware diminuiu significativamente: em até 2021% entre outubro de 2022 e junho de 66. No entanto, os invasores estão começando a usar truques para burlar a proteção.

Normalmente, os cibercriminosos usam macros VBA para executar automaticamente conteúdo malicioso se um usuário tiver macros habilitadas em aplicativos do Office. As macros XL4, por outro lado, são específicas para o aplicativo Excel, mas também podem ser usadas por invasores como uma ferramenta para espalhar malware. Os mentores por trás dos ataques baseados em macro geralmente usam engenharia social para convencer o destinatário de que o conteúdo é importante e, portanto, habilitar macros é necessário para visualizar esse conteúdo.

Contêineres como ISO, LNK e RAR como um truque

"O fato de que os cibercriminosos estão abandonando cada vez mais a distribuição direta de anexos de arquivos baseados em macro em e-mails representa uma mudança significativa no cenário de ameaças. Em vez disso, os invasores estão usando novas táticas para distribuir malware. Pode-se esperar que o uso crescente de tipos de arquivos como ISO, LNK e RAR continue”, comentou Sherrod DeGrippo, vice-presidente de pesquisa e detecção de ameaças da Proofpoint.

Contorno das funções de segurança

A Microsoft bloqueia macros VBA que possuem um atributo Mark-of-the-Web (MOTW). Este atributo indica se um arquivo vem da Internet e se baseia no que é conhecido como Zone.Identifier. Os aplicativos da Microsoft adicionam esse atributo a determinados documentos quando são baixados da Internet.

No entanto, os cibercriminosos podem usar formatos de arquivo contêiner, como ISO (.iso), RAR (.rar), ZIP (.zip) e IMG (.img) para evitar esse recurso de segurança baseado em MOTW. Uma vez baixados, os arquivos contêiner são marcados com o atributo MOTW desde que foram baixados da Internet, mas o documento que eles contêm, como uma planilha habilitada para macro, não é marcado com o atributo. Quando o documento é extraído, o usuário ainda precisa habilitar as macros para que o código malicioso seja executado automaticamente, mas o sistema de arquivos não identificará o documento como proveniente da Internet.

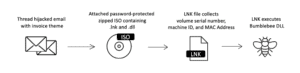

Também é possível que os invasores usem arquivos de contêiner para propagar diretamente uma carga maliciosa. Para esse fim, os arquivos contêineres podem conter conteúdo adicional, como LNKs, DLLs ou arquivos executáveis (.exe) que levam à instalação de tal carga útil.

Mudanças significativas no cenário de ameaças

É assim que a cadeia de ataque se parece para distribuir o malware Bumblebee via ISO (imagem: proofpoint).

A pesquisa da Proofpoint encontrou uma diminuição significativa em documentos habilitados para macro enviados como anexos de e-mail como parte de ataques. Entre outubro de 2021 e junho de 2022, seu número diminuiu em mais de dois terços. Durante o mesmo período, o número de campanhas que usam arquivos de contêiner e anexos do Windows Shortcut (LNK) aumentou quase 175%.

Esse aumento se deve em parte ao uso crescente de arquivos ISO e LNK em campanhas cibernéticas. Os cibercriminosos estão usando cada vez mais esses mecanismos de acesso inicial, como os que estão por trás dos ataques de malware Bumblebee. Somente o uso de arquivos ISO cresceu mais de 2021% entre outubro de 2022 e junho de 150. Na verdade, o número de campanhas que incluíam arquivos LNK aumentou em até 2021% desde outubro de 1.675.

Mais em proofpoint.com

Sobre o Proofpoint A Proofpoint, Inc. é uma empresa líder em cibersegurança. O foco da Proofpoint é a proteção dos funcionários. Porque estes representam o maior capital para uma empresa, mas também o maior risco. Com um conjunto integrado de soluções de segurança cibernética baseadas em nuvem, a Proofpoint ajuda organizações em todo o mundo a interromper ameaças direcionadas, proteger seus dados e educar os usuários corporativos de TI sobre os riscos de ataques cibernéticos.