O alto número de ataques nos quais as credenciais comprometidas são mal utilizadas mostra que as senhas por si só não são mais suficientes como uma identificação confiável de usuários legítimos e que o uso da autenticação multifator (MFA) tornou-se um bloco de construção fundamental para a segurança corporativa.

A MFA exige que os usuários forneçam mais provas convincentes de sua identidade, além de suas credenciais. De acordo com a Microsoft, o MFA pode impedir 99,9% dos ataques baseados em identidade com base em credenciais roubadas. Porque mesmo que as credenciais de um usuário sejam comprometidas, o MFA torna extremamente difícil para os invasores contornar os requisitos de autenticação.

Como funciona a autenticação multifator?

A MFA adiciona etapas adicionais ao processo de autenticação. O número dessas etapas varia dependendo da configuração e do contexto. As três categorias básicas de MFA são:

1. Algo que você sabe

O exemplo mais simples desta categoria é uma senha ou qualquer variação de dados memoráveis estabelecidos por ou para o usuário. Esta categoria inclui, entre outras coisas, questões pessoais que provavelmente só o usuário pode responder. Em geral, essa categoria é considerada a menos segura, pois tanto senhas quanto informações privadas podem ser comprometidas ou adivinhadas por invasores.

2. Algo que você possui

Esta categoria é muito mais difícil de comprometer. Inclui várias entidades físicas que pertencem apenas ao usuário - por exemplo, telefones celulares, tokens físicos, chaveiros ou cartões inteligentes. A entidade física pode servir como portadora da etapa de verificação - por exemplo, um telefone celular exibindo uma senha única - ou ser um objeto de autenticação em si, como um token físico. Este último é considerado mais seguro porque menos dados são trocados durante a autenticação, tornando menos fácil para um invasor interceptá-los.

3. Algo que você é

Essa é considerada a categoria de fator mais segura e inclui identificadores físicos. Uma impressão digital no celular ou em um token de hardware é mais comumente usada, mas voz, reconhecimento facial e outras biometrias exclusivas também são usadas. Qualquer combinação dessas três categorias de fatores de autenticação aumenta significativamente a segurança e reduz a probabilidade de comprometimento da conta.

Exemplos de soluções MFA tradicionais

Em ambientes corporativos, o MFA costuma ser usado em conjunto com uma solução de logon único (SSO) para aumentar a segurança da senha única usada pela força de trabalho.

MFA estático x baseado em risco

Com o MFA estático, um MFA é necessário sempre que um usuário tenta acessar um recurso. Isso pode ser complicado e interromper os processos operacionais. Para evitar tais interrupções e alinhar a MFA com as necessidades de negócios, muitas organizações optam por fazer um ou ambos os seguintes:

A MFA estática só é aplicada aos usuários quando eles acessam recursos confidenciais. Isso ainda pode ser muito complicado e perturbador para os administradores que trabalham com muitos recursos confidenciais diariamente.

Com uma abordagem baseada em risco, a MFA só é necessária quando o nível de risco é alto. Isso é conhecido como autenticação adaptável ou autenticação baseada em risco (RBA). É utilizado um motor de risco que avalia vários fatores. Exige fatores de verificação adicionais apenas quando o nível de risco sugere que as credenciais fornecidas podem estar comprometidas.

MFA em todos os lugares: autenticação multifator sem agente

Para uma proteção holística de identidades, as soluções Unified Identity Protection possibilitam a aplicação de MFA em todos os recursos - incluindo aqueles que não podiam ser cobertos anteriormente, em ambientes locais e multinuvem, e tudo sem agentes ou proxies.

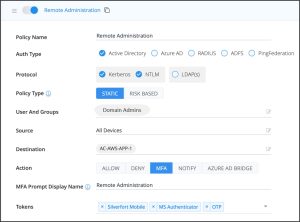

Para conseguir isso, a arquitetura MFA tradicional será fundamentalmente alterada. Em vez de depender de agentes em dispositivos, uma solução unificada de proteção de identidade se comunica diretamente com a própria solução de gerenciamento de identidade e acesso (IAM), monitora os protocolos de autenticação e aplica o MFA além disso. Sempre que um usuário tenta acessar um recurso, ele se autentica com uma solução IAM (por exemplo, Active Directory, Okta, Ping Azure AD, etc.). Após autenticação à solução IAM, o pedido de acesso é reencaminhado para a plataforma Unified Identity Protection.

Análise da plataforma a cada solicitação de acesso

A plataforma analisa o contexto de cada solicitação de acesso de usuário ou conta de serviço, aproveitando um mecanismo de risco orientado por IA. Em seguida, aplica a política de acesso apropriada. Se o risco for alto, a solução pode aumentar os requisitos de autenticação e solicitar ao usuário autenticação multifator. Se a tarefa MFA for resolvida corretamente, a solução Unified Identity Protection instrui o IAM a conceder ao usuário acesso ao recurso. Se a tarefa MFA não for resolvida ou a política de acesso exigir, o acesso poderá ser totalmente bloqueado.

Essa nova arquitetura permite estender o MFA a praticamente qualquer recurso que se autentique na solução IAM no ambiente corporativo, bem como em qualquer interface de acesso. Desde que o recurso que um usuário está tentando acessar seja autenticado no IAM, ele também estará sujeito à MFA por meio da plataforma Unified Identity Protection. Isso permite a prevenção em tempo real de cenários de ataque comuns, como distribuição automatizada de ransomware e movimentação lateral no local.

A nuvem sem autenticação multifator é perigosa

O desenvolvimento do cenário de TI torna a autenticação segura mais importante do que nunca. Antes da era da nuvem, os invasores precisavam contornar as defesas do perímetro para se firmar na rede e instalar malware em um endpoint ou servidor. Hoje, devido à transição gradual para a nuvem, grandes quantidades de dados comerciais confidenciais são armazenados na Internet pública. Sem a proteção adicional do MFA, esses dados estão apenas a uma senha de serem acessados por cibercriminosos.

Mais em Silverfort.com

Sobre Silverfort O Silverfort fornece a primeira plataforma unificada de proteção de identidade que consolida os controles de segurança IAM em redes corporativas e ambientes de nuvem para mitigar ataques baseados em identidade. Usando tecnologia inovadora sem agente e sem proxy, Silverfort integra-se perfeitamente com todas as soluções IAM, unificando sua análise de risco e controles de segurança e estendendo sua cobertura a ativos que anteriormente não podiam ser protegidos, como aplicativos legados e domésticos, infraestrutura de TI, sistemas de arquivos, linha de comando ferramentas, acesso máquina a máquina e muito mais.