A Kaspersky descobriu o terceiro caso de um bootkit de firmware UEFI “na natureza”. O bootkit MoonBounce é mais evasivo e persistente do que seus predecessores. A campanha é creditada ao conhecido ator de Ameaça Persistente Avançada (APT), APT41, que fala chinês.

Os especialistas em segurança da Kaspersky descobriram outro kit de inicialização de firmware [1]. O implante malicioso, apelidado de 'MoonBounce', está oculto no firmware Unified Extensible Firmware Interface (UEFI) dos computadores – uma parte essencial dos computadores. Ele está localizado no SPI Flash, um componente de memória fora do disco rígido. Esses implantes são notoriamente difíceis de remover e têm visibilidade limitada para produtos de segurança.

Bootkit de firmware UEFI parcialmente invisível

MoonBounce surgiu pela primeira vez “in the wild” na primavera de 2021, demonstrando um fluxo de ataque sofisticado que representa um avanço significativo em relação aos bootkits de firmware UEFI relatados anteriormente. A campanha é quase certamente atribuída ao conhecido ator APT41 de Ameaça Persistente Avançada (APT).

O firmware UEFI é um componente importante na maioria dos computadores. Seu código é responsável por inicializar o dispositivo e entregar o controle ao software para carregar o sistema operacional. Ele está localizado na chamada flash SPI, uma memória fora do disco rígido. Se esse firmware contiver código malicioso, ele será iniciado antes do sistema operacional, tornando o malware implantado por meio de um bootkit de firmware particularmente difícil de apagar. Ele não pode ser removido simplesmente reformatando um disco rígido ou reinstalando um sistema operacional. Como o código reside fora do disco rígido, as atividades desses bootkits não são detectadas pela maioria das soluções de segurança, a menos que tenham um recurso que verifique especificamente essa parte do dispositivo.

MoonBounce: bootkit modificado

MoonBounce é apenas o terceiro bootkit UEFI identificado. Ele apareceu “à solta” na primavera de 2021 e foi descoberto pela primeira vez por pesquisadores da Kaspersky quando eles estavam investigando a atividade de seu scanner de firmware [2], que foi incluído nos produtos Kaspersky desde o início de 2019. Isso foi projetado especificamente para detectar ameaças ocultas no ROM-BIOS, incluindo imagens de firmware UEFI. Comparado com os dois bootkits descobertos anteriormente LoJax [3] e MosaicRegressor [4], MoonBounce mostra um progresso significativo com um fluxo de ataque mais complicado e maior sofisticação técnica.

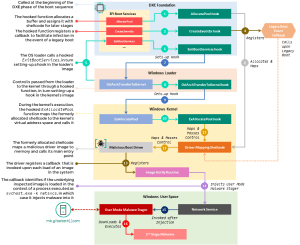

O implante reside no componente CORE_DXE do firmware, que já é invocado durante a sequência de inicialização UEFI. Os componentes do implante então entram no sistema operacional por meio de uma série de ganchos que interceptam certas funções, onde eles entram em contato com um servidor de comando e controle para buscar mais cargas maliciosas que o Kaspersky não conseguiu. A própria cadeia de infecção não deixa rastros no disco rígido, pois seus componentes trabalham na memória, possibilitando um ataque sem arquivo com poucos rastros deixados para trás.

Arsenal de ameaças expandido

Investigando o MoonBounce, os especialistas da Kaspersky detectaram vários carregadores maliciosos e malware pós-exploração em vários nós da mesma rede. Isso inclui

- ScrambleCross ou Sidewalk, um implante na memória que pode se comunicar com um servidor C2 para trocar informações e executar plug-ins adicionais,

- Mimikatz_ssp, uma ferramenta de pós-exploração disponível publicamente usada para coletar credenciais e dados confidenciais,

- um backdoor baseado em Golang anteriormente desconhecido

- e Microcin [5], um malware normalmente usado pelo agente de ameaças SixLittleMonkeys.

Fluxo da execução do MoonBounce desde a sequência inicial até a implantação do malware na área do usuário (Imagem: Kaspersky).

Pode ser que o MoonBounce baixe esses tipos de malware ou uma infecção anterior por uma dessas variantes de malware seja usada para comprometer o computador para permitir que o MoonBounce ganhe uma posição na rede. Outro possível método de infecção para MoonBounce seria que o computador foi comprometido antes da entrega à empresa notificada.

PCs infectados antes da entrega

Em ambos os casos, a suposição é que a infecção ocorre por meio do acesso remoto ao computador de destino. Enquanto LoJax e MosaicRegressor adicionam drivers DXE, MoonBounce modifica um componente de firmware existente para permitir um ataque mais sutil e furtivo.

Como parte da campanha geral contra a rede em questão, os invasores aparentemente realizaram várias ações, como arquivar arquivos e coletar informações da rede. Os comandos usados pelos cibercriminosos indicam que eles estavam interessados em movimentação lateral e exfiltração de dados. Como um implante UEFI foi usado, é provável que eles estejam envolvidos em atividades de espionagem.

Pontos de ataque para o grupo APT41

De acordo com a Kaspersky, MoonBounce pode ser atribuído com um alto grau de certeza ao APT41 [6], um agente de ameaças de língua chinesa que conduz campanhas de ciberespionagem e crimes cibernéticos em todo o mundo desde pelo menos 2012. Além disso, a existência de alguns dos programas maliciosos acima na mesma rede indica uma possível conexão entre o APT41 e outros agentes de ameaças de língua chinesa.

Até agora, o firmware bootkit só foi descoberto em um único computador de uma holding no mercado de alta tecnologia. No entanto, outros programas maliciosos associados - como o ScrambleCross e seus carregadores - foram encontrados nas redes de várias outras vítimas.

"Embora não possamos vincular positivamente os implantes de malware adicionais encontrados durante nossa investigação ao MoonBounce, parece que alguns agentes de ameaças de língua chinesa compartilham ferramentas uns com os outros para apoiar suas várias campanhas", comenta Denis Legezo, pesquisador sênior de segurança no Global Research and Equipe de análise (GreAT) da Kaspersky. "Em particular, parece haver uma conexão entre Moon Bounce e Microcin."

Relacionamento próximo com MosaicRegressor

“Talvez mais importante, este novo bootkit UEFI é semelhante ao MosaicRegressor, sobre o qual relatamos em 2020”, disse Mark Lechtik, pesquisador sênior de segurança da equipe global de pesquisa e análise da Kaspersky. “Transformar um componente de firmware anteriormente benigno em um que agora é mais fácil de acessar por malware no sistema é uma inovação não vista em bootkits de firmware comparáveis anteriores. Isso torna as infecções digitais muito mais difíceis de identificar. Já em 2018, previmos que as ameaças UEFI ocupariam mais espaço no futuro - essa tendência parece se confirmar. Não ficaríamos surpresos se mais bootkits aparecessem em 2022. Felizmente, os fabricantes começaram a prestar mais atenção aos ataques de firmware e, portanto, mais tecnologias de segurança, como BootGuard e Trusted Platform Modules, estão sendo gradualmente introduzidas.”

Mais em kaspersky.com

Sobre Kaspersky A Kaspersky é uma empresa internacional de cibersegurança fundada em 1997. A profunda inteligência de ameaças e experiência em segurança da Kaspersky serve como base para soluções e serviços de segurança inovadores para proteger empresas, infraestrutura crítica, governos e consumidores em todo o mundo. O abrangente portfólio de segurança da empresa inclui proteção de endpoint líder e uma variedade de soluções e serviços de segurança especializados para se defender contra ameaças cibernéticas complexas e em evolução. Mais de 400 milhões de usuários e 250.000 clientes corporativos são protegidos pelas tecnologias da Kaspersky. Mais informações sobre Kaspersky em www.kaspersky.com/