Os especialistas do Bitdefender Labs relatam uma avaliação inicial do Log4j e Log4Shell: os hackers estão procurando intensivamente por vulnerabilidades. Uma ofuscação do acesso do Tor a endpoints reais torna a Alemanha o aparente número um no país de origem dos ataques. A Bitdefender contabilizou 36.000 acessos em honeypots em sete dias.

A vulnerabilidade Log4Shell foi explorada ativamente pelo Apache desde sua divulgação em 9 de dezembro de 2021 como CVE-2021-44228. Os resultados são surpreendentes. A maioria das tentativas de ataques parece vir de países industrializados ocidentais, como Alemanha, Estados Unidos e Holanda, mas aparentemente ocultam parcialmente sua origem por trás dos nós de saída da rede Tor. Isso sugere que os invasores estão realmente operando em outros países. Quase todas as segundas vítimas em todo o mundo estão nos EUA. Este é o resultado da análise de dados dos honeypots do Bitdefender Labs e da telemetria do Bitdefender de várias centenas de milhões de endpoints de 100 a 9 de dezembro. Atualmente, a Bitdefender está percebendo um alto nível de interesse nas novas opções de ataque na dark web.

Situação de ameaça dinâmica contínua e cena de hacker ativa

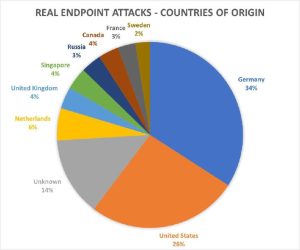

Países de origem dos ataques Log4Shell em endpoints reais - Dados de telemetria do Bitdefender (Imagem: Bitdefender).

Como levará meses para corrigir vulnerabilidades ou até mesmo entender o escopo da ameaça, os hackers agora têm uma grande janela de oportunidade para explorar a vulnerabilidade. O Bitdefender Labs ainda não descobriu nenhuma atividade de gangues conhecidas de ransomware como serviço ou apoiadores do APT. Mas muitos estão procurando maneiras de entrar nas redes agora para que possam agir mais tarde. A Bitdefender assume que atacantes profissionais usarão esta vulnerabilidade como o primeiro veículo para seus ataques de longo prazo em alvos altamente relevantes. Depois disso, eles fecharão secretamente o ponto de xadrez para excluir outros atacantes e ocultar sua intrusão da varredura de defesa. Os ataques virão quando a tempestade passar. Os atacantes provavelmente esperarão até o Natal ou a virada do ano com seus ataques reais.

De onde vêm os ataques?

De acordo com dados de telemetria, a maioria dos ataques a endpoints reais parece ter origem na Alemanha com 34%, à frente dos EUA com 26% (Figura 1). Aqui, no entanto, a ocultação do local de origem através da rede Tor deve ser levada em consideração.

Um quadro diferente emerge dos 36.000 ataques honeypot contabilizados nos últimos sete dias: Aqui, os ataques mais frequentes vêm dos EUA (21%). É seguido pela Índia (20%), Alemanha e Hong Kong com 12% cada – seguidos de perto pela China (10%) e Rússia (9%) (Figura 2).

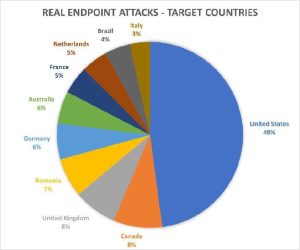

De acordo com a telemetria da Bitdefender, quase toda segunda rede atacada está localizada nos EUA (48%), seguido pelo Canadá e Reino Unido (8% cada) e Romênia (7%). A Alemanha está em quinto lugar aqui com 6%. (Figura 3).

Ofuscação de origem para ataques em endpoints reais

A alta taxa de ataques a endpoints reais na telemetria da Bitdefender, que supostamente se originam da Alemanha e das nações industrializadas ocidentais, não resulta da suspeita inicial de que máquinas virtuais de centros de dados de infraestrutura como serviço que foram configurados uma vez são o ponto de partida. Apenas uma pequena porcentagem dos ataques tem um endereço de origem que aponta para provedores de nuvem, como AWS, Azure ou Google Cloud Platform (GCP). No entanto, mais de 50% dos IPs de origem podem ser atribuídos a nós de saída da rede Tor (roteador cebola). Assim, os hackers usam uma rede de túneis virtuais para ocultar sua identidade e origem. Ao rotear seus ataques, eles escolhem como ponto de partida as máquinas mais próximas de suas vítimas-alvo.

A ameaça é levada a sério

Felizmente, a análise também forneceu evidências de quão diligente e diligentemente as empresas verificam sua própria TI e levam a ameaça a sério. Na preparação para a análise de telemetria, os especialistas filtraram cerca de 75% dos ataques a endpoints que aparentemente foram lançados pelos gerentes de TI para verificar se há vulnerabilidades em seu próprio sistema.

Bitdefender protege contra a vulnerabilidade

Os produtos e serviços da Bitdefender são protegidos contra a vulnerabilidade. Informações sobre isso podem ser encontradas online em Bitdefender.

Mais em Bitdefender.com

Sobre o Bitdefender A Bitdefender é líder global em soluções de segurança cibernética e software antivírus, protegendo mais de 500 milhões de sistemas em mais de 150 países. Desde a sua fundação em 2001, as inovações da empresa fornecem regularmente excelentes produtos de segurança e proteção inteligente para dispositivos, redes e serviços em nuvem para clientes particulares e empresas. Como fornecedor preferido, a tecnologia da Bitdefender é encontrada em 38 por cento das soluções de segurança implantadas no mundo e é confiável e reconhecida por profissionais da indústria, fabricantes e clientes. www.bitdefender.de