O grupo APT liderado pelo Irã Charming Kitten (também conhecido como Mint Sandstorm) está por trás da nova campanha de malware BellaCiao visando organizações nos EUA, Europa, Israel, Turquia e Índia. Novidade no ataque: o malware é usado como código rígido.

Em seu relatório atual, o Bitdefender Labs analisa os métodos de ataque da nova campanha de malware ativo BellaCiao. O conhecido grupo Iranian Charming Kitten o utiliza para inicialmente procurar vulnerabilidades de maneira oportunista e automatizada antes de lançar ataques de malware altamente sofisticados que são personalizados individualmente para cada vítima. Eles então atacam os alvos usando uma nova infraestrutura de comando e controle (CC). Os hackers podem explorar os recursos de backdoor e dropper para codificar qualquer malware de espionagem, roubo de dados ou ransomware em vez de baixá-lo. Os primeiros desenvolvedores do malware apelidaram sua campanha de ataque de BellaCiao.

Charming Kitten apoiado pelo estado iraniano

Charming Kitten (também conhecido pelos nomes APT35/APT42, Mint Sandstorm/PHOSPHORUS, ITG18, UNC788, Yellow Garuda ou TA453) é um grupo APT apoiado pelo estado iraniano afiliado ao Exército dos Guardiões da Revolução Islâmica (Guarda Revolucionária). Charming Kitten é conhecido entre os especialistas em segurança de TI desde 2014 por ter como alvo a oposição política, ativistas, jornalistas e atores individuais anti-regime. O grupo dependia principalmente de engenharia social ou spear phishing para isso, mas também usava métodos de ataque sofisticados, como se passar por pesquisadores ou ativistas conhecidos. Desde 2021, a Guarda Revolucionária e os grupos associados da APT tornaram-se cada vez mais agressivos.

Nova etapa: Malware como código rígido

Com BellaCiao, os membros do grupo Charming Kitten usam uma nova maneira de executar seus comandos do servidor CC para o endpoint existente. Para fazer isso, BellaCiao pede aos sistemas afetados que iniciem uma solicitação de DNS em seu nome a cada 24 horas. O servidor DNS controlado pelos hackers envia um endereço IP resolvido que quase corresponde ao endereço IP público real. O servidor de comando e controle envia seus comandos por meio de uma string codificada em vez de downloads tradicionais. A ação posterior do malware é disfarçada como um processo de TI legítimo.

A string é definida individualmente para cada empresa atacada de acordo com o padrão:

<2 letras maiúsculas aleatórias><3 letras minúsculas aleatórias> .

Todas as amostras observadas pelo Bitdefender incluem caminhos .pdb. PDB (Program DataBase) é um formato de arquivo para Microsoft Visual Studio e armazena informações de depuração sobre um arquivo executável ou DLL. Os caminhos contêm as informações para os ataques a cada cliente individual, classificados por país.

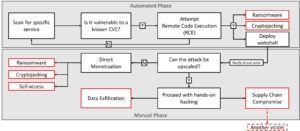

Ataques híbridos: do oportunismo automatizado aos ataques manuais direcionados. Com o BellaCiao, os hackers usam um ataque de malware direcionado baseado em ataques oportunistas.

Sempre em busca de vulnerabilidade remota

Atualmente, hackers APT motivados comercialmente ou apoiados pelo estado, como Charming Kitten, estão procurando cada vez mais por vulnerabilidades de Execução Remota de Código (RCE) – preferencialmente aquelas para as quais um PoC já é conhecido publicamente. Com base nisso, eles querem atacar o maior número possível de empresas usando métodos oportunistas. Eles descobrem sistemas vulneráveis com varreduras automatizadas e os comprometem com uma carga maliciosa usando uma tática de pulverizar e rezar. Isso geralmente vale a pena: mesmo que os fabricantes de software publiquem um patch contra a vulnerabilidade, em média dezenas de milhares de sistemas em todo o mundo permanecem sem patches e, portanto, vulneráveis. Em seguida, os invasores implementam um webshell.

A intrusão persistente na rede da vítima é seguida de ataques direcionados, neste caso com o BellaCiao. Às vezes, semanas ou meses podem decorrer entre o início oportunista e a execução real de um ataque. Empresas de todos os setores e de diferentes portes são afetadas.

O Microsoft Defender pode então ser desativado

🔎 Ataques híbridos: hackers economicamente orientados e apoiados pelo estado primeiro procuram de forma automática e oportunista o maior número possível de vítimas, que depois atacam manualmente e especificamente (Imagem: Bitdefender).

Os invasores podem executar várias ações, como desativar o Microsoft Defender ou roubar informações de senha. Uma variante do BellaCiao implementa a ferramenta de linha de comando Plink para uma conexão de proxy reverso ao servidor de comando e controle. Como resultado, os hackers podem usar o Powershell para executar comandos e scripts, carregar ou baixar arquivos ou desligar um servidor web. Os especialistas da Bitdefender também esperam ataques aos servidores Microsoft Exchange.

A correção consistente de vulnerabilidades conhecidas é particularmente recomendada como defesa contra esses ataques híbridos. Se isso for conhecido, toda empresa deve presumir que os hackers também seguirão essa dica. Igualmente importante é a redução da superfície de ataque, detecção e defesa proativas, bem como inteligência de ameaças com base na reputação de IP, domínio e URL. Os especialistas em segurança de um centro de operações de segurança identificam ataques modificados individualmente.

Mais em Bitdefender.com

Sobre o Bitdefender A Bitdefender é líder global em soluções de segurança cibernética e software antivírus, protegendo mais de 500 milhões de sistemas em mais de 150 países. Desde a sua fundação em 2001, as inovações da empresa fornecem regularmente excelentes produtos de segurança e proteção inteligente para dispositivos, redes e serviços em nuvem para clientes particulares e empresas. Como fornecedor preferido, a tecnologia da Bitdefender é encontrada em 38 por cento das soluções de segurança implantadas no mundo e é confiável e reconhecida por profissionais da indústria, fabricantes e clientes. www.bitdefender.de