Nos últimos anos, as equipes de TI e segurança enfrentaram vários desenvolvimentos. A adoção em massa da nuvem, ataques cada vez mais sofisticados, a mudança para trabalhar em casa e outros fatores criaram um ambiente em mudança. Como resultado, um plano de resposta a incidentes ou plano de resposta a emergências de alguns anos atrás não atende mais aos requisitos atuais.

Nenhuma empresa quer ser reativa no caso de um incidente de segurança. Uma abordagem proativa com um sólido plano de IR ajuda as organizações a responder com rapidez e eficácia e retomar as operações normais o mais rápido possível. Muitos já têm um plano de RI em vigor, mas por mais completo que seja, os refinamentos são inevitáveis. O cenário de ameaças em evolução e o ambiente em mudança exigem mudanças e melhorias regulares.

Ataques de ransomware e e-mail

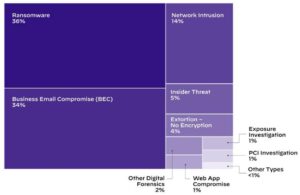

O atual Relatório de Resposta a Incidentes da Unidade 2022 42 por exemplo, revelou que o comprometimento de e-mail comercial e ataques de ransomware são generalizados. Juntas, essas duas ameaças respondem por 70% dos casos tratados pela equipe de pesquisa da Unidade 42 da Palo Alto Networks. Embora os cibercriminosos se envolvam nessas atividades lucrativas há anos, os detalhes continuam a evoluir. Por exemplo, grupos de ransomware estão usando cada vez mais mecanismos de extorsão adicionais para fazer as empresas pagarem. Eles também criam versões facilmente acessíveis de seu malware para permitir que invasores menos técnicos participem de suas atividades maliciosas. Ao revisar os planos de IR existentes, as organizações podem continuar se defendendo se os invasores mudarem de tática.

Além disso, os três principais vetores de acesso para invasores são phishing, exploração de vulnerabilidades de software e ataques de credenciais de força bruta. Portanto, é importante que os planos de RI existentes sejam revisados para focar nos tipos de ataques mais comuns. Aqui estão sete práticas recomendadas principais que as organizações podem usar para melhorar seu plano de RI enquanto fortalecem sua postura geral de segurança.

Configure as comunicações regulares do plano de IR

Quando ocorre um incidente de segurança cibernética, seja uma violação de dados ou um ataque de ransomware, é importante entender o que foi danificado ou roubado. Os líderes de segurança devem parar os invasores e manter os negócios funcionando normalmente. No entanto, não saber por onde começar pode agravar os danos. Quando chega a hora de implementar ou iniciar o plano, todos os envolvidos precisam saber exatamente o que fazer.

Para garantir que todos os envolvidos estejam na mesma página, é essencial uma comunicação clara e uma consciência das funções e responsabilidades de cada membro da equipe de RI. Durante um incidente, todos precisam estar no convés, mas para que tudo corra bem, todos precisam saber o que o outro está fazendo e quem é o contato-chave para cada etapa do trabalho. Também é importante ver as coisas de forma positiva. Responder a incidentes de segurança pode ser agitado e erros são cometidos com frequência. O reconhecimento positivo das realizações da equipe ao longo do caminho ajuda a manter todos motivados.

Não subestime o valor de um manual de RI

Muitas empresas gostam de dizer que possuem um plano de resposta a incidentes, mas muitas vezes não sabem o que fazer com ele. Um manual de resposta a incidentes específicos para ameaças é essencial para um plano eficaz de RI. Embora isso não precise ser publicado oficialmente, deve pelo menos consistir em um documento de fácil acesso que possa servir de guia no caos da reação.

Um problema comum com ataques cibernéticos e outros incidentes é que, embora os grupos saibam pelo que são responsáveis, eles não sabem como exercer essa responsabilidade. O manual deve fornecer orientação sobre quais ações tomar para resolver situações específicas. Pode ser pensado como uma série de IR SOPs (Standard Operating Procedures).

Por exemplo, ao conter um incidente de ransomware, a equipe de RI provavelmente reconhecerá que as senhas precisam ser alteradas, mas pode não ter certeza de até que ponto. O manual mostraria quais senhas precisam ser alteradas, ou seja, administrativas, individuais, contas de serviço, contas globais, etc. Ele também inclui uma lista de verificação de todas as outras ações necessárias e quem é responsável por realizá-las.

Introduzir revisões regulares de higiene de segurança

Um plano sólido de RI incentiva hábitos que conduzem à segurança. Revisões regulares de higiene de segurança garantem uma resposta mais eficiente e ajudam a minimizar o risco de incidentes desde o início. Essas verificações incluem alteração de senhas, atualização e/ou rotação de chaves, verificação de níveis de acesso e procura de contas antigas de funcionários ou contas criadas por um invasor.

Atualizar o plano de RI à medida que a tecnologia muda

A criação de um plano de RI não é uma tarefa pontual, e o plano deve ser avaliado e revisado regularmente. Isso é particularmente importante no mundo de hoje, onde a tecnologia e os sistemas de informação que a suportam estão evoluindo e mudando rapidamente. Outras alterações também podem ocorrer, como B. a realocação de processos de negócios ou mudanças de pessoal e tarefas.

À medida que essas mudanças ocorrem, o plano de RI deve ser ajustado para acompanhar. Por exemplo, se as organizações moveram alguns de seus dados ou cargas de trabalho para a nuvem, isso as expõe a novas ameaças. Como resultado, eles devem ajustar seu plano de IR para lidar com ameaças específicas da nuvem.

Uma coisa a observar é que as empresas não precisam reinventar a roda criando um plano totalmente novo. Em vez disso, eles devem fazer alterações no plano existente, seguindo as práticas recomendadas mais recentes, como: B. NIST Cybersecurity Framework, CSIRT ou BSI (catálogo de medidas para gerenciamento de emergência).

Avalie proativamente o plano de RI

As organizações não querem esperar até que seja tarde demais para descobrir pontos fracos em seu plano, portanto, uma avaliação proativa do plano de RI é essencial. Além disso, os responsáveis pela execução do plano o farão com muito mais facilidade quando tiverem prática suficiente. Etapas proativas podem incluir drills IR, testes de penetração, drills de mesa e agrupamento roxo. Todas as principais partes interessadas devem estar envolvidas na avaliação do plano.

Planeje um orçamento de dia zero

Mesmo o melhor plano pode falhar se não houver orçamento para sua execução. É importante fazer um orçamento para o custo de um incidente de dia zero. Uma empresa pode ter seguro para cobrir um ataque cibernético, mas também precisa de capital para cobrir custos adicionais ou inesperados. Também é importante que os principais atores saibam como usar esse orçamento. Os líderes não querem tomar decisões orçamentárias no meio de um incidente ou permitir que o orçamento limite sua capacidade de responder adequadamente.

Por exemplo, no caso de um incidente, as organizações podem precisar adquirir novos computadores ou outro hardware para manter as operações em execução ou investir em software para mitigar um ataque. Essas discussões devem ser realizadas logo na fase de planejamento de RI, para que não surja nenhuma incerteza e nenhum tempo seja perdido em uma situação tensa.

Faça do treinamento de resposta a incidentes uma prioridade

Com tanta coisa acontecendo no dia-a-dia, é fácil deixar o treinamento de resposta a incidentes ficar em segundo plano. Isso leva a planos desatualizados e respostas inadequadas quando mais importa.

Todas as empresas, independentemente do porte, devem priorizar o treinamento de RI. O treinamento deve ser incluído no plano de RI e orçado de acordo. Vários cenários devem ser discutidos e medidas de reação praticadas para que todos saibam pelo que são responsáveis. Além disso, os membros da equipe de RI devem compartilhar seus conhecimentos entre si para evitar que apenas uma pessoa tenha conhecimento específico de software, hardware ou sistemas importantes. O treinamento formal deve ser contínuo à medida que as organizações introduzem novas tecnologias (como endpoint, detecção ou ferramentas de resposta) em seu ambiente.

“São necessários 20 anos para construir uma reputação e alguns minutos de um incidente cibernético para arruiná-la”, disse Stephane Nappo, chefe global de segurança da informação do Société Générale International Banking. Com tanto em jogo, é vital que a resposta a incidentes seja rápida e eficaz. Seguir essas melhores práticas para melhorar o plano de RI é fundamental para garantir isso.

Um sólido plano de RI que inclua preparação, treinamento e testes significa que, quando ocorrer um incidente de segurança, os responsáveis serão capazes de enfrentar o desafio e navegar com sucesso em sua organização durante a crise.

Mais em PaloAltoNetworks.com

Sobre a Palo Alto Networks A Palo Alto Networks, líder global em soluções de segurança cibernética, está moldando o futuro baseado em nuvem com tecnologias que transformam a maneira como as pessoas e as empresas trabalham. Nossa missão é ser o parceiro preferencial de segurança cibernética e proteger nosso modo de vida digital. Ajudamos você a enfrentar os maiores desafios de segurança do mundo com inovação contínua, aproveitando os avanços mais recentes em inteligência artificial, análise, automação e orquestração. Ao fornecer uma plataforma integrada e capacitar um crescente ecossistema de parceiros, somos líderes na proteção de dezenas de milhares de empresas em nuvens, redes e dispositivos móveis. Nossa visão é um mundo onde cada dia é mais seguro do que o anterior.