Ataques baseados em identidade que abusam de credenciais comprometidas para acessar recursos são um ponto cego nas defesas de segurança corporativa. Por exemplo, embora existam soluções de proteção em tempo real contra vários tipos de ataques, como malware, acesso malicioso a dados e sua exfiltração, não há proteção contra um cenário em que os invasores se autenticam com credenciais válidas, mas comprometidas.

Uma mudança de paradigma é, portanto, necessária para combater esses ataques de forma eficaz. As identidades dos usuários devem ser tratadas como vetores de ataque distintos com características e propriedades específicas. Este artigo examina por que os portfólios de segurança existentes falham contra ataques baseados em identidade e quais medidas as empresas podem tomar para se proteger contra essas ameaças.

Visão geral dos ataques comuns baseados em identidade

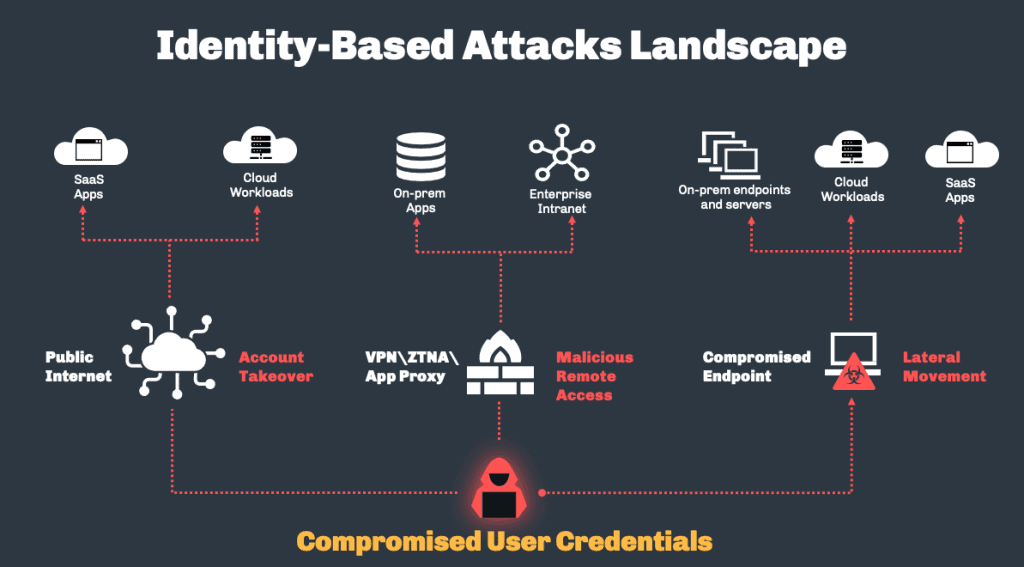

Ataques baseados em identidade usando credenciais comprometidas para acessar recursos de destino podem ser um ato autônomo, como força bruta em um aplicativo SaaS, ou podem fazer parte de um ataque mais amplo, como o movimento lateral de um hacker na rede local. O diagrama a seguir resume os ataques comuns baseados em identidade que as organizações normalmente encontram.

Vetor de ataque em rápido crescimento

De acordo com o relatório de 2020 da empresa de segurança Digital Shadows From Exposure to Takeover, existem mais de 15 bilhões de credenciais flutuando na dark web para venda. Esse número dá uma indicação da magnitude do problema enfrentado pelas empresas em todo o mundo.

O relatório IBM Cost of a Data Breach 2021 também descobriu que o vetor de ataque inicial mais comum em 2021 foram as credenciais comprometidas. Estes foram responsáveis por 20 por cento das falhas de segurança, mantendo a liderança do ano anterior. Além disso, o relatório afirma que as violações de segurança causadas por credenciais roubadas/comprometidas levaram mais tempo para serem identificadas (250 dias) e contidas (91 dias), em média, para uma duração média total de 341 dias. Também deve ser observado que o comprometimento de e-mail comercial, que o relatório considera ser o vetor de ataque mais caro, é essencialmente um caso especial de credenciais comprometidas.

Proteções inconsistentes e pontos cegos

Ataques baseados em identidade encontram pontos fracos no sistema de segurança atual. Primeiro, a proteção é distribuída entre diferentes produtos e equipes – CASB para proteção contra acesso inicial a aplicativos SaaS, Endpoint Protection Platform (EPP) contra movimento lateral local, firewalls de próxima geração contra conexões remotas maliciosas e assim por diante. Em segundo lugar, todas essas medidas de segurança são inerentemente incapazes de fornecer proteção em tempo real contra autenticação maliciosa com credenciais comprometidas. A razão para isso é simples: não é para isso que esses produtos foram projetados.

A proteção em tempo real é fundamental

O núcleo de qualquer proteção cibernética é baseado nos seguintes recursos:

- Monitoramento de uma atividade específica dentro do ambiente de TI.

- Detecção de comportamento malicioso nesta atividade.

- Encerramento da atividade se for detectado como malicioso.

O principal requisito de segurança é, portanto, a capacidade de proteger em tempo real, bloqueando atividades maliciosas assim que são detectadas.

Um exemplo de como esse conceito pode ser ilustrado é com uma solução Endpoint Protection Platform (EPP): um agente EPP é instalado em uma estação de trabalho ou servidor e pode monitorar todos os processos em execução, detectar que um processo específico está exibindo comportamento malicioso e encerrar o processar inteiramente, se necessário. A solução foi desenvolvida para isso. E, de fato, o EPP faz um ótimo trabalho ao impedir explorações, malware, scripts, macros maliciosas e qualquer ameaça que se manifeste como um comportamento anômalo do processo.

O valor essencial do EPP é que ele é colocado onde pode interromper atividades maliciosas em tempo real. Isso também se aplica a outros produtos de segurança, cada um em sua área - firewalls para tráfego de rede, DLP para acesso a arquivos e muito mais.

Proteção em tempo real contra ataques baseados em identidade

Os ataques baseados em identidade usam credenciais comprometidas para executar o que parece ser uma autenticação legítima. Portanto, para fornecer proteção em tempo real contra esse tipo de ameaça, deve-se não apenas sinalizar de forma confiável uma tentativa de autenticação como maliciosa, mas também preveni-la proativamente. Essa tarefa está além do escopo de qualquer produto de segurança clássico, pois nenhum deles foi projetado para participar do processo de autenticação.

Por exemplo, se um hacker realizar um ataque de movimento lateral usando PsExec para se espalhar do computador paciente zero para computadores adicionais, o agente de uma plataforma de proteção de endpoint pode detectar que um processo PsExec está em execução. No entanto, o agente não participa do ciclo de autenticação completo, no qual o invasor na máquina do Paciente Zero envia credenciais comprometidas ao Active Directory para fazer logon em outra máquina. Mesmo que o agente pudesse detectar que uma autenticação específica é realmente maliciosa, ele não poderia fazer nada a respeito.

A proteção de identidade em tempo real começa com o provedor de identidade

Na verdade, os únicos componentes no ambiente atual que podem impor esse tipo de proteção são os próprios provedores de identidade, pois estão no centro de todas as atividades de autenticação. E isso se aplica a qualquer tipo de recurso: para evitar o controle de contas em aplicativos SaaS, o provedor de identidade em nuvem existente deve ser usado. Para evitar a disseminação automática de ransomware, o diretório local (na maioria dos casos, o Active Directory) deve ser usado.

O problema é que, na maioria dos casos, os provedores de identidade não vão além de validar a senha que recebem. Se o invasor na máquina do Paciente Zero tentar acessar outro computador com credenciais comprometidas, o Active Directory não será capaz de detectar que as credenciais válidas fornecidas estão sendo mal utilizadas.

Por exemplo, embora os provedores de identidade sejam um componente-chave no fornecimento de proteção em tempo real contra ataques baseados em identidade, eles não podem fornecer totalmente essa proteção em sua forma atual.

Nova tecnologia fecha a lacuna de segurança

O Unified Identity Protection é uma nova tecnologia que se integra nativamente a todos os provedores de identidade existentes para adicionar recursos de análise de risco e prevenção proativa, além da verificação inicial de login pelo provedor de identidade. Sempre que um provedor de identidade recebe uma solicitação de acesso, ela é encaminhada para a solução Unified Identity Protection para verificação.

Ao recuperar esses dados de todos os provedores de identidade da empresa, a solução obtém a atividade de autenticação completa de cada usuário em todos os recursos. Com esses dados completos, a tecnologia pode então analisar o risco de cada tentativa de autenticação. Com base nos resultados da análise, um mecanismo de risco decide se o usuário tem ou não permissão para acessar o recurso solicitado e se deve passar pela autenticação multifator. Com base nisso, o provedor de identidade responsável concede ou nega o acesso do usuário. Essa abordagem unificada permite que a proteção contra qualquer tipo de ataque baseado em identidade seja centralizada.

O ponto cego na defesa de hoje decorre da mentalidade de ver o movimento lateral do invasor como um problema de endpoint, o controle de conta SaaS como um problema de acesso SaaS e o acesso remoto malicioso a uma rede como um problema de rede. Em essência, porém, todos esses exemplos são diferentes manifestações de uma ameaça de credenciais comprometidas. Um problema que só pode ser resolvido colocando controles de segurança onde as tentativas de autenticação e acesso realmente ocorrem.

Mais em Silverfort.com

Sobre Silverfort O Silverfort fornece a primeira plataforma unificada de proteção de identidade que consolida os controles de segurança IAM em redes corporativas e ambientes de nuvem para mitigar ataques baseados em identidade. Usando tecnologia inovadora sem agente e sem proxy, Silverfort integra-se perfeitamente com todas as soluções IAM, unificando sua análise de risco e controles de segurança e estendendo sua cobertura a ativos que anteriormente não podiam ser protegidos, como aplicativos legados e domésticos, infraestrutura de TI, sistemas de arquivos, linha de comando ferramentas, acesso máquina a máquina e muito mais.