A Armis identifica e publica um estudo sobre os dispositivos OT e ICS mais arriscados em infraestrutura crítica. Ele mostra as ameaças à infraestrutura crítica na fabricação, serviços públicos e transporte.

O do Armis Asset Intelligence e plataforma de segurança Dados analisados monitorando mais de três bilhões de ativos descobriram que os dispositivos de tecnologia operacional (TO) e sistemas de controle industrial (ICS) que representam o maior risco para essas indústrias são estações de trabalho de engenharia, servidores SCADA, servidores de automação, historiadores de dados e controladores lógicos programáveis ( CLP).

A priorização e o gerenciamento de vulnerabilidades continuam sendo um problema

A pesquisa descobriu que as estações de trabalho técnicas sofreram mais tentativas de ataque no setor nos últimos dois meses, seguidas pelos servidores SCADA. 56% das estações de trabalho técnicas têm pelo menos uma vulnerabilidade crítica não corrigida (vulnerabilidades e exposições comuns (CVEs)) e 16% são vulneráveis a pelo menos um CVE perigoso publicado há mais de 18 meses.

Fontes de alimentação ininterruptas (UPS) são o terceiro tipo de dispositivo que mais foi atacado nos últimos dois meses. Embora críticos para a continuidade em caso de queda de energia, os dados mostraram que 60 por cento dos dispositivos UPS têm pelo menos uma vulnerabilidade CVE não corrigida com gravidade crítica, que, como TLSstorm mostrou pode induzir os cibercriminosos a danificar o próprio dispositivo ou outros ativos conectados a ele.

SPS: 40 por cento dos controladores não são corrigidos

Outro exemplo são os controladores lógicos programáveis (PLCs), dos quais 41% têm pelo menos um CVE não corrigido com gravidade crítica. Esses dispositivos legados são críticos porque um ataque pode interromper as operações principais. No entanto, a pesquisa mostrou que eles podem ser suscetíveis a fatores de alto risco. Um exemplo disso é hardware ou firmware que não é mais suportado.

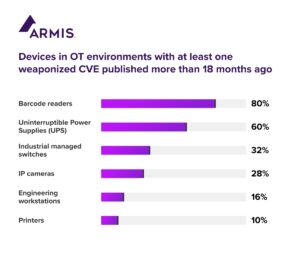

Vários outros dispositivos representam um risco para a fabricação, transporte e ambientes de serviços públicos porque tiveram pelo menos um CVE malicioso lançado antes de janeiro de 2022: 85% dos leitores de código de barras, 32% dos switches gerenciados industriais, 28% das câmeras IP e 10 por cento das impressoras.

Câmeras IP e impressoras também estão em risco

🔎 Mesmo aparelhos simples na empresa possuem pontos fracos que são repetidamente atacados (Imagem: Armis).

Em todos os setores, as empresas de OT são caracterizadas por terem vários locais, várias linhas de produção e linhas de distribuição complexas com grande número de dispositivos gerenciados e não gerenciados em suas redes. Nesse contexto, entender de onde vem o risco e quais ações corretivas são necessárias é um grande desafio. Isso pode ser um obstáculo ao gerenciamento de vulnerabilidades e fornece um ponto de entrada para os agentes de ameaças.

"Dispositivos vulneráveis são comuns em um ambiente ICS, então os profissionais precisam ver quais ativos estão em sua rede e informações adicionais sobre o que esses dispositivos estão realmente fazendo", disse Nadir Izrael, CTO e cofundador da Armis. “Com dados contextuais, as equipes podem definir o risco que cada dispositivo representa para o ambiente OT, permitindo priorizar a correção de vulnerabilidades críticas e/ou exploráveis para reduzir rapidamente a superfície de ataque.”

Há uma necessidade de colaboração entre as equipes de OT e TI

As indústrias com TO mudaram significativamente nos últimos anos devido à convergência de TO e TI. Essa convergência inaugura uma nova fase da era industrial e permite a colaboração interdisciplinar, mas, na prática, o gerenciamento unificado de ambos os ambientes ainda não aconteceu. Como as equipes de OT se concentram na manutenção de sistemas de controle industrial, mitigando os riscos para OT e garantindo a integridade geral nos ambientes operacionais, as tarefas mais relacionadas à TI foram negligenciadas.

Quatro dos cinco principais dispositivos de risco executam sistemas operacionais Windows, mostrando que uma compreensão básica do risco de ativos e da proteção de ativos vulneráveis ainda é um desafio para as equipes de TI e OT.

Vulnerabilidade do protocolo SMBv.1 ainda mais encontrada

A Armis estudou os tipos de dispositivos e descobriu que muitos deles são mais vulneráveis a atividades maliciosas porque usam o protocolo SMBv.1, sistemas operacionais desatualizados e muitas portas abertas. SMBv.1 é um protocolo desatualizado, não criptografado e complicado com vulnerabilidades visadas nos notórios ataques Wannacry e NotPetya. Especialistas em segurança aconselharam anteriormente as empresas a parar de usar esse protocolo, mas os dados mostram que ele ainda está sendo usado nesse espaço.

“Do ponto de vista organizacional, uma abordagem baseada em risco para o gerenciamento de vulnerabilidade deve andar de mãos dadas com os departamentos de TO e TI trabalhando juntos para coordenar os esforços de mitigação”, diz Izrael. “Os projetos interdepartamentais ajudam a simplificar os processos e o gerenciamento de recursos, além de melhorar a conformidade e a segurança dos dados. Para enfrentar os desafios da nova era industrial, os profissionais de segurança precisam de uma solução de segurança de convergência TI/TO que proteja todos os ativos conectados à rede.”

Uma plataforma que pesquisa todos os dispositivos comprometidos

A plataforma Armis Unified Asset Intelligence descobre todos os ativos conectados, mapeia as comunicações e relacionamentos entre eles e adiciona informações contextuais para entender seu contexto e o risco que eles podem representar para a organização. Ele foi desenvolvido especificamente para proteger ambientes de TO e TI e pode capturar sinais significativos de centenas de plataformas de TI e TO. O mecanismo de detecção de ameaças baseado em nuvem usa aprendizado de máquina e inteligência artificial para detectar quando um dispositivo está operando fora de seu estado normal conhecido e aciona uma resposta automatizada para ajudar a gerenciar toda a superfície de ataque.

Metodologia

A Armis calculou o risco do dispositivo observando todos os dispositivos na plataforma Armis Asset Intelligence and Security e determinando quais tipos tinham o fator de risco mais alto e/ou as vulnerabilidades e exposições (CVEs) mais comuns. Além disso, o nível de impacto nos negócios e a proteção de endpoint tiveram um impacto ponderado nos resultados.

Mais em Armis.com

Sobre Armis

A Armis, líder em visibilidade e segurança de ativos, oferece a primeira plataforma unificada de inteligência de ativos do setor que aborda a nova superfície de ataque expandida criada por ativos conectados. As empresas da Fortune 100 confiam em nossa proteção contínua e em tempo real para proteger todos os ativos gerenciados e não gerenciados em TI, nuvem, dispositivos IoT, dispositivos médicos (IoMT), tecnologia operacional (OT), sistemas de controle industrial (ICS) e 5G vistos em contexto total . A Armis fornece gerenciamento passivo de ativos cibernéticos, gerenciamento de riscos e aplicação automatizada. A Armis é uma empresa privada com sede na Califórnia.