Os invasores exploram a vulnerabilidade SSRF para invasões de servidor Exchange em escala extremamente grande. No entanto: os hackers do Exchange capitulam ao Office 365. Um comentário do Dr. Klaus Gheri, gerente geral de segurança de rede da Barracuda Networks.

Desde a semana passada, a comunidade de servidores de e-mail do Exchange está em alta, depois que a Microsoft anunciou que um grupo de cibercrimes conhecido como Hafnium havia lançado sua campanha de ataques para explorar vulnerabilidades na interface Outlook Web Access do Microsoft Exchange. E há muitos pontos fracos. As manchetes que foram produzidas desde então são correspondentemente drásticas. Em geral, as empresas em toda a Alemanha são afetadas, em particular várias autoridades federais, incluindo a Agência Federal do Meio Ambiente, que colocou em quarentena todo o seu sistema de e-mail, ou o Instituto Paul Ehrlich. Basicamente, a segurança de TI na Alemanha é desastrosa.

Mas esta campanha não é inteiramente nova. As últimas investigações mostraram que os ataques estão ocorrendo há mais de dois meses. No entanto, eles têm um impacto enorme e, até agora, atingiram cerca de 60.000 alvos em todo o mundo. Mas o que exatamente está por trás disso? E mais importante, o que as organizações podem fazer sobre isso?

Aquisição de câmbio em sistemas vulneráveis

As vulnerabilidades exploradas foram CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 e CVE-2021-27065. CVE-2021-26855 é uma vulnerabilidade de falsificação de solicitação do lado do servidor (SSRF) no Exchange que permite que um invasor envie solicitações HTTP arbitrárias e autentique-se como um servidor Exchange. CVE-2021-26855 é preferencialmente usado para identificar sistemas vulneráveis. As vulnerabilidades restantes parecem estar acorrentadas a esta vulnerabilidade para executar outras explorações, incluindo os chamados webshells. Um webshell é uma interface maliciosa baseada na web que permite acesso remoto e controle de um servidor web executando comandos arbitrários.

URLs atacados

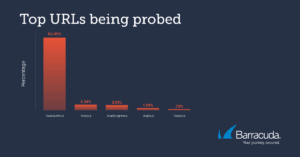

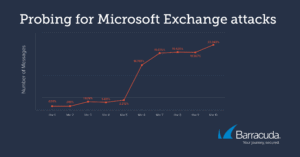

Os analistas de segurança da Barracuda notaram um aumento inicialmente moderado e depois significativo nas tentativas de investigação para CVE-2021-26855 desde o início de março. Um número significativo deles foi contra sistemas que não estavam executando o Exchange no back-end. Os URLs mais comuns que os invasores sondaram foram:

- /owa/auth/x.js

- /ecp/y.js

- /ecp/program.js

- /ecp/x.js

- //ecp/x.js

Aparentemente, a maioria dessas sondagens usava os cookies X-AnonResource-Backend e X-BEResource. Ambos terminaram com o parâmetro “?~3”. O script da Microsoft descreve isso para verificar os riscos de segurança. Os UserAgents usados por esses scanners eram principalmente ExchangeServicesClient, python-requests e nmap. Além disso, também foram usados cabeçalhos de navegador padrão. Pode-se supor que os invasores continuarão a procurar as vulnerabilidades mencionadas e explorá-las por mais algumas semanas antes que os ataques se estabilizem em um nível inferior.

Ataques malsucedidos em ambientes de email do Office 365

Uma descoberta importante das análises de segurança é que os hackers executaram seus ataques contra empresas que usam o Office 365 contra portas de segurança trancadas e não tiveram sucesso. Como muitos especialistas em segurança enfatizaram repetidamente, a nuvem é obviamente mais segura do que soluções locais desatualizadas. O Hafnium mostrou, portanto, que a nuvem ainda não é uma opção para muitas organizações e empresas. Por que é que?

Faltando informação

Desde o início de março houve um aumento inicialmente moderado e depois significativo nas tentativas de sondagem para CVE-2021-26855 (Imagem: Barracuda).

Ou os benefícios da migração para a nuvem não são totalmente compreendidos ou as pessoas relutam em dar o primeiro passo em direção à migração. Portanto, tudo permanece o mesmo por enquanto, ou seja, com a abordagem local existente.

Medo de perder o controle

Muitas vezes, há uma sensação de ter menos controle sobre recursos e cargas de trabalho na nuvem do que nos servidores locais, mesmo que demorem mais para serem gerenciados e não sejam tão seguros.

Regulamentos existentes

Em certos setores altamente regulamentados, as organizações enfrentam uma variedade de requisitos de armazenamento e retenção de dados, o que pode dificultar a migração para a nuvem.

O uso de um provedor de e-mail hospedado na nuvem permite a entrega mais rápida de atualizações do sistema e patches de segurança para proteção contra ataques de dia zero, como o recente da Hafnium. Como a Microsoft é uma das plataformas atacadas com mais frequência por ataques cibernéticos, geralmente é recomendável complementar a segurança existente da Microsoft com terceiros.

OWA sem proteção de firewall é ousado

Em geral, colocar o Outlook Web Access (OWA) na Internet sem proteção adicional por um firewall sempre foi uma abordagem arriscada. No entanto, o incidente pode servir como alerta de que a operação independente de tais serviços de infraestrutura é um anacronismo na era da nuvem pública. A contraparte moderna é o Microsoft 365 com Azure Active Directory. O serviço é mantido e protegido pela Microsoft, portanto, as vulnerabilidades são corrigidas imediatamente. Agora é hora de todos os afetados pensarem em uma mudança e, até lá, gerenciar o gerenciamento de patches e a segurança adicional do Outlook Web App. Infelizmente, o caminho não é tão fácil para todos, já que em algumas áreas a regulamentação restringe o uso de serviços na nuvem pública. Isso é algo para se pensar seriamente, dada a enorme perda de dados que acaba de ocorrer em muitas organizações aqui.

Saiba mais em Barracuda.com

Sobre a Barracuda Networks A Barracuda se esforça para tornar o mundo um lugar mais seguro e acredita que todas as empresas devem ter acesso a soluções de segurança em toda a empresa habilitadas para nuvem que sejam fáceis de adquirir, implantar e usar. A Barracuda protege e-mail, redes, dados e aplicativos com soluções inovadoras que crescem e se adaptam ao longo da jornada do cliente. Mais de 150.000 empresas em todo o mundo confiam na Barracuda para que possam se concentrar no crescimento de seus negócios. Para mais informações, visite www.barracuda.com.