Grandes ou pequenos, erros de segurança surgem em quase todos os negócios e organizações que pedem ajuda à equipe de resposta rápida da Sophos. Os especialistas resumiram e avaliaram os dez argumentos falsos mais comuns na linha de frente contra ataques cibernéticos no ano passado.

"Somos muito pequenos! Nossa proteção de endpoint também mantém os invasores longe do servidor! Nossos backups estão protegidos contra ransomware!” – A equipe de resposta rápida da Sophos encontra repetidamente erros de julgamento em sua luta contra ataques cibernéticos. Aqui está a lista dos 10 primeiros.

Equívoco 1: Somos muito pequenos como vítimas

Muitas vítimas de ataques cibernéticos se consideram muito pequenas, desinteressantes ou pouco lucrativas para serem ameaçadas. Os criminosos prestam pouca atenção a isso. Qualquer pessoa ou microempresa com presença digital e uso de computadores é uma vítima em potencial. A maioria dos ataques de hackers ainda dificilmente são executados no estilo espetacular de James Bond com a integração do estado-nação etc., mas são executados por oportunistas em busca de presas fáceis. Entre os alvos mais populares estão empresas com vulnerabilidades não corrigidas ou configurações incorretas.

Qualquer um que pense que é um alvo muito insignificante deve começar a vasculhar sua rede em busca de atividades suspeitas hoje - como a presença de Mimikatz (um aplicativo de código aberto que permite aos usuários visualizar e salvar dados de autenticação) no controlador de domínio, para detectar os primeiros sinais de um possível ataque.

Equívoco 2: a proteção de endpoint é suficiente para nós

Realmente? Os invasores gostam de explorar a atitude de que a proteção de endpoint é suficiente para interromper as ameaças e que os servidores não precisam de suas próprias medidas de segurança: Qualquer erro na configuração, aplicação de patches ou segurança torna os servidores um alvo prioritário para os hackers.

A lista de técnicas de ataque usadas para tentar burlar ou desabilitar o software de endpoint e evitar a detecção pelas equipes de segurança de TI cresce a cada dia. Os exemplos incluem ataques humanos que exploram a engenharia social e muitas outras vulnerabilidades para obter acesso. A bordo: código malicioso ofuscado que é injetado diretamente na memória, ataques de malware “sem arquivo”, carregamento de DLL (biblioteca de links dinâmicos) e ataques que usam agentes legítimos de acesso remoto, como o Cobalt Strike, além do uso diário de ferramentas e técnicas de administração de TI. As tecnologias antivírus tradicionais lutam para detectar e bloquear essas atividades.

Intrusos no endpoint dificilmente podem ser parados

Da mesma forma, a suposição de que endpoints protegidos podem impedir que intrusos cheguem a servidores desprotegidos é uma percepção errônea. De acordo com os incidentes investigados pela equipe de resposta rápida da Sophos, os servidores são agora o alvo número um dos ataques e os invasores podem facilmente encontrar uma rota direta para essas "jóias da coroa" com credenciais roubadas. Não surpreendentemente, a maioria dos invasores também está familiarizada com um computador Linux, portanto, eles também são um foco. Na verdade, os invasores geralmente invadem as máquinas Linux e instalam backdoors para usá-las como um refúgio seguro e manter o acesso à rede visada. Se uma organização depende apenas de segurança básica, sem ferramentas avançadas e integradas, como detecção comportamental e baseada em IA, além de um centro de operações de segurança humano XNUMX horas por dia, XNUMX dias por semana, se necessário, é apenas uma questão de tempo até que os invasores comecem a atacar. defesas.

Equívoco 3: Temos políticas de segurança robustas

É importante ter políticas de segurança para aplicativos e usuários. No entanto, é fundamental que estes também correspondam à infraestrutura informática atual e não estejam completamente desatualizados, devendo ser constantemente verificados e atualizados à medida que novos recursos e funções são adicionados aos dispositivos ligados à rede. É aqui que técnicas como pentest, exercícios de mesa e execuções de teste de planos de recuperação de desastres podem ajudar.

Equívoco 4: Servidores Protected Remote Desktop Protocol (RDP)

Eles podem ser protegidos contra invasores alterando as portas e introduzindo a autenticação multifator (MFA). Não exatamente. A porta padrão para serviços RDP é 3389, portanto, a maioria dos invasores fará a varredura dessa porta. No entanto, a varredura de vulnerabilidade identificará todos os serviços abertos, independentemente da porta em que estejam. Portanto, apenas mudar de porta oferece pouca ou nenhuma proteção.

Além disso, embora a adoção da autenticação multifator seja importante, ela não aumentará a segurança se a política não for aplicada a todos os funcionários e dispositivos. A atividade RDP deve ocorrer dentro dos limites de proteção de uma rede privada virtual (VPN), mas mesmo isso não pode proteger totalmente uma organização depois que os invasores já estabeleceram uma posição em uma rede. Idealmente, a segurança de TI deve limitar ou desabilitar o uso do RDP internamente e tanto quanto possível, a menos que seu uso seja essencial.

Equívoco 5: Bloquear endereços IP de regiões de alto risco

Bloquear endereços IP de regiões específicas, como Rússia, China e Coreia do Norte, nos protege de ataques dessas regiões. Bloqueá-lo provavelmente não causará nenhum dano, mas pode dar uma falsa sensação de segurança se as empresas confiarem apenas nele. Os invasores hospedam sua infraestrutura maliciosa em muitos países, por exemplo, com hubs nos EUA, Holanda ou outros países europeus.

Equívoco 6: Backups nos protegem dos efeitos do ransomware

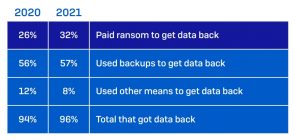

Estudo: State of Ransomware 2021 - já um terço das empresas pagou um resgate de forma não totalmente voluntária (Imagem: Sophos).

O backup de dados é crucial em caso de perda de dados, mau funcionamento técnico ou ataque cibernético. No entanto, quando esses sistemas de backup estão conectados à rede, eles ficam ao alcance dos invasores e ficam vulneráveis a serem criptografados, apagados ou desativados em um ataque de ransomware. Também é importante lembrar que limitar o número de pessoas com acesso aos backups não aumenta significativamente a segurança, pois os invasores provavelmente já os espionaram na rede com credenciais. Cuidado também é necessário ao armazenar backups na nuvem - em um caso investigado pela equipe Sophos Rapid Response, os invasores enviaram ao provedor de serviços de nuvem um e-mail de uma conta de administrador de TI comprometida e solicitaram que excluíssem todos os backups. O provedor atendeu ao pedido.

O padrão da indústria para backups seguros para recuperar dados e sistemas após um ataque de ransomware é 3-2-1: três cópias usando dois sistemas diferentes, um dos quais também offline. Uma observação adicional: backups offline não protegem os dados de ataques de ransomware, onde os criminosos roubam os dados e ameaçam torná-los públicos em vez de 'apenas' criptografá-los.

Equívoco 7: Nossos funcionários entendem de segurança

De acordo com o estudo "Estado do Ransomware 2021” 22% das empresas acreditam que serão vítimas de ransomware nos próximos XNUMX meses porque é difícil impedir que os usuários finais comprometam a segurança.

Táticas de engenharia social, como e-mails de phishing, estão se tornando cada vez mais difíceis de detectar. As mensagens são muitas vezes manuscritas, escritas com precisão, persuasivas e cuidadosamente selecionadas. Os funcionários precisam saber exatamente como identificar mensagens suspeitas e o que fazer quando receberem uma. Quem eles notificam para que outros funcionários possam ser alertados?

Equívoco 8: As equipes de resposta a incidentes podem recuperar meus dados após um ataque de ransomware

Infelizmente, isso é bastante improvável. Os invasores cometem muito menos erros hoje e o processo de criptografia melhorou. É imprudente confiar em profissionais de segurança para encontrar uma maneira de desfazer o dano. Os backups automáticos também são afetados pela maioria dos ransomwares modernos, tornando quase impossível restaurar os dados originais.

Equívoco 9: Pagar o resgate restaurará nossos dados após um ataque de ransomware

Essa falácia é sem dúvida a mais amarga, pois de acordo com a pesquisa State of Ransomware de 2021, uma empresa que paga o resgate recupera, em média, apenas cerca de dois terços (65%) de seus dados. Apenas 8% recuperaram todos os seus dados e 29% conseguiram recuperar menos da metade. Pagar o resgate, embora pareça a opção mais fácil e possa estar coberto pela apólice de seguro cibernético, não é uma solução para se recuperar.

Além disso, a recuperação de dados é apenas parte do processo de recuperação - na maioria dos casos, o ransomware desativa completamente os computadores, exigindo que o software e os sistemas sejam reconstruídos desde o início antes que os dados possam ser recuperados. A pesquisa State of Ransomware descobriu que os custos de recuperação são, em média, XNUMX vezes a demanda de resgate.

Equívoco 10: Ransomware é o ataque completo - se sobrevivermos a isso, estaremos seguros

A última má notícia: infelizmente, raramente é esse o caso. Na grande maioria dos casos, o ransomware é apenas o ponto em que os invasores informam a vítima de que eles estão lá e o que fizeram.

Os invasores provavelmente permaneceram na rede por dias, senão semanas, antes de lançar o ransomware. Eles o exploraram, desativaram ou excluíram backups, encontraram os computadores com informações ou aplicativos importantes que desejavam criptografar, removeram informações e instalaram cargas adicionais ou backdoors. Permanecer nas redes das vítimas permite que os invasores lancem um segundo ataque. Quando você quiser.

Mais em Sophos.com

Sobre a Sophos A Sophos tem a confiança de mais de 100 milhões de usuários em 150 países. Oferecemos a melhor proteção contra ameaças complexas de TI e perda de dados. Nossas soluções de segurança abrangentes são fáceis de implantar, usar e gerenciar. Eles oferecem o menor custo total de propriedade do setor. A Sophos oferece soluções de criptografia premiadas, soluções de segurança para endpoints, redes, dispositivos móveis, e-mail e web. Também há suporte da SophosLabs, nossa rede global de centros de análise proprietários. A sede da Sophos fica em Boston, EUA e Oxford, Reino Unido.