Os ataques de comprometimento de email comercial (BEC) estão se tornando cada vez mais comuns. Os hackers entram na sua caixa de correio via Dropbox.

Especialistas da Check Point Research alertam sobre hackers que usam documentos do Dropbox para hospedar sites de coleta de credenciais. Nas duas primeiras semanas de setembro, especialistas em segurança observaram 5.550 ataques deste tipo.

As ameaças por e-mail estão se tornando cada vez mais populares

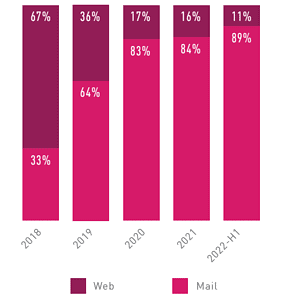

No primeiro semestre de 2022, os ataques por email representaram entre 86 e 89 por cento de todos os ataques em estado selvagem e estão a tornar-se cada vez mais o método preferido dos hackers para invadir um ambiente, em comparação com os ataques baseados na Web.

Comparação do desenvolvimento de rotas de ataque baseadas na web e por e-mail em porcentagem (Imagem: Check Point Research)

Este aumento na atividade de hackers fez com que as soluções de segurança tentassem encontrar maneiras de melhorar suas defesas. À medida que a segurança contra vários ataques melhora, os hackers devem se adaptar.

Um tipo de ataque que se mostrou eficaz é a falsificação de identidade de marca, em que um hacker faz um e-mail parecer ser de uma marca confiável. Agora os hackers estão abandonando o chamado “phishing de marca" e tentando e-mails reais. A nova forma como os hackers estão realizando ataques Business Email Compromise (BEC) 3.0 é através de serviços legítimos.

Pesquisas tediosas ou engenharia social complexa não são mais necessárias. Os hackers simplesmente criam uma conta gratuita em um site popular e confiável e enviam links para conteúdo malicioso diretamente desse serviço. Atualmente, essas campanhas estão invadindo as caixas de entrada de e-mail em todo o mundo.

Atores de ameaças enviam links via Dropbox

Os agentes da ameaça primeiro compartilham um arquivo via Dropbox. Para abrir o documento, o usuário final deve clicar em “Adicionar ao Dropbox”. O link veio originalmente do Dropbox, o que significa que não havia nada malicioso na comunicação inicial. O Dropbox é um site legítimo – não há nada de errado com isso. Como os hackers os usam é outra história.

Depois de clicar no Dropbox e fazer login, você poderá ver o site hospedado no Dropbox. Os usuários devem inserir sua conta de e-mail e senha para visualizar o documento. Mesmo que os usuários pulem esta etapa, os hackers terão seus endereços de e-mail e senhas.

Então, depois que os usuários inserem seus detalhes de login, eles são redirecionados para uma página que leva a um URL malicioso. Assim, os hackers usaram um site legítimo para criar duas possíveis falhas de segurança: eles obtêm os detalhes de login de suas vítimas e, em seguida, potencialmente as enganam. em acessar para clicar em um URL malicioso. Isso ocorre porque o URL em si é legítimo. O conteúdo do site é problemático. Os hackers criaram uma página que parece ter sido criada no OneDrive. Quando os usuários clicam no link, eles baixam um arquivo malicioso.

Conselhos sobre proteção contra ataques BCE 3.0

O que os profissionais de segurança podem fazer para proteger a sua organização contra estes ataques:

- Implemente medidas de segurança que verifiquem todos os URLs e emulem a página subjacente.

- Eduque os usuários sobre esta nova variante de ataques BEC.

- Usando software antiphishing baseado em IA que pode bloquear conteúdo de phishing em todo o pacote de produtividade.

A maioria dos serviços de segurança analisa o remetente, neste caso o Dropbox, verifica se ele é legítimo e aceita a mensagem. Isso porque é isso que a mensagem parece ser.

Para estar preparado contra este tipo de ataque, são necessárias diversas medidas e um sistema de segurança abrangente é essencial. Embora esse tipo de ataque seja lançado por e-mail, ele se transforma em um problema de compartilhamento de arquivos. Procurar arquivos maliciosos no Dropbox e emular links em documentos é crucial. Isso inclui a substituição de links no corpo e nos anexos do e-mail para garantir que ataques de phishing que usam anexos com links também sejam evitados. Esta proteção deve ser aplicada sempre que um usuário clicar no link.

Os pesquisadores do Check Point Harmony Email contataram o Dropbox por meio do recurso Report Phishing em 15 de maio para informá-los sobre esse ataque e investigação.

Mais em CheckPoint.com

Sobre o ponto de verificação A Check Point Software Technologies GmbH (www.checkpoint.com/de) é um fornecedor líder de soluções de segurança cibernética para administrações públicas e empresas em todo o mundo. As soluções protegem os clientes contra ataques cibernéticos com uma taxa de detecção líder do setor de malware, ransomware e outros tipos de ataques. A Check Point oferece uma arquitetura de segurança multicamada que protege as informações corporativas em nuvem, rede e dispositivos móveis, e o sistema de gerenciamento de segurança "um ponto de controle" mais abrangente e intuitivo. A Check Point protege mais de 100.000 empresas de todos os portes.

Artigos relacionados ao tema