Novo almanaque de resposta a incidentes da Sophos: criminosos cibernéticos passam despercebidos nas redes por uma média de 11 dias. A Sophos lança o novo "Active Adversary Playbook 2021" com dados de telemetria de suas equipes MTR e Rapid Response: os hackers usaram mais de 400 ferramentas e técnicas diferentes, 81% dos incidentes envolveram ransomware e 69% dos ataques foram protocolo de área de trabalho remota (RDP) usado para rastejar.

A Sophos lançou seu Active Adversary Playbook 2021. Isso descreve o comportamento do invasor e as ferramentas, técnicas e procedimentos (TTPs) observados pelos caçadores e analistas de ameaças da Sophos em 2020 até a primavera de 2021. O manual é baseado em dados de telemetria e 81 investigações de incidentes específicos pela equipe Sophos Managed Threat Response (MTR) e pela equipe Sophos Rapid Response. O objetivo do novo almanaque é ajudar as equipes de segurança a entender melhor as táticas de ataque e detectar e mitigar com mais eficácia as atividades maliciosas nas redes.

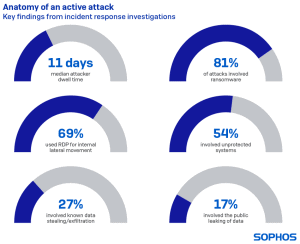

Os resultados mostram, entre outras coisas, que os invasores permaneceram na rede por uma média de onze dias antes de serem descobertos, e a mais longa invasão não detectada durou 15 meses. Ransomware esteve envolvido em 81 por cento dos incidentes e 69 por cento dos ataques usaram o Remote Desktop Protocol (RDP) para se infiltrar na rede lateralmente.

As conclusões mais importantes do relatório

O tempo médio de permanência dos invasores antes da detecção foi de 11 dias

Para colocar isso em contexto, 264 dias dá aos invasores potencialmente 11 horas para atividades criminosas, como roubo de credenciais ou exfiltração de dados. Considerando que algumas dessas atividades levam minutos ou horas para serem concluídas, XNUMX dias é uma quantidade infinita de tempo para causar estragos na rede de uma organização. Exceção: Ataques com ransomware tradicional costumam apresentar um tempo de permanência menor, já que o objetivo aqui é apenas destruir.

O Remote Desktop Protocol (RDP) desempenhou um papel em 90% dos ataques examinados

Além disso, em 69% dos casos, os invasores usaram o RDP para movimentos não detectados na rede. As medidas de segurança para RDP, como VPNs ou autenticação multifator, geralmente se concentram na proteção do acesso externo. No entanto, eles não funcionam se o invasor já estiver dentro da rede. Como resultado, os invasores estão usando cada vez mais o RDP para se infiltrar em um sistema em ataques ativos controlados por teclado, por exemplo, com ransomware.

Existem correlações interessantes entre as cinco ferramentas mais usadas

Por exemplo, quando o PowerShell é usado em um ataque, Cobalt Strike também está envolvido 58% do tempo, PsExec 49%, Mimikatz 33% e GMER 19%. Cobalt Strike e PsExec são usados juntos em 27% dos ataques, enquanto Mimikatz e PsExec são usados juntos em 31% dos ataques. Finalmente, a combinação de Cobalt Strike, PowerShell e PsExec ocorre em 12% de todos os ataques. Essas correlações são importantes porque sua detecção pode servir como um alerta precoce de um ataque iminente ou confirmar a presença de um ataque ativo.

Ransomware foi implicado em 81 por cento dos ataques analisados pela Sophos

A ativação real do ransomware geralmente é o momento em que um ataque se torna visível pela primeira vez para uma equipe de segurança de TI. Sem surpresa, a grande maioria dos incidentes documentados pela Sophos envolveu ransomware. Outros tipos de ataque incluíam exfiltração de dados puros, criptomineradores, cavalos de Tróia bancários e ataques de teste de penetração, entre outros.

Bom e mau nem sempre são fáceis de distinguir

“O cenário de ameaças está se tornando cada vez mais confuso e complexo. Os cibercriminosos lançam seus ataques usando uma ampla variedade de habilidades e recursos, desde script kiddies até grupos de hackers apoiados pelo governo. Isso dificulta o trabalho dos defensores”, diz John Shier, consultor sênior de segurança da Sophos. "No ano passado, nossa equipe de resposta a incidentes ajudou a neutralizar ataques realizados por vários grupos de ataque usando mais de 400 ferramentas diferentes."

Muitas dessas ferramentas também são usadas por administradores de TI e profissionais de segurança em suas tarefas diárias, e é um desafio diferenciar atividades benignas e maliciosas em tempo hábil. Especialmente considerando que os invasores conduzem suas atividades na rede por uma média de XNUMX dias enquanto interferem nas atividades rotineiras de TI, Shier diz que é importante que os defensores conheçam os sinais de alerta a serem observados e investigados. Por exemplo, o alerta vermelho deve ser ativado quando uma ferramenta legítima ou atividade conhecida for descoberta em um local ou horário inesperado. Shier continuou: "A tecnologia pode fazer uma grande diferença hoje em dia, mas no atual cenário de ameaças, a experiência humana e a capacidade de responder individualmente é uma parte importante de qualquer solução de segurança".

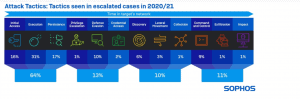

Outros tópicos do Active Advisory Playbook 2021 incluem as técnicas e táticas de ataque mais usadas, os primeiros sinais de um ataque, os tipos de ameaças mais observados e os grupos de hackers mais comumente identificados.

Mais em Sophos.com

Sobre a Sophos A Sophos tem a confiança de mais de 100 milhões de usuários em 150 países. Oferecemos a melhor proteção contra ameaças complexas de TI e perda de dados. Nossas soluções de segurança abrangentes são fáceis de implantar, usar e gerenciar. Eles oferecem o menor custo total de propriedade do setor. A Sophos oferece soluções de criptografia premiadas, soluções de segurança para endpoints, redes, dispositivos móveis, e-mail e web. Também há suporte da SophosLabs, nossa rede global de centros de análise proprietários. A sede da Sophos fica em Boston, EUA e Oxford, Reino Unido.