O grupo de trojan bancário online Trickbot ainda está ativo. A análise mostra que novos módulos VNC com funções adicionais estão sendo desenvolvidos para o botnet. Um relatório técnico de Bogdan Botezatu, Diretor de Pesquisa e Relatórios de Ameaças da Bitdefender.

O malware Trickbot e o botnet associado estão ativos desde que foram descobertos pela primeira vez em 2016. Durante esse tempo, o grupo de invasores por trás dele conseguiu infectar vários milhões de PCs em todo o mundo. Os atores do Trickbot, que surgiram do ambiente de malware Dyre, construíram um verdadeiro ecossistema de módulos de plug-in e componentes adicionais e estão constantemente trabalhando em novas funcionalidades: Os especialistas estão atualmente observando o desenvolvimento do módulo vncDII de Virtual Network Computing (VNC). Os invasores podem acessar informações extensas sobre computadores infectados por meio de áreas de trabalho alternativas e carregar novas funções maliciosas.

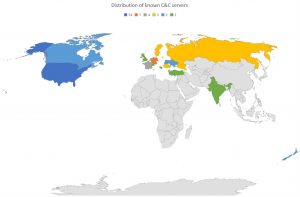

A análise mais recente do Bitdefender Labs prova que o grupo Trickbot está trabalhando em sua botnet com grande vigor, apesar da crescente pressão das agências de aplicação da lei. Operando na Rússia, Bielo-Rússia, Ucrânia e Suriname, a gangue cibercriminosa está constantemente desenvolvendo sua infraestrutura de servidor de comando e controle. Dos 71 servidores de comando e controle identificados, 54 estão atualmente localizados nos EUA, sete na Alemanha e três na França.

Entre em contato com o centro de comando

O atual módulo de computação de rede virtual (VNC) tvncDll do malware Trickbot oferece novas funções para monitorar sistemas atacados e coletar informações. tvncDll é uma atualização do módulo vncDll que o grupo usou para atacar alvos proeminentes previamente selecionados. Uma frequência muito alta de atualizações e correções de bugs mostra a intensidade com que os desenvolvedores criminosos estão trabalhando no sistema.

tvncDlI usa um protocolo de comunicação proprietário que ofusca quais dados o módulo transmite ao servidor de Comando e Controle (C2) sem o conhecimento da vítima.

Logo após a infecção bem-sucedida

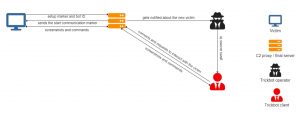

Após uma infecção bem-sucedida, o servidor C2 envia o arquivo de configuração vnconf para o módulo por meio da função de controle e do comando SetConf. Este arquivo de configuração contém até nove endereços IP de servidores C2 predefinidos. Os servidores agem como intermediários entre as vítimas e os invasores e atualmente permitem que os hackers acessem os sistemas das vítimas por trás de um firewall.

No decorrer da configuração, o módulo cliente primeiro informa o primeiro servidor C2 disponível de sua existência enviando um marcador e aguarda novos comandos. Ele também envia o ID do bot, que identifica exclusivamente o módulo implementado no computador.

Dependendo da resposta do servidor

- o módulo permanece ocioso e aguarda um sinal do servidor C2 para agir,

- ele termina sua atividade e pede ao Trickbot para deletar o módulo de sua memória, ou

- ele entra em modo operacional. Isso inicia a troca de mensagens entre o cliente e o host mal-intencionado. Em full duplex, as capturas de tela da área de trabalho alternativa e as informações da área de transferência são enviadas do sistema da vítima.

O tráfego de dados com os servidores C2 passa pela porta 443 para levantar menos suspeitas. Embora o tráfego por essa porta geralmente seja SSL ou TLS, os cibercriminosos enviam os dados sem criptografia.

Área de trabalho alternativa sob controle do módulo

O módulo constrói sua própria área de trabalho alternativa para que o invasor tenha controle total sobre o módulo (Figura 4). Os invasores podem executar várias ações usando o PowerShell por meio do item de menu Cmd.exe. Isso inclui:

- Baixando novos payloads para lançar ataques dentro da rede

- abrindo vários documentos ou a caixa de entrada de e-mail,

- e carregar os dados e informações do computador da vítima para o servidor de comando e controle.

O botão Native Browser permite a divulgação de senha em despejos de senha. O desenvolvimento desse recurso está em pleno andamento, como evidenciado por várias atualizações semanais. Clicar com o botão esquerdo em "Native Browser" mostra um navegador separado com a opção de descarregar os dados de acesso via Internet Explorer (Figura 5). Aparentemente, no entanto, planos estão sendo feitos para fornecer essa opção para Chrome, Firefox e Opera. Os botões para isso foram criados.

Infraestruturas complexas em segundo plano

Essas análises mostram como os invasores cibercriminosos estão constantemente aprimorando seus métodos de ataque e construindo infraestruturas complexas de Trickbot e aumentando seu potencial de risco. A análise completa dos novos desenvolvimentos para Trickbot pelos especialistas do Bitdefender Labs também pode ser encontrada online em Bitdefender.

Mais em Bitdefender.com

Sobre o Bitdefender A Bitdefender é líder global em soluções de segurança cibernética e software antivírus, protegendo mais de 500 milhões de sistemas em mais de 150 países. Desde a sua fundação em 2001, as inovações da empresa fornecem regularmente excelentes produtos de segurança e proteção inteligente para dispositivos, redes e serviços em nuvem para clientes particulares e empresas. Como fornecedor preferido, a tecnologia da Bitdefender é encontrada em 38 por cento das soluções de segurança implantadas no mundo e é confiável e reconhecida por profissionais da indústria, fabricantes e clientes. www.bitdefender.de