Os especialistas em segurança da Proofpoint descobriram uma nova campanha cibernética que visa particularmente os aliados da OTAN. O grupo de hackers TA473, um ator de ameaça persistente avançada (APT), está usando uma vulnerabilidade de TI chamada "vulnerabilidade Zimbra" (CVE-2022-27926) para sua campanha atual.

O alvo de seus ataques são portais de webmail publicamente acessíveis hospedados pelo Zimbra (o Zimbra Collaboration Suite é uma solução de e-mail e groupware). Como parte de suas atividades, os invasores tentam obter acesso a e-mails relacionados à guerra entre a Rússia e a Ucrânia de organizações militares, governamentais e diplomáticas da Europa. O grupo APT TA473 também é conhecido como Winter Vivern ou UAC-0114.

Fortes ataques a alvos ocidentais

O grupo usa ferramentas de varredura como o Acunetix para identificar portais de webmail não corrigidos pertencentes a organizações relevantes e encontrar maneiras de obter acesso. Após as varreduras iniciais, os invasores enviam e-mails de phishing que se fazem passar por agências governamentais confiáveis e apontam para URLs maliciosos no corpo do e-mail. Essas URLs são projetadas para explorar vulnerabilidades conhecidas para executar JavaScript nos portais de webmail da organização de destino.

Além disso, os invasores parecem gastar muito tempo examinando os portais de webmail individuais de suas vítimas e escrevendo cargas de JavaScript personalizadas para executar ataques de falsificação de solicitação entre sites (CSRF). Essas cargas úteis personalizadas e trabalhosas permitem que os invasores roubem nomes de usuário e senhas, bem como armazenem sessões ativas e tokens CSRF em cookies que facilitam o login em portais de webmail da OTAN voltados para o público.

Grupo APT TA473 ativo por anos

“Acompanhamos as atividades do TA473 há cerca de dois anos. O grupo é caracterizado pela tenacidade e alto comprometimento”, comenta Michael Raggi, pesquisador de segurança da Proofpoint. “Este grupo tem persistentemente como alvo oficiais americanos e europeus, bem como pessoal militar e diplomático na Europa. Desde o final de 2022, o TA473 passou muito tempo estudando os portais de webmail de agências governamentais europeias e examinando a infraestrutura acessível ao público em busca de vulnerabilidades. Em última análise, eles querem obter acesso aos e-mails daqueles nos círculos do governo ligados à guerra da Rússia contra a Ucrânia”.

É assim que funcionam os ataques do TA473

As táticas de phishing a seguir foram observadas em alvos nos EUA e na Europa, bem como roubo de credenciais, distribuição de malware e campanhas de falsificação de solicitações entre sites.

- O TA473 envia e-mails de endereços de e-mail comprometidos. Muitas vezes, esses e-mails vêm de domínios hospedados no WordPress que não têm patches ou são inseguros no momento do comprometimento.

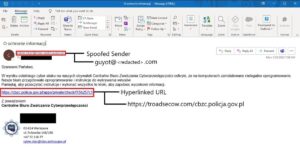

- O TA473 falsifica o campo do remetente do e-mail para representar o usuário da organização de destino.

Ou o TA473 forja o campo do remetente do e-mail para se passar por uma organização comumente conhecida na política mundial.

- O TA473 usa uma URL não suspeita da organização de destino ou de uma organização parceira relevante no corpo do e-mail.

- O TA473 vincula esse URL inofensivo à infraestrutura que ele controla ou compromete para fornecer uma carga útil de primeiro estágio ou redirecionar para uma página de destino usada para coletar credenciais.

- O TA473 geralmente usa caminhos de URL estruturados que incluem um valor de hash para o destino, uma referência não criptografada à organização de destino e, em alguns casos, versões criptografadas ou em texto sem formatação da URL não suspeita vinculada ao destino no e-mail original.

Sobre o Proofpoint A Proofpoint, Inc. é uma empresa líder em cibersegurança. O foco da Proofpoint é a proteção dos funcionários. Porque estes representam o maior capital para uma empresa, mas também o maior risco. Com um conjunto integrado de soluções de segurança cibernética baseadas em nuvem, a Proofpoint ajuda organizações em todo o mundo a interromper ameaças direcionadas, proteger seus dados e educar os usuários corporativos de TI sobre os riscos de ataques cibernéticos.