Cybereason revela campanha global chinesa de ciberespionagem direcionada a empresas norte-americanas, europeias e asiáticas “Operation CuckooBees” revela o elusivo Winnti Group (APT 41), que opera sem ser detectado desde 2019 contra operações de defesa, energia, aeroespacial, biotecnologia e farmacêutica.

Cybereason, a empresa XDR, lança novas pesquisas sobre a Operação CuckooBees. A investigação de 41 meses sobre a campanha global de ciberespionagem mostra que o Winnti Group (APT XNUMX) tem como alvo empresas industriais na América do Norte, Europa e Ásia. Os grupos-alvo são empresas das áreas de defesa, energia, aeroespacial, biotecnologia e farmacêutica.

Investigação de 12 meses: Operação CuckooBees

A investigação da Cybereason descobriu que Winnti estava executando a Operação CuckooBees despercebida desde pelo menos 2019, provavelmente roubando milhares de gigabytes de propriedade intelectual e dados confidenciais de dezenas de empresas no processo. A Cybereason publica dois relatórios, o primeiro examinando as táticas e técnicas usadas na ofensiva, enquanto o segundo fornece uma análise detalhada do malware e exploits usados.

“Os resultados da Operação Cuckoo Bees são o culminar de uma investigação de 41 meses que revela as ações complicadas e extensas do Grupo Winnti apoiado pelo estado chinês (APT 2019). O grupo pretende roubar informações proprietárias de dezenas de empresas globais de defesa, energia, biotecnologia, aeroespacial e farmacêutica. Particularmente alarmante é o fato de que as empresas afetadas não sabiam que estavam sendo atacadas - remontando pelo menos até XNUMX em alguns casos. Isso deu à Winnti acesso gratuito e não filtrado à propriedade intelectual, projetos, diagramas confidenciais e outros dados proprietários”, disse Lior Div, CEO e cofundador da Cybereason.

Operação CuckooBees - os resultados mais importantes

- Atribuição ao grupo Winnti APT: Com base na análise dos artefatos forenses, a Cybereason tem uma certeza média a alta de que os perpetradores do ataque estão conectados ao notório grupo Winnti. Esse grupo existe desde pelo menos 2010. Acredita-se que ele esteja operando em nome da China e seja especializado em espionagem cibernética e roubo de propriedade intelectual.

- Anos de operações de espionagem cibernética: A equipe de RI da Cybereason investigou uma campanha de ciberespionagem sofisticada e evasiva que não foi detectada desde pelo menos 2019. Seu objetivo era roubar informações proprietárias confidenciais de empresas de tecnologia e manufatura, principalmente no leste da Ásia, Europa Ocidental e América do Norte.

- Malware recém-descoberto e cadeia de infecção em vários estágios: A investigação revela malware Winnti conhecido e não documentado anteriormente, que inclui rootkits no nível do kernel assinados digitalmente e uma sofisticada cadeia de infecção em vários estágios. Isso permitiu que o ataque não fosse detectado desde pelo menos 2019.

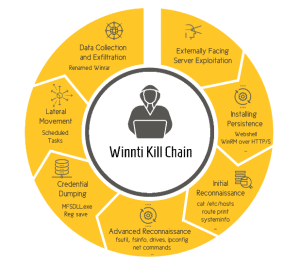

- O Manual do Winnti: A Cybereason oferece uma visão única do manual usado pelo Winnti para invasões. Ele descreve as táticas mais usadas, bem como algumas técnicas de evasão menos conhecidas observadas durante a investigação.

- Descoberta de um novo malware no arsenal do Winnti: Os relatórios revelam uma cepa de malware não documentada anteriormente chamada DEPLOYLOG usada pelo grupo Winnti APT. Eles também apresentam novas versões do conhecido malware Winnti, incluindo Spyder Loader, PRIVATELOG e WINNKIT.

- Abuso raramente visto do recurso CLFS do Windows: Os invasores usaram o mecanismo CLFS do Windows e a manipulação de transações NTFS para ocultar suas cargas úteis e evitar a detecção por produtos de segurança tradicionais.

- Entrega complicada e interdependente de cargas úteis: Os relatórios incluem uma análise da complexa cadeia de infecção que leva à proliferação do rootkit WINNKIT, que consiste em vários componentes interdependentes. Os invasores adotaram uma abordagem delicada de “castelo de cartas”, na qual cada componente depende dos outros para uma execução adequada. Isso torna muito difícil analisar cada componente individualmente.

“As vulnerabilidades de segurança mais comuns em ataques como a Operação Cuckoo Bees são sistemas não corrigidos, segmentação de rede ruim, ativos não gerenciados, contas esquecidas e falha na implantação de produtos de autenticação multifator. Mesmo que essas vulnerabilidades pareçam triviais e fáceis de corrigir, a segurança diária é complexa e nem sempre é fácil encontrar remédios em larga escala. Os defensores devem se alinhar com o MITRE e/ou estruturas semelhantes para garantir que tenham os recursos corretos de detecção e correção de vulnerabilidades para proteger seus ativos mais críticos”, acrescenta Div.

Mais em cybereason.com

Sobre a Cybereason A Cybereason fornece proteção à prova de futuro contra ataques com uma abordagem de segurança unificada, em todos os endpoints e em toda a empresa, onde quer que os cenários de ataque mudem. A Cybereason Defense Platform combina os melhores métodos de detecção e resposta (EDR e XDR) do setor, soluções antivírus de última geração (NGAV) e caça proativa de ameaças para análise contextual de cada elemento dentro de um Malop™ (operação maliciosa). A Cybereason é uma empresa internacional de capital fechado com sede em Boston e clientes em mais de 45 países.