Está surgindo um novo golpe de phishing que abusa do Adobe InDesign e o utiliza para distribuir links maliciosos. Aparentemente, a campanha teve tanto sucesso que a Barracuda viu um aumento nos e-mails de phishing de 75 para 2.000 por dia.

Os ataques de phishing estão se tornando cada vez mais sofisticados, utilizando vários métodos para evitar a detecção e prender as vítimas. Atualmente há um aumento nos ataques de phishing que abusam do Adobe InDesign, um sistema de publicação de documentos bem conhecido e confiável.

Aumentar por um fator de 30: Phishing com links do Adobe InDesign

De acordo com a Barracuda Telemetry, o número de e-mails contendo links do Adobe InDesign aumentou quase 30 vezes desde outubro. Embora o número diário fosse anteriormente de cerca de 75 por e-mail por dia, agora aumentou para cerca de 2.000. Quase um em cada 10 (9%) desses e-mails contém links de phishing ativos. Muitos desses links têm o domínio de nível superior “.ru” e estão hospedados em uma Content Delivery Network (CDN) que atua como proxy para o site de origem. Isso ajuda a ocultar a origem do conteúdo e torna mais difícil para as tecnologias de segurança detectar e bloquear os ataques.

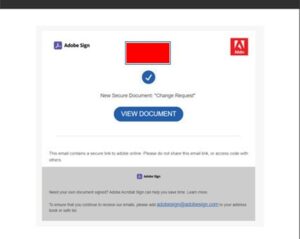

Além disso, logotipos de marcas legítimas são usados nos e-mails de phishing porque são conhecidos pelas pessoas-alvo e inspiram confiança. Isto sugere que os invasores investiram tempo e recursos na criação dessas mensagens. As mensagens pedem ao destinatário que clique em um link que o levará a outro site hospedado no subdomínio indd.adobe(.)com, mas na verdade controlado pelos invasores para realizar a próxima fase do ataque.

Por que esses ataques são bem-sucedidos

Os ataques que exploram o Adobe InDesign usam diversas táticas para evitar a detecção e enganar suas vítimas:

- Você usa um domínio conhecido e confiável que geralmente não é bloqueado.

- Além disso, usando um programa de publicação, eles podem criar ataques de engenharia social muito convincentes.

- Assim que o destinatário clicar no link, ele será redirecionado para outro site. Isso significa que não há nenhum link de URL malicioso conhecido no corpo da mensagem que as ferramentas de segurança tradicionais possam detectar e bloquear.

- Para ataques hospedados atrás da CDN, isso ajuda a ocultar a fonte maliciosa do conteúdo e torna mais difícil para as tecnologias de segurança detectar e bloquear o ataque.

Medidas de proteção

Para se defenderem contra esses ataques, é importante que as organizações tenham segurança de e-mail avançada, em várias camadas e alimentada por IA, capaz de detectar ameaças novas e conhecidas. Isso também deve incluir um recurso de proteção de link para garantir que os usuários não cliquem em URLs maliciosos. A tecnologia verifica cada URL no momento do clique para determinar se o link é seguro antes de permitir um redirecionamento. Como uma camada de proteção entre o e-mail e o destinatário, esse recurso fornece uma última linha de defesa crítica quando as ameaças são novas ou desconhecidas.

Mais em Barracuda.com

Sobre a Barracuda Networks A Barracuda se esforça para tornar o mundo um lugar mais seguro e acredita que todas as empresas devem ter acesso a soluções de segurança em toda a empresa habilitadas para nuvem que sejam fáceis de adquirir, implantar e usar. A Barracuda protege e-mail, redes, dados e aplicativos com soluções inovadoras que crescem e se adaptam ao longo da jornada do cliente. Mais de 150.000 empresas em todo o mundo confiam na Barracuda para que possam se concentrar no crescimento de seus negócios. Para mais informações, visite www.barracuda.com.