Embora sejam conhecidas milhares de vulnerabilidades causadas por CVEs, elas foram encontradas 2,3 bilhões de vezes como vulnerabilidades por empresas e autoridades em todo o mundo. O Relatório de pesquisa TruRisk de 2023 concentra-se nas 163 vulnerabilidades mais críticas ou altamente perigosas e as avalia.

Em seu Relatório de Pesquisa TruRisk de 2023, a Qualys publica avaliações interessantes. O relatório de pesquisa fornece uma visão geral das vulnerabilidades de segurança conhecidas encontradas pela Qualys em 2022 em empresas e governos em todo o mundo - mais de 2,3 bilhões. Os resultados do estudo reforçam a imagem de atacantes oportunistas que estão constantemente mudando suas técnicas de forma ágil para explorar com sucesso as brechas de segurança.

Lacunas de segurança como um gateway

Empresas e governos estão impulsionando cada vez mais a transformação digital para aumentar a produtividade, e novas ferramentas de software para apoiar essas iniciativas e programas estão sendo desenvolvidas em um ritmo mais rápido do que nunca. Com o rápido progresso tecnológico, no entanto, o número de vulnerabilidades de software também está aumentando, o que representa um risco significativo para os ambientes de TI.

A Qualys está empenhada em ajudar as organizações a reduzir seus riscos cibernéticos. Em consonância com isso, a Qualys Threat Research Unit (TRU) conduziu investigações aprofundadas sobre os mais de 13 trilhões de eventos rastreados pela plataforma de nuvem Qualys. A avaliação dos dados de detecção anônimos fornece informações sobre as falhas de segurança encontradas nos dispositivos, a segurança dos aplicativos da web, erros de configuração em dispositivos instalados localmente e o estado da segurança na nuvem. A análise dessa vasta base de conhecimento, juntamente com a visão exclusiva da TRU das atividades dos agentes de ameaças antes e depois da exploração, resultou em cinco "fatos de risco".

Fato de risco nº 1

🔎 Em apenas 19,5 dias, os invasores concluíram um exploit. As empresas precisam de 30,6 dias para corrigir, mas apenas 57,7% realmente o fazem (Imagem: Qualys).

A velocidade é a chave para superar os adversários

Vulnerabilidades para as quais um vetor de ataque foi desenvolvido são corrigidas em 30,6 dias em média, com apenas 57,7% das vulnerabilidades fechadas em termos reais durante esse período. Por outro lado, os invasores precisam apenas de uma média de 19,5 dias para desenvolver uma forma de atacar essas vulnerabilidades. De acordo com isso, os invasores têm 11,1 dias para explorar as vulnerabilidades antes que as empresas as fechem.

Fato de risco nº 2

A automação faz a diferença entre o sucesso e o fracasso

A pesquisa descobriu que os patches que podem ser instalados automaticamente foram implantados com 45% mais frequência e 36% mais rápido do que os patches instalados manualmente. As vulnerabilidades que podiam ser corrigidas automaticamente foram corrigidas em uma média de 25,5 dias, enquanto as vulnerabilidades corrigidas manualmente levaram 39,8 dias para serem corrigidas. A taxa de patch para patches automatizados foi de 72,5% contra 49,8% para patches manuais.

Fato de risco nº 3

Os Initial Access Brokers (IAB) atacam o que as empresas ignoram

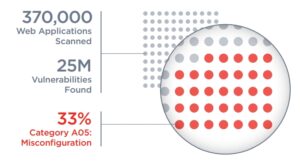

🔎 33% das vulnerabilidades encontradas em aplicativos da web são devido a configurações incorretas (Imagem: Qualys).

Uma tendência crescente no cenário de ameaças são os chamados corretores de acesso inicial (IABs), às vezes chamados de "afiliados". Como mostra o relatório, as empresas agora estão corrigindo o Windows e o Chrome mais rapidamente, forçando os invasores - e o IAB em particular - a explorar vulnerabilidades além dos "Dois Grandes". O tempo médio para corrigir as vulnerabilidades do IAB é de 45,5 dias, em comparação com 17,4 dias para Windows e Chrome. As taxas de correção também são menores para lacunas do IAB: 68,3% delas são corrigidas; para Windows e Chrome é de 82,9%.

Fato de risco nº 4

Erros de configuração em aplicativos da Web ainda são comuns

A investigação também incluiu detecções anônimas do Qualys Web Application Scanner, que escaneou 2022 aplicativos da web em todo o mundo em 370.000 e correlacionou os dados com o OWASP Top 10. As varreduras descobriram mais de 25 milhões de vulnerabilidades, 33% das quais caíram na categoria OWASP A05: configuração incorreta. Essas configurações incorretas ofereceram aos invasores um gateway para injetar malware em cerca de 24.000 aplicativos da web.

Fato de risco nº 5

Erros de configuração na infraestrutura abrem a porta para o ransomware

O TRU avaliou todos os controles que falharam em mais de 50% das varreduras e as técnicas MITRE ATT&CK associadas a cada um desses controles específicos. Em termos de configurações incorretas da nuvem, os controles que falharam foram mais comumente associados às três técnicas MTRE ATT&CK a seguir: T1210: Exploração de serviços remotos, 1485: Destruição de dados e 1530: Dados do objeto de armazenamento em nuvem.

Isso mostra que as configurações incorretas da nuvem colocam as organizações em risco de exploração de serviços e dados criptografados e vazados. As três técnicas são exatamente como o ransomware funciona hoje. As verificações desses erros de configuração tiveram uma taxa de sucesso de apenas 49,4%. mais da metade foi, portanto, falhou. Os invasores podem explorar essas configurações incorretas para se mover lateralmente em um ambiente.

Mais em Qualys.com

Sobre a Qualys

A Qualys é pioneira e fornecedora líder de soluções disruptivas de TI, segurança e conformidade baseadas em nuvem. A empresa tem mais de 10.000 clientes ativos em todo o mundo, incluindo a maioria das empresas Forbes Global 100 e Fortune 100. A Qualys ajuda as organizações a simplificar e consolidar suas soluções de segurança e conformidade em uma única plataforma, permitindo maior agilidade, melhores resultados de negócios e reduções significativas de custos.