新しい研究は、現在の WP.29 要件を超えてサイバー リスクを最小限に抑えるのに役立ちます。 トレンドマイクロは、「WP.29 UN R155 攻撃ベクトルとそれ以降に基づくコネクテッド カーのサイバーセキュリティ重点分野の特定」という調査で、コネクテッド カーの攻撃ベクトルとシナリオを調査しています。

サイバーセキュリティ ソリューションの世界有数プロバイダーの XNUMX つであるトレンドマイクロは、コネクテッドカーにおけるサイバーセキュリティに関する新しい調査結果を発表しました。 これは、製造業者、サプライヤー、当局、サービスプロバイダーがコネクテッドカーのサイバーセキュリティに関する新しい国連規制を導入することをサポートします。 また、現在のガイドラインではまだ考慮されていないサイバーリスクも分析します。

WP.29に基づくコネクテッドカーにおけるサイバーリスク

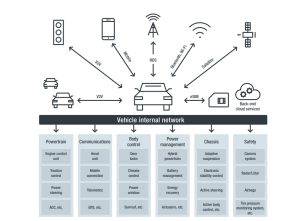

国連欧州経済委員会 (UNECE) 自動車規制調和世界フォーラム (WP.29) は、世界中の自動車の安全性を規制する責任を負っています。 現在の規制には、脆弱性と脅威に関する 30 つの高レベルの説明と 69 の下位の説明が含まれています。 その下には XNUMX の攻撃ベクトルの説明があります。 これらの規制とトレンドマイクロの新しい調査結果を組み合わせることで、自動車業界はコネクテッドカーにおけるサイバーリスクをより深く理解し、対策を優先することができるようになります。

メーカー、サプライヤー、政府機関、サービス プロバイダーが WP.29 で説明されている脅威と攻撃ベクトルに優先順位を付けるのを支援するために、トレンドマイクロの専門家は業界標準の DREAD 脅威モデルを使用して各攻撃ベクトルの重大度を計算しました。

各攻撃ベクトルの重大度レベル

調査によると、次の攻撃ベクトルを保護することが最優先されるべきです。

- 車両の攻撃やデータ抽出に使用できるバックエンド サーバー。

- さまざまな通信チャネルを介して車両の機能を妨害するサービス拒否 (DoS) 攻撃。

- 車両システムの攻撃に使用できるサードパーティ製ホスト ソフトウェア (エンターテイメント アプリなど)。

さらに研究者らは、DREAD 脅威モデルを再計算し、さまざまな脅威の深刻度が今後 29 ~ XNUMX 年間でどのように進化するかを示しました。 彼らはまた、WP.XNUMX 規制にまだ含まれていない新しいベクターも指摘しました。 また、サイバー セキュリティ ソリューションを使用して現在および将来のリスクを最小限に抑える方法も示しています。

WP.29 におけるサイバーセキュリティの推奨事項と規制

「サイバーリスクは自動車を含め、あらゆるところに潜んでいます。 車両はインテリジェンス、コンピューティング能力、接続性を獲得しており、サイバー犯罪者にとって新たな攻撃シナリオが生み出されています」と、トレンドマイクロの欧州IoTセキュリティエバンジェリスト、ウド・シュナイダー氏は説明します。 「WP.29 規制で概説されているサイバーセキュリティの推奨事項と規制を理解することは、メーカーが将来も安心なモビリティを実現するのに役立ちます。 私たちの最新の調査レポートは、コネクテッドカーに対するさまざまな脅威に優先順位を付けることで、規制の解釈と導入を支援します。」

トレンドマイクロによる現在の調査もこれに続くものです 2021 年 XNUMX 月以降のコネクテッド カーに関する以前のホワイト ペーパー。 これは、5G、クラウド、その他の接続技術に関連するコネクテッド ビークルのリスクを調査しました。

さらに詳しい情報とレポート全文「Identifying Cybersecurity Focus Areas in Connected Cars Based on WP.29 UN R155 Attack Vectors and Beyond」(英語)は、オンラインで無料で読むことができます。

詳しくは TrendMicro.com をご覧ください

トレンドマイクロについて トレンド マイクロは、IT セキュリティの世界有数のプロバイダーとして、デジタル データ交換のための安全な世界の構築を支援しています。 30 年以上にわたるセキュリティの専門知識、グローバルな脅威研究、および絶え間ない革新により、トレンドマイクロは企業、政府機関、および消費者に保護を提供します。 当社の XGen™ セキュリティ戦略のおかげで、当社のソリューションは、最先端の環境向けに最適化された防御技術の世代を超えた組み合わせの恩恵を受けています。 ネットワーク化された脅威情報により、より優れた迅速な保護が可能になります。 クラウド ワークロード、エンドポイント、電子メール、IIoT、およびネットワーク向けに最適化された当社のコネクテッド ソリューションは、企業全体にわたって一元化された可視性を提供し、より迅速な脅威の検出と対応を実現します。