今日、企業が競争力を保つためには、最新の技術トレンドに遅れないようにする必要があります。 しかし、セキュリティ インフラストラクチャと攻撃に対応するための明確なプロセスの並行開発がなければ、これらのテクノロジーはサイバー脅威の致命的なベクトルになる可能性があります。

サイバー攻撃が発生した場合、強力なインシデント対応計画があれば、被害を最小限に抑えてビジネスを再開できます。 優れたハンドブックは、インシデント対応プロセスを設定する際に非常に役立ちます。

IBM と Ponemon が実施した調査によると、データ盗難は影響を受ける企業に平均して損害を与えます 3,92万ドル。 これらのコストは、企業がデータ侵害をどれだけ早く検出して対応するかによって異なります。

インクルード 2020データ漏洩/侵害調査レポート Verizon は、2019 年のほとんどのデータ侵害は数日以内に続いたが、侵害の XNUMX 分の XNUMX は数か月以上続いたことを発見しました。 一方、封じ込めには平均してほぼ同じ時間がかかりました。

全体として、レポートの数値は、前年と比較してデータ侵害の検出と対応が向上していることを示しています。 ただし、レポートでは、この改善は、マネージド セキュリティ サービス プロバイダー (MSSP) によって発見された侵害が調査に含まれているためである可能性があるとも指摘しています。

当然のことながら、組織は侵入の防止に努めるべきです。 しかし同時に、このようなインシデントに備え、データ侵害の期間を短縮するための手順を作成することは、今日の脅威に対処する上で不可欠かつ現実的なアプローチです。

脅威に備える

何が予想されるかを知ることは、潜在的なサイバー攻撃に備え、対応するための第一歩です。 以前は、脅威ははるかに単純で、主に悪用されるテクノロジーによって定義されていました。 しかし現在、組織はより高度なネットワークおよびデータ インフラストラクチャを使用しているため、攻撃対象領域が拡大し、脅威の影響が増大しています。

インクルード 2019年安全性報告書 トレンドマイクロによるこの記事は、今日の脅威の複雑さと持続性を浮き彫りにしています。 ランサムウェア攻撃はますます注目を集めているターゲットをターゲットにしており、犯罪者が新たなファミリーを生み出すことは少なくなってきています。 2019 年には、新たにランサムウェア ファミリが 95 種類あり、2018 年 (222 種類) に比べて半分以下になりました。 フィッシング関連の活動も減少しました。

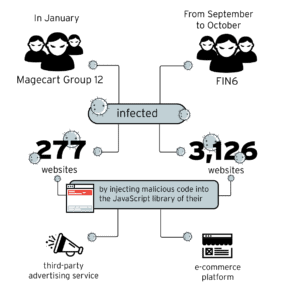

2019 年には、Magecart Group 12 や FIN6 などの電子商取引サイトに対する一連の注目を集める攻撃が発生し、数千のオンライン ショップが感染して顧客の支払い情報が盗まれました。

上記の脅威は、現在使用されているテクノロジーにおけるセキュリティのギャップを示しています。 また、業界、デバイス、プラットフォームの傾向と弱点が脅威の状況をどのように形成しているかも示しています。 組織には、業務を改善しイノベーションを推進するために設計された新しいアプリケーションやソフトウェアを導入する際に、カバーすべきさまざまな基盤があります。 従業員は、現在の脅威を認識することに加えて、組織で使用されているすべてのテクノロジーについても完全に理解する必要があります。

多層保護はサイバー攻撃の検出と防止に役立ちますが、組織のインフラストラクチャの維持を担当するすべての担当者は、侵入や積極的な攻撃に対応する方法についての知識も持っている必要があります。

インシデント対応

企業の防御を突破する脅威には、効果的なインシデント対応戦略が必要です。 これは、組織が侵害やサイバー攻撃を管理および封じ込めるためのガイドとして使用するプロセスまたは計画です。

インシデント対応の目標は、攻撃後にビジネスを再稼働させることです。 これには、防御を突破した脅威の特定と特定が含まれます。 インシデントは、組織の予防メカニズムが失敗しており、強化する必要があることも意味します。

インシデント対応の特徴は、攻撃の背後にある脅威アクターを特定しなくても対応が成功できることです。 インシデントレスポンスは「ライブ」で、または攻撃を阻止する目的で進行中の攻撃中に配信されます。 対照的に、たとえばコンピューターフォレンジックは事後的に行われ、脅威が後退したためさらに深く調査を進めることができます。

広く受け入れられている標準的なインシデント対応フレームワークが XNUMX つあります。 NIST(国立標準技術研究所) と SANS (システム管理、監査、ネットワーク、セキュリティ)。 これらは互いに非常に似ており、攻撃の準備からインシデントが再発しないようにするまで幅広い範囲をカバーします。

SANS

NIST

詳細については、Trendmicro.de のブログをご覧ください。

トレンドマイクロについて トレンド マイクロは、IT セキュリティの世界有数のプロバイダーとして、デジタル データ交換のための安全な世界の構築を支援しています。 30 年以上にわたるセキュリティの専門知識、グローバルな脅威研究、および絶え間ない革新により、トレンドマイクロは企業、政府機関、および消費者に保護を提供します。 当社の XGen™ セキュリティ戦略のおかげで、当社のソリューションは、最先端の環境向けに最適化された防御技術の世代を超えた組み合わせの恩恵を受けています。 ネットワーク化された脅威情報により、より優れた迅速な保護が可能になります。 クラウド ワークロード、エンドポイント、電子メール、IIoT、およびネットワーク向けに最適化された当社のコネクテッド ソリューションは、企業全体にわたって一元化された可視性を提供し、より迅速な脅威の検出と対応を実現します。