Tenable の Threat Landscape Report が示すように、最も頻繁に攻撃される脆弱性は通常、何年も前から知られています。 攻撃者は、パッチが使用されておらず、誰もギャップを監視していないという事実を当てにしています。 Microsoft Exchange、Log4Shell、または Follina には、常に古い脆弱性が存在していました。

Tenable の年次脅威ランドスケープ レポートが公開されました。 このレポートは、サイバー攻撃の主なベクトルとして、既知の脆弱性 (つまり、パッチが既に利用可能になっている脆弱性) の継続的な脅威を確認しています。 調査結果は、2022 年 1.335 月から 2021 年 2022 月の間に公開された XNUMX 件のデータ侵害の分析を含む、XNUMX 年のサイバーセキュリティ インシデント、脆弱性、傾向に関する Tenable Research Team の分析に基づいています。

レポートは主要な脆弱性データを分類します

Tenable Threat Landscape Report は、主要な脆弱性データを分類し、攻撃者の行動を分析します。 その目的は、企業がセキュリティ担当者に情報を提供し、セキュリティ対策に優先順位を付けるのを支援することです。 最大のリスク領域に焦点を当て、攻撃ベクトルを妨害することで、組織はサイバー インシデントに対する脆弱性を軽減できます。 分析されたインシデントは、2,29 テラバイトのデータに相当する 257 億 800 万以上のレコードに影響を与えました。 特定されたすべてのデータ侵害の XNUMX% 以上が、保護されていないデータベースが原因であり、XNUMX 億件以上のレコードが失われました。

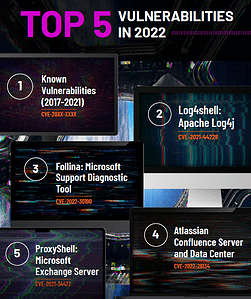

攻撃者は、組織がパッチを適用したり修正したりしていない既知の証明済みの悪用可能な脆弱性を利用して成功を収め続けています。 Tenable のレポートによると、最も悪用された脆弱性の上位層には、既知の脆弱性の大きなプールが含まれており、そのうちのいくつかは 2017 年に公開されていました。 これらの脆弱性に対するベンダー パッチの適用に失敗した組織は、2022 年に攻撃のリスクが高まりました。

2022 年の災害: Exchange、Log4Shell、Follina

このグループ内で最も一般的に悪用される脆弱性には、Microsoft Exchange、Zoho ManageEngine 製品、および Fortinet、Citrix、Pulse Secure の仮想プライベート ネットワーク ソリューションにおけるいくつかの高レベルの脆弱性が含まれます。 Log4Shell、Follina、Atlassian Confluence Server と Data Center の脆弱性、ProxyShell など、最もよく悪用される他の 2022 つの脆弱性については、パッチと軽減策が広くリリースされ、すぐに利用できるようになりました。 実際、XNUMX 年に悪用された最初の XNUMX つのゼロデイ脆弱性のうち XNUMX つは、ベンダーがパッチと緩和ガイドをリリースしたのと同じ日にリリースされました。

Tenable の最高セキュリティ責任者兼研究責任者である Bob Huber は、次のように述べています。 「サイバー攻撃者は常に、これらの見過ごされている脆弱性を悪用して機密情報にアクセスすることに成功しています。 このような数字は、インシデント後の事後対応型のサイバーセキュリティ対策がリスクを軽減するには不十分であることを明確に示しています。 流れを変える唯一の方法は、予防的なセキュリティとエクスポージャー管理に移行することです。」

クラウド サービス プロバイダーの問題に関する CVE なし

「クラウド ファースト」の姿勢に移行すると、組織の成長と拡大が可能になりますが、クラウド サービス プロバイダー (CSP) が予告なしにパッチを適用してセキュリティを強化することが多いため、新たなリスクも生じます。 CSP に影響を与える脆弱性は、セキュリティ アドバイザリで報告されたり、CVE 識別子が与えられたり、リリース ノートで言及されたりしません。 この可視性の欠如により、セキュリティ チームがリスクを正確に評価し、利害関係者に報告することが困難になります。

APTグループは容赦なく攻撃

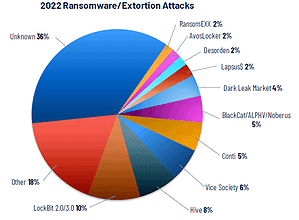

このレポートでは、脆弱性と構成ミスの分析に加えて、攻撃グループの急増とその戦術についても調査しています。 ランサムウェアは、攻撃の成功に使用される最も一般的な攻撃ベクトルです。 以前の Tenable の調査では、ダブル ランサムウェア モデルとランサムウェア アズ ア サービス モデルが、数百万ドル規模のランサムウェア エコシステムを加速させていることがわかりました。 Ransomware-as-a-Service により、技術的なスキルを持たないサイバー犯罪者がランサムウェアを商品化することがかつてないほど容易になります。

LockBit ランサムウェア グループは、ダブルおよびトリプル ランサムウェア戦術のよく知られたユーザーです。 分析されたランサムウェア インシデントの 7,5% でランサムウェア スペースを独占し、続いて Hive ランサムウェア グループ (6,3%)、Vice Society (5,1%)、BlackCat/ALPHV (XNUMX%) が続きました。

詳細は Tenable.com をご覧ください

テナブルについて Tenable は Cyber Exposure の会社です。 世界中の 24.000 を超える企業が Tenable を信頼してサイバーリスクを理解し、軽減しています。 Nessus の発明者は脆弱性の専門知識を Tenable.io に結集し、あらゆるコンピューティング プラットフォーム上のあらゆる資産をリアルタイムで可視化し、保護する業界初のプラットフォームを提供します。 Tenable の顧客ベースには、Fortune 53 の 500%、Global 29 の 2000%、および大規模な政府機関が含まれます。